Explizites Freigeben von bestimmten Java-Applets im Browser via Deployment-Config (Sicherheitswarnung deaktivieren)

Inhaltsverzeichnis

1. Einleitung

1. Einleitung

Wie Ihr wahrscheinlich wisst hat Oracle seit der Java Runtime 7 Update 21 einen zwingenden Bestätigungsdialog für Java-Applets welche im Browser ausgeführt werden, eingeführt.Dies fördert auf jeden Fall die Sicherheit im Browser erheblich, jedoch gibt es sicher Einige unter euch bei denen dies die Usability beim Endanwender nicht erlaubt, z.B. in Unternehmen, und Anwendungen die von vielen Nutzern genutzt werden.

Diese Anleitung gibt einen Leitfaden, wie man bestimme Applets in eine Whitelist befördert, und die Ausführung des Applets dann nicht mehr vom Enduser bestätigt werden muss.

2. Benötigte Tools

2. Benötigte Tools

Hinweis: Alle hier verwendeten Kommandozeilen-Tools befinden sich im bin-Verzeichnis des Java JDK:

C:\Program Files\Java\[JDK VERSION]\bin

3. Erstellen eines Ruleset (ruleset.xml)

3. Erstellen eines Ruleset (ruleset.xml)

Zu aller erst müssen wir festlegen welche Internet-Seiten wir freischalten möchten. Dazu erstellen wir eine XML-Datei mit dem Namen ruleset.xml<ruleset version="1.0+">

<rule>

<id location="http://www.oracle.com/technetwork/java/" />

<action permission="run" />

</rule>

<rule>

<id />

<action permission="default" />

</rule>

</ruleset><action permission="run" /> fest. Sollen z.B. Applets auf einer bestimmten Seite nicht ausgeführt werden dürfen machen wir das mit <action permission="block" />.Die zweite Regel ohne Angabe einer URL besagt das für alle anderen Seiten Standardmäßig eine Bestätigung angefordert wird. Diese Regel sollte als letztes im Ruleset eingefügt werden (Die Reihenfolge zählt!"). Will man alle anderen Seiten blocken setzt man bei dieser letzten Regel

<action permission="block" /> so hat man dann eine Whitelist eingerichtet.Was damit sonst noch alles möglich ist könnt Ihr hier nachlesen.

Sonderfälle (Verwendung des SHA256 Hash einer JAR-Datei):

Sonderfälle (Verwendung des SHA256 Hash einer JAR-Datei):

Bei bestimmten Seiten die eine Java-Workspace-Datei des Typs *.jnlp laden ist es oft nötig den Zertifikatshash der verwendeten JAR-Dateien ebenfalls im ruleset zu hinterlegen. Dazu macht man folgendes um an den SHA256 Hash des JAR-Files zu kommen:Die Anwendung im Browser laden und die zusätzlichen JAR-Dateien in den Cache laden lassen. Diese werden im Verzeichnis

C:\Users\%username%\AppData\LocalLow\Sun\Java\Deployment\cache

keytool.exe -printcert -jarfile PfadzumJarFile.jar | more

Zertifikat-Fingerprints: MD5: 7A:5D:5B:48:56:A8:FE:4D:0D:2F:36:A3:93:2F:83:C6 SHA1: 78:63:2D:11:D0:B0:00:B7:1F:2E:C5:33:F4:55:7D:80:47:9C:91:03 SHA256: 9B:F2:D5:01:32:26:2B:B1:8E:EC:D6:76:12:DD:F6:50:19:0A:5E:A4:67:FB:79:0E:3E:05:7D:72:3F:83:D1:4A Signaturalgorithmusname: SHA1withRSA Version: 3

Zertifikat-Fingerprints:

MD5: 7A:5D:5B:48:56:A8:FE:4D:0D:2F:36:A3:93:2F:83:C6

SHA1: 78:63:2D:11:D0:B0:00:B7:1F:2E:C5:33:F4:55:7D:80:47:9C:91:03

SHA256: 9B:F2:D5:01:32:26:2B:B1:8E:EC:D6:76:12:DD:F6:50:19:0A:5E:A4:67:FB:79:0E:3E:05:7D:72:3F:83:D1:4A

Signaturalgorithmusname: SHA1withRSA

Version: 3

<rule>

<id>

<certificate hash="9BF2D50132262BB18EECD67612DDF650190A5EA467FB790E3E057D723F83D14A" />

</id>

<action permission="run" />

</rule>

4. Verpacken des Ruleset in einem JAR-Archiv

4. Verpacken des Ruleset in einem JAR-Archiv

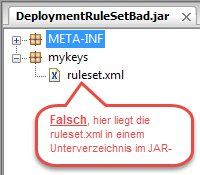

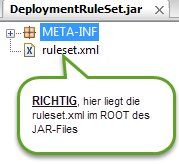

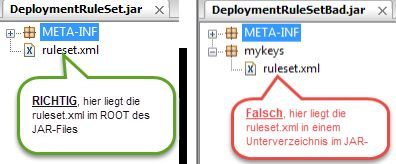

Unsere XML-Datei muss nun in ein JAR-Archiv gepackt werden welche den Namen DeploymentRuleSet.jar bekommen muss. Dies geschieht mit dem Kommandozeilentool jar.exe im bin-Verzeichnis des JDK.jar.exe cf DeploymentRuleSet.jar ruleset.xml

Überprüfen könnt Ihr das z.B. mit dem JavaDecompiler

Dieses JAR-Archiv muss nun mit einem Zertifikat signiert werden, damit es akzeptiert wird. Dies machen wir nun in den nächsten Schritten.

5. Erstellen eines Zertifikats-Keystore

5. Erstellen eines Zertifikats-Keystore

Für das Beispiel erstellen wir ein selbstsigniertes Zertifikat.keytool.exe -genkey -keyalg RSA -alias myalias -keystore keystore.jks -storepass GEHEIM -validity 720 -keysize 2048

Nach drücken von ENTER, werden die Informationen für das Zertifikat abgefragt die man alle entsprechend einträgt:

6. Signieren der DeploymentRuleSet.jar

6. Signieren der DeploymentRuleSet.jar

Da wir nun den entsprechenden Zertifikats-Store zur Verfügung haben können wir das JAR-File damit signieren:jarsigner.exe -keystore keystore.jks -storepass GEHEIM DeploymentRuleSet.jar myalias

keytool.exe -export -alias myalias -file meinZertifikat.crt -keystore keystore.jks

7. Verwenden von anderen Browsern als dem Internet Explorer

7. Verwenden von anderen Browsern als dem Internet Explorer

Wenn man auch andere Browser als den Internet-Explorer verwenden möchte (Firefox, etc) muss man das selbstsignierte Zertifikat in den Java-CA-Zertifikatsstore importieren. Wenn Ihr das nicht benötigt könnt Ihr zu Punkt 8 übergehen. 7.1 Importieren des eigenen Zerfifikats in den CA-Keystore von Java

7.1 Importieren des eigenen Zerfifikats in den CA-Keystore von Java

(Dabei muss der Pfad je nach Java-Version(32/64-Bit) und der Pfad zum eigenen Zertifikat entsprechend angepasst werden. Den Alias können wir frei wählen, er sollte aber eindeutig sein)32-Bit Java Runtime 7

keytool.exe -import -alias myalias -file "C:\meinZertifikat.crt" -keystore "C:\Program Files (x86)\Java\jre7\lib\security\cacerts"

keytool.exe -import -alias myalias -file "C:\meinZertifikat.crt" -keystore "C:\Program Files\Java\jre7\lib\security\cacerts"

7.2 (Bei Bedarf) Entfernen des Zertifikates aus dem CA-Keystore

7.2 (Bei Bedarf) Entfernen des Zertifikates aus dem CA-Keystore

Will man das eigene Zertifikat wieder aus dem CA-Store entfernen genügt folgender Befehl(Hierbei verwenden wir wieder den Alias den wir beim Import verwendet haben; auch hier wird man wieder nach dem Passwort für den Keystore gefragt (changeit). Nachdem man es eingegeben hat, wird das Zertifikat entfernt und im Erfolgsfall keine Meldung ausgegeben.)

32-Bit Java Runtime:

keytool.exe -delete -alias myalias -keystore "C:\Program Files (x86)\Java\jre7\lib\security\cacerts"

keytool.exe -delete -alias myalias -keystore "C:\Program Files\Java\jre7\lib\security\cacerts"

8. Kopieren der DeploymentRuleSet.jar in das Java-Deployment-Verzeichnis

8. Kopieren der DeploymentRuleSet.jar in das Java-Deployment-Verzeichnis

Abschließend kopieren wir die signierte DeploymentRuleSet.jar in folgenden Ordner:C:\Windows\Sun\Java\DeploymentNun kann man mit einem Browser z.B. die Demo Applets von Oracle ansehen ohne eine Bestätigung abnicken zu müssen:

http://www.oracle.com/technetwork/java/index-135948.html

9. Verwenden von gültigen Zertifikaten zum Signieren

9. Verwenden von gültigen Zertifikaten zum Signieren

Das selbstsignierte Zertifikat genügt bereits für Testzwecke. Im Produktivbetrieb sollte aber ein Zertifikat einer bekannten Certification Authority (CA) vorhanden sein. Um ein solches Zertifikat zu erhalten, sind zwei Schritte durchzuführen: 9.1 Zertifikatsantrag (Certificate Signing Request) erstellen

9.1 Zertifikatsantrag (Certificate Signing Request) erstellen

Es muss ein Zertifikatsantrag für das Schlüsselpaar im Keystore erstellt werden, der an die CA übermittelt wird. Die CA prüft diesen Antrag gemäß ihren Richtlinien und erteilt dann das Zertifikat. Der Zertifikatsantrag kann mit dem folgenden Kommando generiert werden:keytool.exe -certreq -alias myalias -keystore keystore.jks -file certrequest.csr

9.2 Zertifikat in den Keystore importieren

9.2 Zertifikat in den Keystore importieren

Hat die CA das Zertifikat ausgestellt, wird es zugeschickt oder kann heruntergeladen werden. Dann muss es noch in den Keystore importiert werden. Dies erfolgt mit:keytool.exe -import -alias myalias -keystore keystore.jks -file cert.crt

10. Batchdatei zur einfachen Erstellung der DeploymentRuleSet.jar

10. Batchdatei zur einfachen Erstellung der DeploymentRuleSet.jar

Für all diejenigen unter euch die das ganze etwas beschleunigen möchten, hier noch ein Batch-File das die nötigen Schritte zusammenfasst. Speichert euch den Code als *.bat oder *.cmd in einem Verzeichnis eurer Wahl zusammen mit eurer erstellten ruleset.xml Datei, passt die Variablen in den Zeilen 4,6,8 und 10 entsprechend an eure Umgebung an und startet das Script.Alle Pfadangaben bitte ohne abschließenden Backslash

@echo off & setlocal

:: ##### Variablen ######

:: Pfad des Java-JDK-Bin Verzeichnisses angeben

set "JDK_PATH=C:\Program Files\Java\jdk1.7.0_09\bin"

:: Pfad zum Java Runtime Environment JRE angeben [wird nur benoetigt wenn das Zertifikat in den CA-Keystore von Java importiert werden soll]

set "JRE_PATH=C:\Program Files (x86)\Java\jre7"

:: Einen Alias für das Zertifikat vergeben

set CERT_ALIAS=MyCert

:: Password für den Keystore vergeben

set KEYSTORE_PASS=GEHEIM

:: #######################

set "path=%JDK_PATH%;%path%"

:: Erstellen der JAR-Datei mit dem Ruleset

jar.exe cf DeploymentRuleSet.jar ruleset.xml

:: Erstellen eines Zertifikatskeystore

if not exist keystore.jks (

echo Im ersten Schritt erstellen sie ein Zertifikats-Keystore [Ergaenzen sie die Informationen fuer das Zertifikat]

keytool.exe -genkey -keyalg RSA -alias %CERT_ALIAS% -keystore keystore.jks -storepass %KEYSTORE_PASS% -validity 720 -keysize 2048

) else (

echo Keystore bereits vorhanden, benutze diesen zum signieren...

)

:: Siginieren des JAR-Files mit dem Zertifikat aus dem erzeugten Keystore

echo Signiere die DeploymentRuleset.jar ...

jarsigner.exe -keystore keystore.jks -storepass %KEYSTORE_PASS% DeploymentRuleSet.jar %CERT_ALIAS% >nul

:: Zertifikat für eine eventuelle Verwendung als *.crt exportieren

echo Exportiere das Zertifikat aus dem Keystore in eine *.crt Datei ...

keytool.exe -export -alias %CERT_ALIAS% -file "%CERT_ALIAS%.crt" -keystore keystore.jks -storepass %KEYSTORE_PASS%

:: Zertifikat in den JAVA CA-Keystore importieren

set /p answer=Moechten Sie das Zertifikat in die vertrauenswürdigen CA-Store von Java importieren (j/n)?

if /i "%answer%" NEQ "j" goto CERTWINDOWS

keytool.exe -import -alias %CERT_ALIAS% -file "%CERT_ALIAS%.crt" -keystore "%JRE_PATH%\lib\security\cacerts" -storepass changeit

:CERTWINDOWS

:: Zertifikat in die vertrauenswürdigen Stammzertifizierungsstellen importieren

set /p answer=Moechten Sie das Zertifikat in den Windows-Zertifikatsspeicher importieren (j/n)?

if /i "%answer%" NEQ "j" goto COPYDEPLOYMENT

certutil -addstore "ROOT" "%CERT_ALIAS%.crt"

:COPYDEPLOYMENT

:: DeploymentRuleSet.jar in dem Deployment-Ordner kopieren

echo Kopiere DeploymentRuleSet.jar nach "%systemroot%\sun\java\Deployment"

if not exist "%systemroot%\sun\java\Deployment" md "%systemroot%\sun\java\Deployment"

copy /y DeploymentRuleSet.Jar "%systemroot%\sun\java\Deployment"

echo.

echo Fertig.

echo.

pauseViel Spaß

Grüße @colinardo

Falls der Beitrag gefällt, seid so nett und unterstützt mich durch eine kleine Spende / If you like my contribution please support me and donate

Updates

| Datum | Änderungen / Hinweise |

|---|---|

| 03.06.2014 | + Punkt 10: Batch-Script zur Vereinfachung der ganzen Prozedur hinzugefügt + Expliziterer Hinweis mit Bildern auf die Wichtigkeit der Pfade beim Erstellen der JAR-Datei |

| 15.01.2014 | Seit Java Runtime 7 Update 51 gibt es auch ein Interface in den Java-Einstellungen um Seiten explizit freizugeben. Bei Verwendung dieser Liste wird jedoch trotzdem noch ein Dialog angezeigt der bestätigt werden muss. Wird dennoch ein Deployment-Ruleset verwendet haben diese Vorrang vor den Einstellungen im Dialog. |

Please also mark the comments that contributed to the solution of the article

Content-Key: 224947

Url: https://administrator.de/contentid/224947

Printed on: April 16, 2024 at 08:04 o'clock

44 Comments

Latest comment

> Ich bekomme Fehlermeldungen das die Jar-Datei des Deployment-Regelsets nicht verifiziert werden kann. Und das die Anwendung

nicht

> ausgeführt werden kann. Wir benutzen Java 7 update 51. Irgendwie spontan eine Ahnung woran das liegen kann?

Ihr habt vermutlich das Zertifikat womit Ihr das DeploymentRuleSet.jar signiert habt nicht an den richtigen Stellen importiert.

Bitte alles genau lesen, dann geht das einwandfrei!

nicht

> ausgeführt werden kann. Wir benutzen Java 7 update 51. Irgendwie spontan eine Ahnung woran das liegen kann?

Ihr habt vermutlich das Zertifikat womit Ihr das DeploymentRuleSet.jar signiert habt nicht an den richtigen Stellen importiert.

Bitte alles genau lesen, dann geht das einwandfrei!

Mal abgesehen davon, dass ich das gleiche Problem habe, frage ich mich eher ob das nicht an einem falschen Zertifikatshash liegt.

Bei uns ist es so, dass wir eine jnlp-Datei öffnen müssen.

Diese habe ich mir mal mit Notepad++ angesehen und festgestellt, dass diverse jar-Dateien geöffnet werden.

Kann es daher sein, dass man von jeder jar-Datei die in der jnlp-Datei angegeben ist, den Zertifikatshash benötigt?

Auszug aus der jnlp-Datei:

<jar href="Main.jar"/>

<jar href="/common/dermalog-client-1.1-SNAPSHOT.jar"/>

<jar href="/common/syncview-1.0.0.1.jar"/>

<jar href="common/antlr-2.7.6.jar"/>

<jar href="common/c3p0-0.9.1.jar"/>

...

Hallo,

ich habe das vor einer Woche bei uns in der Firma umgesetzt.

Hat auch alles gut geklappt.

Nun ist es aber so das ich an meinem Rechner (Win7 64Bit, JRE7u45) folgende Fehlermeldung

in Firefox und Chrome bekomme: Selbstsignierte JAR-Datei des Deployment-Regelsets kann nicht verifiziert werden.

Das einzige was sich verändert hatte war, dass aus versehen JRE7u51 installiert wurde.

Diese habe ich aber wieder deinstalliert und JRE7u45 neu installiert.

Auch ein erneutes signieren und importieren des Zertifikates in die Vertrauenswürdigen Stammzertifizierungsstellen

hat keine Abhilfe gebracht.

Über einen Lösungsvorschlag währe ich sehr dankbar!

Grüße!

Gero

ich habe das vor einer Woche bei uns in der Firma umgesetzt.

Hat auch alles gut geklappt.

Nun ist es aber so das ich an meinem Rechner (Win7 64Bit, JRE7u45) folgende Fehlermeldung

in Firefox und Chrome bekomme: Selbstsignierte JAR-Datei des Deployment-Regelsets kann nicht verifiziert werden.

Das einzige was sich verändert hatte war, dass aus versehen JRE7u51 installiert wurde.

Diese habe ich aber wieder deinstalliert und JRE7u45 neu installiert.

Auch ein erneutes signieren und importieren des Zertifikates in die Vertrauenswürdigen Stammzertifizierungsstellen

hat keine Abhilfe gebracht.

Über einen Lösungsvorschlag währe ich sehr dankbar!

Grüße!

Gero

Hi Uwe,

vielen Dank für deinen Tipp.

Das hatte ich schon gemacht

.

Aber auf Grund deines Posts habe ich das jetzt nochmal gemacht.

Dabei hat's klick gemacht.

Auf C:\ lag noch das "alte" Zertifikat....

Somit konnte das nicht klappen.

Also nochmal Zertifikat aus keystore entfernt, neues Zertifikat nach C: kopiert

und dann wieder dem Keystore hinzugefügt.

Siehe da, klappt wieder....

Nochmals Danke und ein schönes Wochenende!

Grüße

Gero

vielen Dank für deinen Tipp.

Das hatte ich schon gemacht

.

Aber auf Grund deines Posts habe ich das jetzt nochmal gemacht.

Dabei hat's klick gemacht.

Auf C:\ lag noch das "alte" Zertifikat....

Somit konnte das nicht klappen.

Also nochmal Zertifikat aus keystore entfernt, neues Zertifikat nach C: kopiert

und dann wieder dem Keystore hinzugefügt.

Siehe da, klappt wieder....

Nochmals Danke und ein schönes Wochenende!

Grüße

Gero

Hallo,

komme nicht mehr weiter....

Ich habe das bei uns in der Firma vor ca. 8 Wochen umgesetzt unter Win7.

Läuft super.

Leider haben wir noch ein paar XP Rechner (SP3+alle Patches)

Migration auf Win7 läuft aber dauer noch etwas.

Jetzt wollte ich auf einem der XP Rechner das auch umsetzten.

Alles gemacht, aber im IE8 bekomme ich dann immer nur die Meldung:

Anwendung durch Sicherheitseinstellung blockiert.

Name: StarterApplet

Die Äusführung der Anwendung wurde durch das Deployment-Regelset blockiert.

Aktivieren sie das Java-Plug-in der nächsten Generation, oder entfernen sie das Deployment-Regelset,

um diese Anwendung ausführen zu können.

Mit Firefox getestet auf dem Rechner klappt es problemlos.

Wenn ich das Deployment Ruleset lösche dann geht es auch mit dem IE8 wieder.

Aber dann eben mit den diversen Warnmeldungen....

Das Deployment Ruleset, Zertifikat und Java (7u45) ist alles das gleiche wie auf den

Win7 Maschinen die funktionieren.

Tipp für mich?

Vielen Dank schon Mal im Voraus!

Grüße!

Gero

komme nicht mehr weiter....

Ich habe das bei uns in der Firma vor ca. 8 Wochen umgesetzt unter Win7.

Läuft super.

Leider haben wir noch ein paar XP Rechner (SP3+alle Patches)

Migration auf Win7 läuft aber dauer noch etwas.

Jetzt wollte ich auf einem der XP Rechner das auch umsetzten.

Alles gemacht, aber im IE8 bekomme ich dann immer nur die Meldung:

Anwendung durch Sicherheitseinstellung blockiert.

Name: StarterApplet

Die Äusführung der Anwendung wurde durch das Deployment-Regelset blockiert.

Aktivieren sie das Java-Plug-in der nächsten Generation, oder entfernen sie das Deployment-Regelset,

um diese Anwendung ausführen zu können.

Mit Firefox getestet auf dem Rechner klappt es problemlos.

Wenn ich das Deployment Ruleset lösche dann geht es auch mit dem IE8 wieder.

Aber dann eben mit den diversen Warnmeldungen....

Das Deployment Ruleset, Zertifikat und Java (7u45) ist alles das gleiche wie auf den

Win7 Maschinen die funktionieren.

Tipp für mich?

Vielen Dank schon Mal im Voraus!

Grüße!

Gero

Hallo Uwe,

danke für deine Antwort.

Ruleset sieht gut aus ;)

Nein, im Ernst, hier mal das Ruleset:

Ich habe mal aus Datenschutzgründen die Adressen zensiert.

Ein .jnlp wird nicht geladen.

Applets werden die gleichen geladen. Egal ob XP oder Win7.

Also ich habe jetzt den IE komplett zurückgesetzt > keine Veränderung.

Dann habe ich Java komplett deinstalliert, neustart, wieder installiert.

Zertifikat neu importiert und jetzt geht's.

Also nachvollziehen kann ich es nicht....

Evtl. lag es daran, dass vorher noch eine alte Java 6 installiert war und ich ohne

neustart zwischendrin die 6er deinstalliert und 7er installiert habe....

Vielleicht hast du dazu auch noch eine Idee.

Seit ein paar Tagen kommt jetzt eine neue Warnung.

Und zwar:

Sicherheitswarnung

Die Verbindung zu dieser Website ist nicht vertrauenswürdig.

Website: https:\\xxxxxxxx.net:443

Hinweis: Das Zertifikat ist nicht gültig und kann nicht zur Prüfung der Identität dieser Website verwendet werden.

Die Meldung kann zwar mit "Weiter" bestätigt werden aber ist halt wieder eine Meldung zwischendrin.

Und die User sind da irgendwie empfindlich geworden.... :/

Sorry für den komischen Post.

Aber das Forum erkennt hier wohl was als html code.

Vielen Dank und Grüße!

Gero

danke für deine Antwort.

Ruleset sieht gut aus ;)

Nein, im Ernst, hier mal das Ruleset:

Ich habe mal aus Datenschutzgründen die Adressen zensiert.

---------------------------------------

<ruleset version="1.0+">

<rule>

<id location="https://a*****.i.d******.com" />

<action permission="run" />

</rule>

<rule>

<id location="https://d*******-y****.a**.c******.net" />

<action permission="run" />

</rule>

<rule>

<id location="http://g*****.a****.c******.net" />

<action permission="run" />

</rule>

<rule>

<id location="http://53.***.**.*" />

<action permission="run" />

</rule>

<rule>

<id />

<action permission="default" />

</rule>

</ruleset>

---------------------------------------------------

Applets werden die gleichen geladen. Egal ob XP oder Win7.

Also ich habe jetzt den IE komplett zurückgesetzt > keine Veränderung.

Dann habe ich Java komplett deinstalliert, neustart, wieder installiert.

Zertifikat neu importiert und jetzt geht's.

Also nachvollziehen kann ich es nicht....

Evtl. lag es daran, dass vorher noch eine alte Java 6 installiert war und ich ohne

neustart zwischendrin die 6er deinstalliert und 7er installiert habe....

Vielleicht hast du dazu auch noch eine Idee.

Seit ein paar Tagen kommt jetzt eine neue Warnung.

Und zwar:

Sicherheitswarnung

Die Verbindung zu dieser Website ist nicht vertrauenswürdig.

Website: https:\\xxxxxxxx.net:443

Hinweis: Das Zertifikat ist nicht gültig und kann nicht zur Prüfung der Identität dieser Website verwendet werden.

Die Meldung kann zwar mit "Weiter" bestätigt werden aber ist halt wieder eine Meldung zwischendrin.

Und die User sind da irgendwie empfindlich geworden.... :/

Sorry für den komischen Post.

Aber das Forum erkennt hier wohl was als html code.

Vielen Dank und Grüße!

Gero

Hallo Uwe,

also Bilder hochladen ist hier aber auch relativ kompliziert....

Extra eine neue Frage erstellen, Bild hochladen, Code kopieren, und dann abbrechen.

Warum geht das nicht direkt in der Kommentarfunktion? Oder check ichs nicht?

Sorry für's OT....

Also hier mal der Screenshot:

Das Zertifikat ist nicht abgelaufen. Gültig bis Mai 2015.

Grüße!

Gero

also Bilder hochladen ist hier aber auch relativ kompliziert....

Extra eine neue Frage erstellen, Bild hochladen, Code kopieren, und dann abbrechen.

Warum geht das nicht direkt in der Kommentarfunktion? Oder check ichs nicht?

Sorry für's OT....

Also hier mal der Screenshot:

Das Zertifikat ist nicht abgelaufen. Gültig bis Mai 2015.

Grüße!

Gero

OK jetzt bekomme ich die Ruleset angezeigt. Ich hatte das ganze immer mit dem vollen Pfadnamen gemacht.

Ich stelle mich aber immer noch ziemlich glatt an, jetzt bekomme ich den Hinweis "Selbstsignierte JAR-Datei des Deployment-Regelsets kann nicht verifiziert werden"

Es geht mir übrigens darum auf eine Oracle Forms Anwendung auf unserem WebLogic Server zu zugreifen.

Ich stelle mich aber immer noch ziemlich glatt an, jetzt bekomme ich den Hinweis "Selbstsignierte JAR-Datei des Deployment-Regelsets kann nicht verifiziert werden"

Es geht mir übrigens darum auf eine Oracle Forms Anwendung auf unserem WebLogic Server zu zugreifen.

bekomme leider auch den Fehler dass das DeploymentRuleSet nicht verifiziert werden kann.

I

Hier legt er mir irgendwie die JAR-Dateien bzw. jnlp auch nicht rein. Vllt fehlt ihm das dazu? Oder Zertifikatsfehler?

C:\Users\%username%\AppData\LocalLow\Sun\Java\Deployment\cache

Ebenfalls bei der Batchdatei ein Fehler.

C:\java>copy /y DeploymentRuleSet.Jar "C:\Windows\sun\java\Deployment"

Zugriff verweigert

0 Datei(en) kopiert.

I

Hier legt er mir irgendwie die JAR-Dateien bzw. jnlp auch nicht rein. Vllt fehlt ihm das dazu? Oder Zertifikatsfehler?

C:\Users\%username%\AppData\LocalLow\Sun\Java\Deployment\cache

Ebenfalls bei der Batchdatei ein Fehler.

C:\java>copy /y DeploymentRuleSet.Jar "C:\Windows\sun\java\Deployment"

Zugriff verweigert

0 Datei(en) kopiert.

Hallo colinardo, vielen Dank für diese Anleitung! Hat mir geholfen ein DRS mit unserem Sha256 Hash zu erstellen.

Ich habe nicht alle Schritte auf mich anwenden können/müssen, aber das Ergebnis funktioniert.

Frage: Dieser Weg hat aber doch den Nachteil, dass ggf. eine andere Anwendung bereits ein DRS verwendet und wir es nicht überschreiben dürfen? Durch die feste Pfad und Namensvorgabe seitens Oracle sind wir doch sehr eingeschränkt. Außerdem könnte eine andere Anwendung, nachträglich installiert, unser DRS überschreiben. Eine der beiden Anwendungen würde dann nie funktionieren.

Setzt sich mit dem Thema noch jemand auseinander? Wenn ja wie löst ihr dieses Problem? Feste Vorgaben beim Kunden?

OT: Sogar mit verifiziertem Zertifikat ist man von den neuen Sicherheitsrichtlinien betroffen. Will man beispielsweise eine Deployment-Anwendung im lokalen Netzwerk mit einer älteren privaten JRE starten... Bis zur SE 7u71 bzw. 8 funktionierte es noch durch die deployment.properties. Jetzt müssen wir wohl auf DRS, Angabe in der .jnlp und sonstige Tricks umsteigen.

lG barilla

Ich habe nicht alle Schritte auf mich anwenden können/müssen, aber das Ergebnis funktioniert.

Frage: Dieser Weg hat aber doch den Nachteil, dass ggf. eine andere Anwendung bereits ein DRS verwendet und wir es nicht überschreiben dürfen? Durch die feste Pfad und Namensvorgabe seitens Oracle sind wir doch sehr eingeschränkt. Außerdem könnte eine andere Anwendung, nachträglich installiert, unser DRS überschreiben. Eine der beiden Anwendungen würde dann nie funktionieren.

Setzt sich mit dem Thema noch jemand auseinander? Wenn ja wie löst ihr dieses Problem? Feste Vorgaben beim Kunden?

OT: Sogar mit verifiziertem Zertifikat ist man von den neuen Sicherheitsrichtlinien betroffen. Will man beispielsweise eine Deployment-Anwendung im lokalen Netzwerk mit einer älteren privaten JRE starten... Bis zur SE 7u71 bzw. 8 funktionierte es noch durch die deployment.properties. Jetzt müssen wir wohl auf DRS, Angabe in der .jnlp und sonstige Tricks umsteigen.

lG barilla

Hallo Uwe,

vielen Dank, endlich habe ich mich mal angemeldet *g

[OT] Ich hoffe meine Verwandten haben dir geschmeckt *g [/OT]

Was du vorschlägst ist eigentlich das, was ich erhofft hatte. Das Problem habe ich dann aber in der Signierung gesehen. Das DRS, was ich finden würde, hätte ja auch eine eigene Signatur. Das ganze Automatisch in ein File zu packen könnte eine Herausforderung werden =D

Signieren ist für mich gerade ganz neu. Ich muss mich damit noch etwas beschäftigen.

Der Ansatz ist aber gut. Ich lass es mal wirken. Vielen Dank =)

lG carina

vielen Dank, endlich habe ich mich mal angemeldet *g

[OT] Ich hoffe meine Verwandten haben dir geschmeckt *g [/OT]

Was du vorschlägst ist eigentlich das, was ich erhofft hatte. Das Problem habe ich dann aber in der Signierung gesehen. Das DRS, was ich finden würde, hätte ja auch eine eigene Signatur. Das ganze Automatisch in ein File zu packen könnte eine Herausforderung werden =D

Signieren ist für mich gerade ganz neu. Ich muss mich damit noch etwas beschäftigen.

Der Ansatz ist aber gut. Ich lass es mal wirken. Vielen Dank =)

lG carina

Hallo,

Ich bekomme ebenfalls die Fehlermeldung im Browser:

"Regelset-JAR-Datei kann nicht verifiziert werden"

Ich denke alle Punkte funkt. entspr. korrekt bei mir bis auf 9.2 wo ich beim Zertifikate in den Keystore importieren nach Eingabe des Kennworts folgende Fehlermeldung im CMD bekomme:

Zertifikateantwort und Zertifikate in Keystore sind identisch.

Ist es eig. auch möglich als Zertifikatsspeicherort (wenn man dieses Doppelklickt und importiert) das Active Directory anzugeben um es entspr. zuzuweisen?

Danke im Vorraus & mfG,

inane

Ich bekomme ebenfalls die Fehlermeldung im Browser:

"Regelset-JAR-Datei kann nicht verifiziert werden"

Ich denke alle Punkte funkt. entspr. korrekt bei mir bis auf 9.2 wo ich beim Zertifikate in den Keystore importieren nach Eingabe des Kennworts folgende Fehlermeldung im CMD bekomme:

Zertifikateantwort und Zertifikate in Keystore sind identisch.

Ist es eig. auch möglich als Zertifikatsspeicherort (wenn man dieses Doppelklickt und importiert) das Active Directory anzugeben um es entspr. zuzuweisen?

Danke im Vorraus & mfG,

inane

Hallo,

gibt es noch mehr Möglichkeiten in der Rulset.xml

für eine alte Anwendung welche au einem Oracle Applikationsserver läuft muss ich in die Runtime-Pararmeter folgenden Eintrag machen.

-djava.vendor="sun microsystems inc"

siehe auch:

https://www.all4os.com/windows/easy-fix-for-java-error-oracle-jinitiator ...

leider werden damit alle Java Anwendungen langsamer. Besteht die Möglichkeit das in die Rulset einzubinden genau für diese Anwendung??

??????

<action permission="run" -djava.vendor="sun microsystems inc" />

??????

danke erst mal

Friso

gibt es noch mehr Möglichkeiten in der Rulset.xml

für eine alte Anwendung welche au einem Oracle Applikationsserver läuft muss ich in die Runtime-Pararmeter folgenden Eintrag machen.

-djava.vendor="sun microsystems inc"

siehe auch:

https://www.all4os.com/windows/easy-fix-for-java-error-oracle-jinitiator ...

leider werden damit alle Java Anwendungen langsamer. Besteht die Möglichkeit das in die Rulset einzubinden genau für diese Anwendung??

??????

<action permission="run" -djava.vendor="sun microsystems inc" />

??????

danke erst mal

Friso