VPN ipsec Policy Verbindungsproblem

Hallo Leute,

Ich habe mir einen TL-R600VPN Router gekauft und versuche gerade eine VPN-Verbindung mit L2TP/ipsec Shared Key herzustellen.

Meine Situation:

Fritzbox 7590, dahinter TL-R600VPN

in der Fritzbox ist der TL-R600VPN als exposed host eingerichtet.

ich versuche nun über mein Smartphone Hotspot die VPN zu testen...

ich benutze im TL-R600VPN eine DynDNS von NoIP.

Ich habe sowohl einen User für L2TP (Client to Lan) als auch eine IP-Group eingerichtet.

Der L2TP Server ist encrypted (PreSharedKey) und erstellt automatisch eine ipsec Policy.

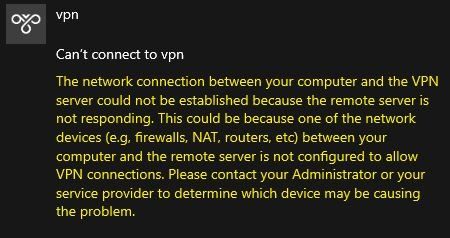

Fehlermeldung bei Windows im Bild

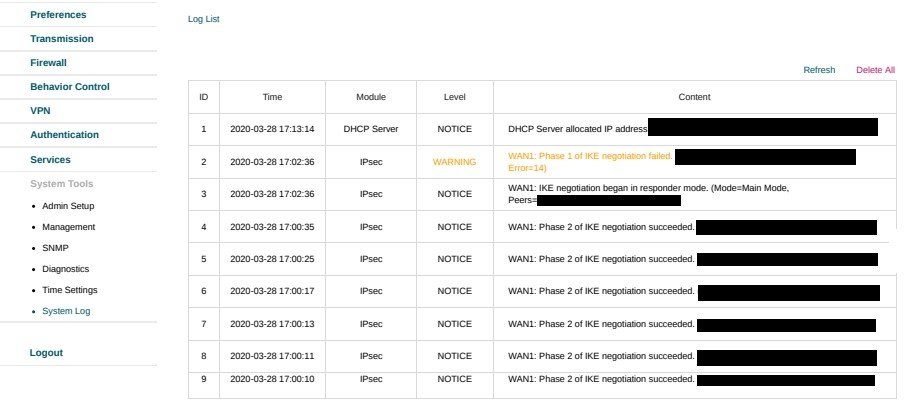

Log vom Router im Bild

Ich habe es auch mal mit PPTP versucht und hier klappt es ohne Probleme.

Weiß Jemand weiter?

Ich habe mir einen TL-R600VPN Router gekauft und versuche gerade eine VPN-Verbindung mit L2TP/ipsec Shared Key herzustellen.

Meine Situation:

Fritzbox 7590, dahinter TL-R600VPN

in der Fritzbox ist der TL-R600VPN als exposed host eingerichtet.

ich versuche nun über mein Smartphone Hotspot die VPN zu testen...

ich benutze im TL-R600VPN eine DynDNS von NoIP.

Ich habe sowohl einen User für L2TP (Client to Lan) als auch eine IP-Group eingerichtet.

Der L2TP Server ist encrypted (PreSharedKey) und erstellt automatisch eine ipsec Policy.

Fehlermeldung bei Windows im Bild

Log vom Router im Bild

Ich habe es auch mal mit PPTP versucht und hier klappt es ohne Probleme.

Weiß Jemand weiter?

Please also mark the comments that contributed to the solution of the article

Content-Key: 561664

Url: https://administrator.de/contentid/561664

Printed on: April 19, 2024 at 05:04 o'clock

5 Comments

Latest comment

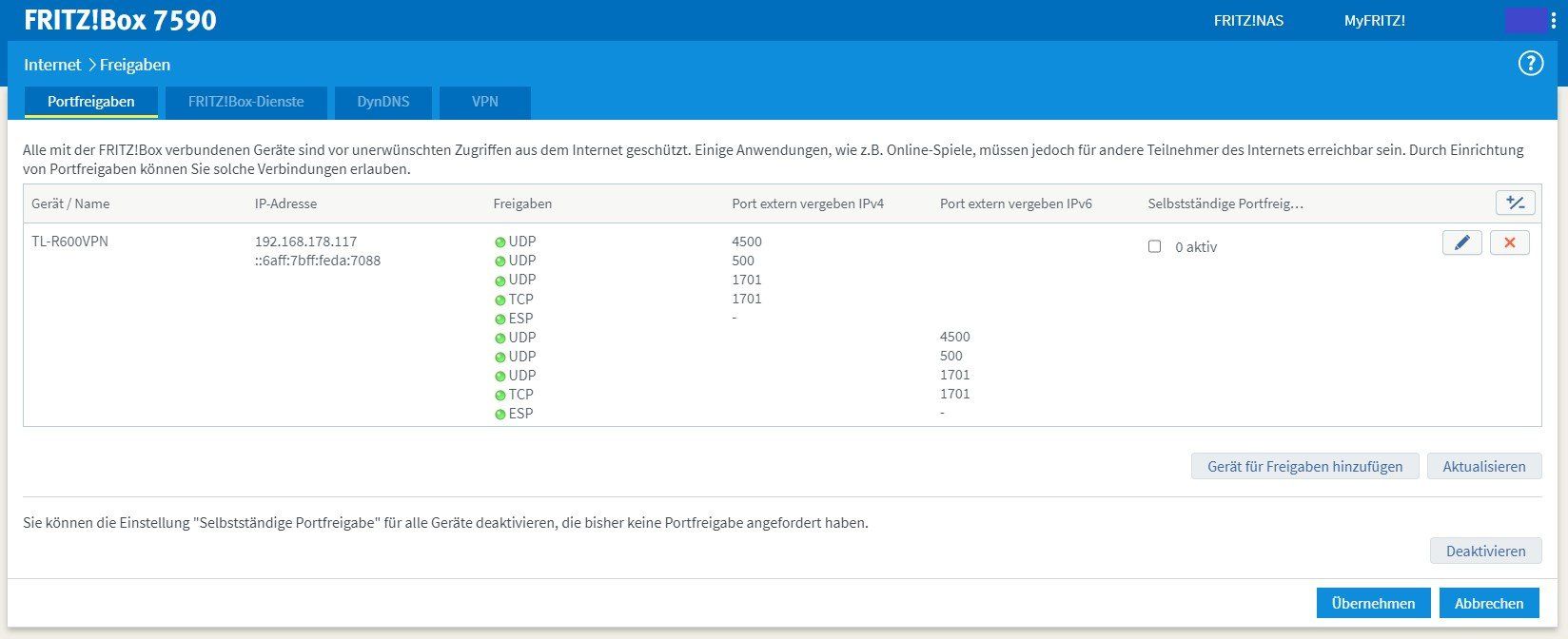

Grund ist die in der Router Kaskade davor liegende FritzBox. Die öffentliche IP der FritzBox ist ja die Ziel IP des VPN Clients.

Die FritzBox ist aber selber auch aktiver VPN Router und antwortet deshalb aktiv auf die IPsec VPN Pakete. Exposed Host nützt also herzlich wenig, denn das forwardet allein nur die Ports und Protokolle die die FB NICHT selber aktiv nutzt.

Alle diese Protokolle leitet die FB dann nicht weiter egal of sie als Port Weiterleitung aktiviert sind oder nicht.

Lösung:

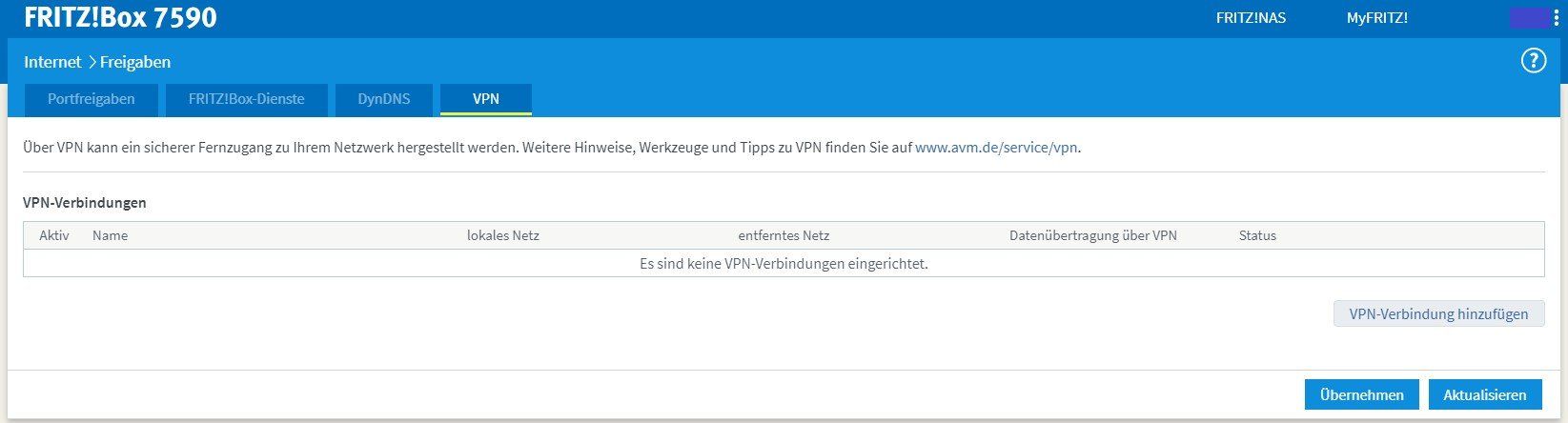

Du musst die VPN Funktion der FritzBox komplett deaktivieren ansonsten leitet die FritzBox die VPN Pakete nicht an den dahinter kaskadierten Router weiter. Die Fehlermeldung besagt das ja eindeutig.

Nebenbei:

Warum kaskadierst du überflüssigerweise einen zweiten Router dahinter obwohl die FritzBox doch selber wunderbar auch aktiv VPNs terminieren kann als VPN Server ? Der zweite Router ist also eigentlich vollkommen überflüssig wenn es nur um VPNs geht.

https://avm.de/service/vpn/uebersicht/

Die FritzBox ist aber selber auch aktiver VPN Router und antwortet deshalb aktiv auf die IPsec VPN Pakete. Exposed Host nützt also herzlich wenig, denn das forwardet allein nur die Ports und Protokolle die die FB NICHT selber aktiv nutzt.

Alle diese Protokolle leitet die FB dann nicht weiter egal of sie als Port Weiterleitung aktiviert sind oder nicht.

Lösung:

Du musst die VPN Funktion der FritzBox komplett deaktivieren ansonsten leitet die FritzBox die VPN Pakete nicht an den dahinter kaskadierten Router weiter. Die Fehlermeldung besagt das ja eindeutig.

Nebenbei:

Warum kaskadierst du überflüssigerweise einen zweiten Router dahinter obwohl die FritzBox doch selber wunderbar auch aktiv VPNs terminieren kann als VPN Server ? Der zweite Router ist also eigentlich vollkommen überflüssig wenn es nur um VPNs geht.

https://avm.de/service/vpn/uebersicht/

dachte ich exposed host reicht aus.

Nein. Ist auch logisch wenn du mal genau nachdenkst. Wie soll der Router, der ja selber aktiver IPsec VPN Router ist denn entscheiden anhand der eingehenden IPsec Daten ob er sie weiterleiten soll oder für ihn gedacht sind. Das kann er ja unmöglich machen, denn die IP Pakete sind ja direkt an ihn adressiert.Die Lösung auf die ich gestoßen bin ist es, alle Verbindungen aus der FB zu löschen

Das ist der richtige Weg !und Port Weiterleitungen für 4500 UDP, 500 UDP, ESP, 10000TCP.

Das ist nur bedingt richtig !TCP 10000 ist natürlich völliger Quatsch, denn der Port ist kein Bestandteil von L2TP !!

L2TP besteht aus den folgenden Ports und Protokollen:

- UDP 500

- UDP 4500

- TCP und UDP 1701

- ESP Protokoll

TCP 10000 ist also Unsinn und solltest du dringenst entfernen bzw. durch TCP/UDP 1701 ersetzen !!

Zusätzlich habe ich Mal alle Firewalls ausgeschaltet

Nein das kann auch nichts bringen wenn es schon in der FB hängen bleibt.Ich will mich einfach Mal vortbilden...

Dann mach es mal richtig mit dem Troubleshooting ! - Nimm dir einem Rechner mit Wireshark Paket Sniffer drauf.

- Konfiguriere den mit der gleichen IP wie den TL-R600 und stecke den testweise statt des TL-R600 an die FB

- Wenn du jetzt von extern (Mobiltelefon, Kumpel/Bekannter, etc.) einen L2TP Tunnel versuchst zu öffnen und auch die FB diese Pakete RICHTIG weitergibt, dann siehst du sofort auf dem Wireshark eingehende L2TP Pakete und weisst das das Port Forwarding der FB sauber funktioniert.

Wenn du dich fortbilden wirst in puncto VPN helfen dir ggf. noch diese Threads:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Merkzettel: VPN Installation mit OpenVPN

usw.

da ich das mit meiner Linux Maschine nicht hinbekommen habe

apt install wiresharkFertig ist der Lack und das rennt out of the box

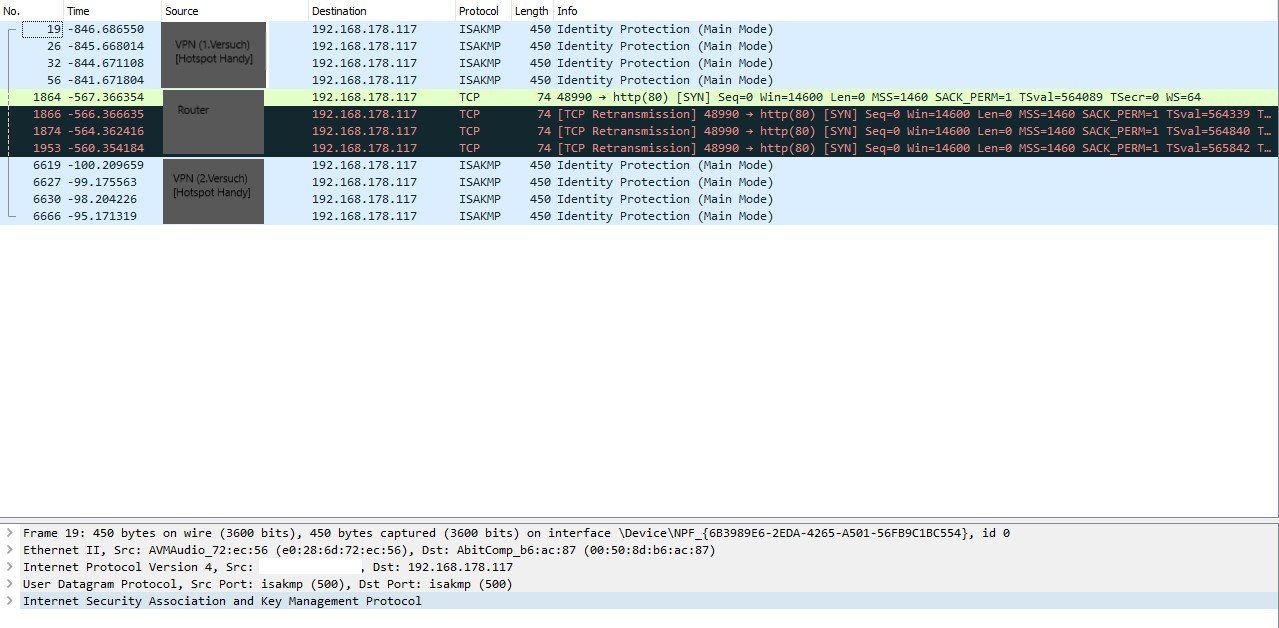

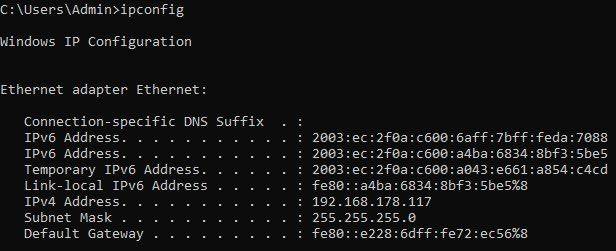

Und hier die Ergebnisse aus Wireshark:

Sieht gut aus !ISAKMP UDP 500 wird geforwardet. Allerdings im Main Mode was ungünstig ist. Wenn du mit einem externen 3rd Party Client zugreifst, dann solltest du besser immer den Agressive Mode wählen im Setup !

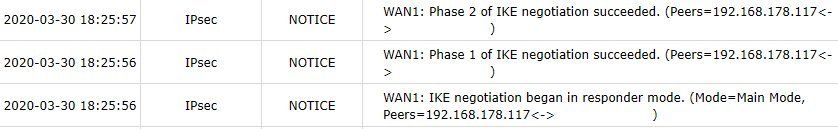

Nach dem System Log werden beide Phasen abgeschlossen

Das ist richtig !Das zeigt eigentlich das wenigstens der IPsec Tunnmel sauber aufgebaut wird im L2TP. Die Produktivdaten werden innerhalb von L2TP in einem IPsec Tunnel transportiert.

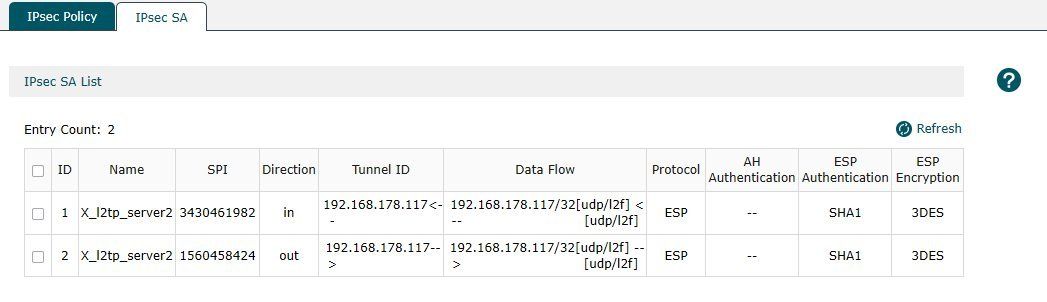

Und ich habe mal während eines Verbindungsversuches nachgeschaut

Sieht auch sehr gut aus ! Allerdings....3DES und SHA1 als Hash ist uralt ! Das wird ein aktuelles Windows nicht mehr supporten !

Stelle das mal auf AES und AES256 und den Hash zusätzlich zu SHA1 auf SHA256

Das sollte das Problem vermutlich lösen. 3DES benutzen aktuelle Komponenten schon seit Jahren nicht mehr weil es knackbar und unsicher ist.

Heißt das nicht schon, das alles wichtige zu dem TL-R600VPN durchkommt?

Ja !Wieso funktioniert die Verbindung dann noch nicht?

Sind das Winblows Komponenten die das VPN aufbauen zum VPN Router ?Dann ist es ganz sicher die lokale Windows Firewall. Die musst du entsprechend customizen !

Du solltest aber zuallerst mal diese antiken Crypto Parameter anpassen. Das fixt vermutlich dann schon bein Problem.