Sophos Firewall "externe" VPN Verbindung durchlassen

Hallo Administratoren und Netzwerk-Profis,

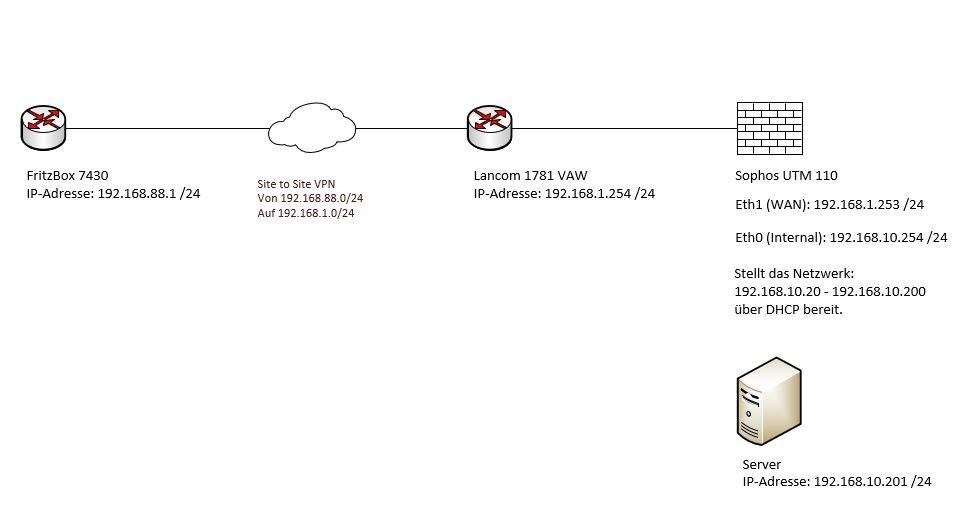

ich habe für einen Projektaufbau das Szenario des beigefügten Bildes aufgebaut. Bei den beiden Seiten der VPN Verbindung handelt es sich um reale DSL Anschlüsse, welche über einen DynDNS Anbieter gekoppelt sind. Die VPN Verbindung zwischen der FritzBox und dem Lancom Router steht nun endlich und lässt auch einen Ping von der FritzBox Seite bis zur Sophos Firewall im 192.168.1.0 /24 Netzwerk durch. Ich kann diese also per Ferne konfigurieren.

Nun zum Problem:

Ich kann leider keine Geräte hinter der Firewall erreichen (Ping scheitert: Request timed out).

Ich bin noch kein Experte in der Sophos Konfiguration und habe dort anhand einiger Fremdforen beiträge ein wenig mit NAT und Routing "gespielt", allerdings hat nichts zu einem erfolgreichen Ping geführt.

Ich möchte nun aber gerne unter anderem den Server im 10ner Netzwerk erreichen können um z.B. eine RDP-Verbindung aufzubauen.

Es mangelt mir vermutlich noch etwas an Know-How und ich würde mich freuen, wenn ich mein Wissen hier erweitern könnte und ihr mir helft dieses Problem erfolgreich zu lösen.

Mit freundlichem Gruß

floodministrator

PS: Ich hoffe ich habe beim Erstellen dieses Beitrags alles richtig gemacht ;)

ich habe für einen Projektaufbau das Szenario des beigefügten Bildes aufgebaut. Bei den beiden Seiten der VPN Verbindung handelt es sich um reale DSL Anschlüsse, welche über einen DynDNS Anbieter gekoppelt sind. Die VPN Verbindung zwischen der FritzBox und dem Lancom Router steht nun endlich und lässt auch einen Ping von der FritzBox Seite bis zur Sophos Firewall im 192.168.1.0 /24 Netzwerk durch. Ich kann diese also per Ferne konfigurieren.

Nun zum Problem:

Ich kann leider keine Geräte hinter der Firewall erreichen (Ping scheitert: Request timed out).

Ich bin noch kein Experte in der Sophos Konfiguration und habe dort anhand einiger Fremdforen beiträge ein wenig mit NAT und Routing "gespielt", allerdings hat nichts zu einem erfolgreichen Ping geführt.

Ich möchte nun aber gerne unter anderem den Server im 10ner Netzwerk erreichen können um z.B. eine RDP-Verbindung aufzubauen.

Es mangelt mir vermutlich noch etwas an Know-How und ich würde mich freuen, wenn ich mein Wissen hier erweitern könnte und ihr mir helft dieses Problem erfolgreich zu lösen.

Mit freundlichem Gruß

floodministrator

PS: Ich hoffe ich habe beim Erstellen dieses Beitrags alles richtig gemacht ;)

Please also mark the comments that contributed to the solution of the article

Content-Key: 394072

Url: https://administrator.de/contentid/394072

Printed on: April 24, 2024 at 22:04 o'clock

8 Comments

Latest comment

Hallo,

Irgendwelche Einstellungen tätigen ohne sich darüber zu informieren was diese machen kann nur schief gehen.

Bei einer Sicherheitskomponente wie einer Firewall unter umständen sogar gefährlich.

Wenn du die Sophos pingen kannst, dann scheint schon mal der VPN korrekt eingerichtet zu sein.

Firewall Regeln auf der Sophos sind vorhanden?

Die Sophos tut ausschließlich zwischen den Netzen routen? (kein NAT - hoffentlich?)

(Rück)Route auf der Sophos zu deinem Fritzbox Netz eingerichtet?

Hast du bei dem Windows Server in der Firewall ICMP erlaubt?

Viele Grüße

Exception

Ich bin noch kein Experte in der Sophos Konfiguration und habe dort anhand einiger Fremdforen beiträge ein wenig mit NAT und Routing "gespielt", allerdings hat nichts zu einem erfolgreichen Ping geführt.

Irgendwelche Einstellungen tätigen ohne sich darüber zu informieren was diese machen kann nur schief gehen.

Bei einer Sicherheitskomponente wie einer Firewall unter umständen sogar gefährlich.

Die VPN Verbindung zwischen der FritzBox und dem Lancom Router steht nun endlich und lässt auch einen Ping von der FritzBox Seite bis zur Sophos Firewall im 192.168.1.0 /24 Netzwerk durch. Ich kann diese also per Ferne konfigurieren.

Wenn du die Sophos pingen kannst, dann scheint schon mal der VPN korrekt eingerichtet zu sein.

Firewall Regeln auf der Sophos sind vorhanden?

Die Sophos tut ausschließlich zwischen den Netzen routen? (kein NAT - hoffentlich?)

(Rück)Route auf der Sophos zu deinem Fritzbox Netz eingerichtet?

Hast du bei dem Windows Server in der Firewall ICMP erlaubt?

Viele Grüße

Exception

Hallo,

Entweder den VPN Endpunkt mit der Sophos machen oder ein Routing zwischen deine Netze WAN und LAN einrichten. Dein WAN an der Sophos ist ja wohl eher ein LAN denn die hat mit dein richtigen WAN nichts zu tun. Nennt sich Routerkaskade und erordert doppelte Konfigurationen.

Gruß,

Peter

Zitat von @floodministrator:

Ping von der FritzBox Seite bis zur Sophos Firewall im 192.168.1.0 /24 Netzwerk durch. Ich kann diese also per Ferne konfigurieren.

Deine genannte 192.168.1.0/24 ist eine Netz bezeichnung und keine IP.Ping von der FritzBox Seite bis zur Sophos Firewall im 192.168.1.0 /24 Netzwerk durch. Ich kann diese also per Ferne konfigurieren.

Ich kann leider keine Geräte hinter der Firewall erreichen (Ping scheitert: Request timed out).

Ja klar, deine Sophos blockt.Entweder den VPN Endpunkt mit der Sophos machen oder ein Routing zwischen deine Netze WAN und LAN einrichten. Dein WAN an der Sophos ist ja wohl eher ein LAN denn die hat mit dein richtigen WAN nichts zu tun. Nennt sich Routerkaskade und erordert doppelte Konfigurationen.

Ich möchte nun aber gerne unter anderem den Server im 10ner Netzwerk erreichen können um z.B. eine RDP-Verbindung aufzubauen.

Dann solltest du dein 192.168.1.0/24 entweder Routen oder für jedem benötigten Port eine Weiterleitung einrichten. Ich würd aber die Sophos als VPN Endpunkt bevorzugen, spart dir viel gefrickel.Es mangelt mir vermutlich noch etwas an Know-How

Siund ich würde mich freuen, wenn ich mein Wissen hier erweitern könnte

Dokumente auf Sopohos seiten studieren.Gruß,

Peter

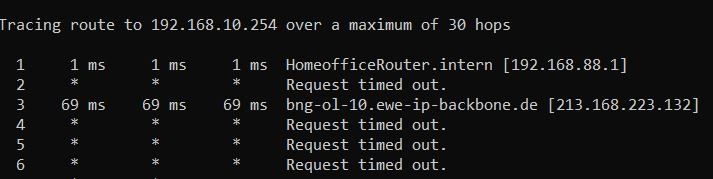

Es wäre hilfreich zu sagen WAS du genau pingen kannst und von wo... Für mich hört sich das ein wenig so an als wenn deine Netze die Rückrouten nicht kennen würden. D.h. ich würde erwarten das du vom Netz hinter der Fritte den Lancom "siehst" und auch das Interface deiner Sophos welches zum Lancom zeigt. ABER: Dein VPN wird vermutlich nix vom Netz hinter der Sophos wissen und das Netz dahinter wird vermutlich auch nix darüber wissen was hinter der Fritte ist... Somit wird dein 192.168.10.x-Netz entweder gar nicht erreicht werden ODER es wird versuchen die Antwort an 192.168.88.x übers Internet zu schicken weil der Tunnel nix über die Rück-Route weiss... Beides tendenziell eher doof wenns funktionieren soll ;)

Ich kann leider keine Geräte hinter der Firewall erreichen

Hast du entsprechende Firewall Regeln konfiguriert ?? Ping = ICMP was die FW durchlassen muss !!Ebenso die entsprechenden Source und destination IP Adressen der beteiligten Endgeräte !

Ich möchte nun aber gerne unter anderem den Server im 10ner Netzwerk erreichen

Klar... Dazu gehst du mal am besten strategisch vor !!

Dein VPN basiert vermutlich auf einem IPsec VPN, richtig ?

Folgende Dinge solltest du checken:

- Der Lancom muss über die Phase 2 Credentials eine Route Information vom 192.168.10.0er Netz an die FB senden ! Ist das passiert ?? Routing Tabelle auf der FB ansehen !

- Die FB 7430 muss entsprechend konfiguriert sein das mehrere IP Netze hinter ihrem VPN Tunnel zu erreichen sind ! Siehe dazu unbedingt HIER !!

Hier ist wie immer Traceroute (tracert unter Winblows) dein bester Freund !

Ist das sichergestellt das die .10er Pakete in den Tunnel geroutet werden, sind entsprechende Regeln auf der Firewall für den Erfolg wichtig.

Sinnvoll hier immer zuerst die direkten Interface Adressen der Firewall pingen ! .1.253 und .10.254 ! Bedenke das du dazu das ICMP Protokoll in den Firewall Regeln erlauben musst (ICMP = Ping)

Ein besonderes Augenmerk gilt wie immer der lokalen Winblows Firewall bei Winblows Endgeräten. Dort ist ICMP in der Regel immer deaktiviert. Um die remoten Windows Systeme pingen zu können muss man zuvor ICMP Echo in der lokalen Firewall erlauben !

https://www.windowspro.de/tipp/ping-windows-7-server-2008-r2-zulassen

Entsprechend natürlich von ALLEN remoten IPs.

Hier bietet es sich an ggf. erstmal Geräte ohne Firewall wie Drucker, NAS usw. zu pingen. Dort muss natürlich die Gateway Einstellung konfiguriert sein und passen !

- Im .1.0 /24 Netz auf 192.168.1.254 (Lancom)

- Im .10.0 /24 Netz auf 192.168.10.254 (Firewall)

- Firewall Default Route auf 192.168.1.254 (Lancom)

Grundlagen und weiterführende Links auch hier:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Die Fritzbox wurde durch einen Lancom 1681V ersetzt und der ipsec VPN Tunnel über IKEv2 zu dem Lancom 1781 VAW neu aufgebaut.

Spielt netzwerktechnisch keinerlei Rolle ! (Ob du von Frankfurt nach Köln mit einem Porsche fährst oder mit einem Dacia Logan ist egal !) Die oben genannten ToDos für dein Design bleiben dieselben.Die VPN verbindung steht !

Sehr gut ! Aber...WAS sagen die Routing Tabellen auf den Lancoms ?? Wichtig ist die des 1681V der die FB ersetzt !

Steht dort auch das 192.168.10.0er Netz drin das es in den VPN Tunnel geroutet wird ??

Ich kann von der .88.X Seite den Lancom 1781 unter der .1.254 und die Firewall unter der .1.253 erreichen.

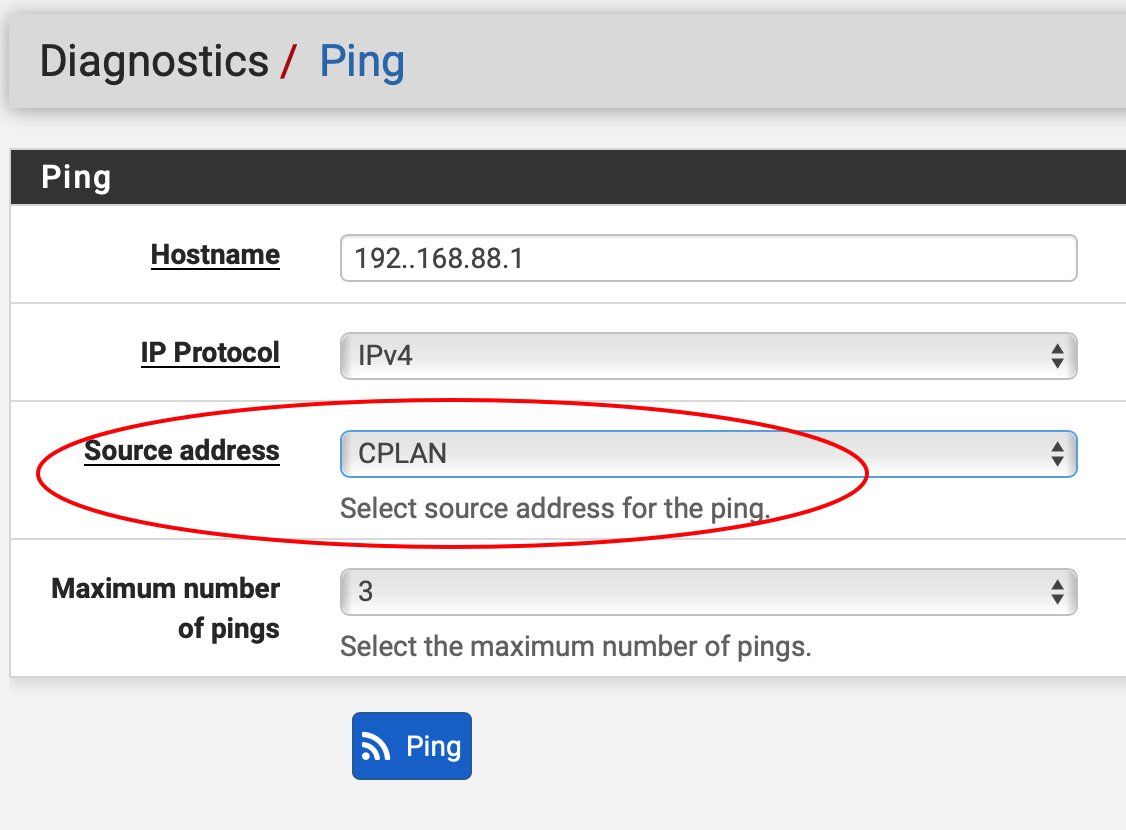

Sehr gut !Besser wäre aber wenn du von der Firewall (.1.253) einmal als Ping Absender Adresse die des .10.0 Interfaces verwendet hättest !!

Bei einer pfSense z.B. kann man das angeben in den Diagnostics Tools:

Das sollte bei deiner Sophos Gurke auch möglich sein !!

So kannst du der .88.0er Seite ein Ping senden mit einer .10.0er Absender IP und checken das die Tunnelroute in das .10.0er Netz stimmt !

Macht natürlich nur Sinn wenn man im 1681V sich VORHER mal die Routing Tabelle angesehen hat !

Das Problem liegt jetzt vermutlich beim Übergang von dem .1.X Netzwerk auf das .10.X Netzwerk, um von dem 88.X Netz in das .10.X Netz durchzukommen.

Ist zu vermuten....Der 1781er Lancom MUSS natürlich das .10.0er Netz mit seinen SA Credentials im IPsec Setup an den 1681V Lancom propagieren beim Verbindungsaufbau !! Hast du das dort entsprechend eingerichtet ?

Wie bereits mehrfach gesagt: Checke die Routing Tabelle des 1681V bei aktivem VPN Tunnel !

Dort MUSS das .10.0er Netzwerk drinstehen mit next Hop Gateway VPN Tunnelinterface.

Ohne diesen Routing Eintrag würde die 1681V die IP Pakete für das .10.0er netz sonst zum lokalen Procider (Default Gateway) und damit ins Paket Nirwana schicken...logisch !

Genau DAS ist bei dir der Kardinalsfehler, denn du kannst sehen das ein Provider Router (213.168...) auf dieses Paket antwortet !!!

Wirft gleichzeitig ein sehr gruseliges Licht auf den Provider das der private RFC 1918 IP Netze in sein Netzwerk lässt ! Scheinen dort nicht gerade die hellsten Lichter am Tannenbaum zu sein...aber egal, nicht dein Problem. Der Gruselfauxpas von denen hat hier eher geholfen

Du siehst also das dein .10.0er Paket in Richtung Provider geht und NICHT in den VPN Tunnel wo es eigentlich hinsollte:

Fazit: Falsche IPsec Konfig im 1781 das der das .10,0er Nicht beim IPsec Aufbau an den 1681V propagiert !

Es müssen 2 SAs dort konfiguriert sein für beide Netze .1.0 /24 und .10.0 /24.

Korrigiere das im Setup, dann rennt das auch sofort !

Lancom hat selber einen Knowledge Base Artikel zu genau diesem Thema:

https://www2.lancom.de/kb.nsf/1275/0CD3A449509DC03EC1258249004771D8?Open ...