Postfix wird zur Spam Schleuder

Hey Zusammen,

leider wurde mein Server zur Spam Schleuder und um ehrlich zu sein weiß ich nicht wie das Problem beheben soll...

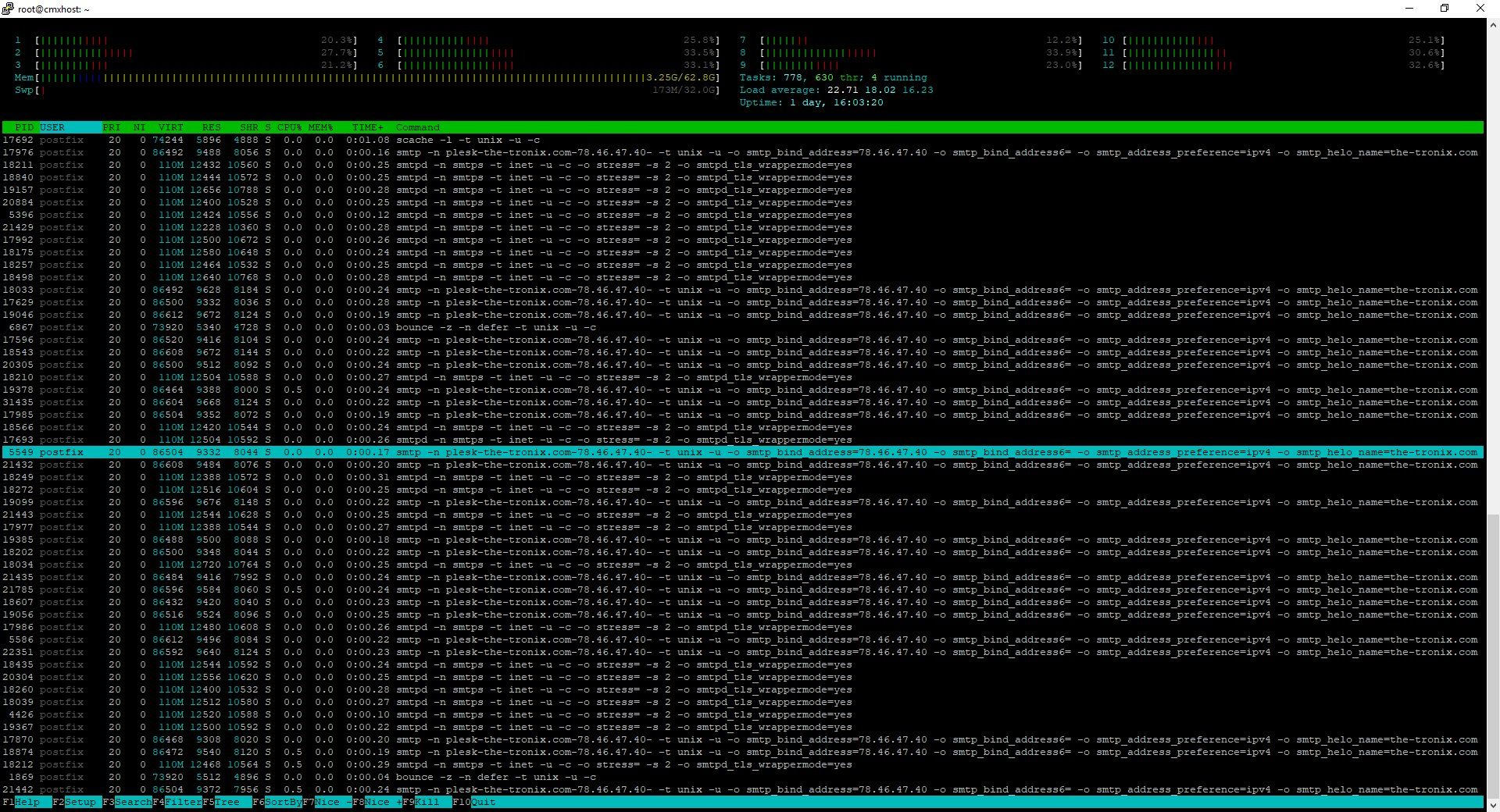

In einem unregelmäßigen Intervall versendetet der Server (user postfix) über 10k Mails pro Stunde.

Die Serverauslastung geht somit auch mega hoch.

Hier ist von einer Mail mal der Header:

Auf dem Server läuft Debian mit Plesk Obsidian inkl. Clamav und Fail2Ban.

Hättet Ihr einen Rat für mich?

Ich hoffe in diesem Theared komme ich zu einer Lösung..

Liebe Grüße

thepandapi94

leider wurde mein Server zur Spam Schleuder und um ehrlich zu sein weiß ich nicht wie das Problem beheben soll...

In einem unregelmäßigen Intervall versendetet der Server (user postfix) über 10k Mails pro Stunde.

Die Serverauslastung geht somit auch mega hoch.

Hier ist von einer Mail mal der Header:

Received: from the-tronix.com (unknown [47.244.108.182])

by cmxhost.space (Postfix) with ESMTPSA id 130415AA10AC

for <gerard.eymard83@free.fr>; Tue, 26 Nov 2019 12:10:39 +0100 (CET)

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=the-tronix.com;

s=default; t=1574766640;

bh=U4LAjvFhKLmphuQHt6T3Bmoz2MGJhzRoZJFYDY8Sjcg=; h=From:To:Subject;

b=JYvH1oboIMxVGnBErZdJE2SO9FWYskzOBQIElXVRDtkRiFD+cMSE6cYmh6gjsJlxZ

Y4Zh2S9oxYS8Y2YCIC82tpPZjiSHRosiUWrL8MsUcOYdeGAiiwBp4Ouu8SpFYnupAg

dRHuqRj0zlCCwjBmBuqDWM3o/c8MEj5Xk9ccxo7o=

Authentication-Results: cmxhost.space;

spf=pass (sender IP is 47.244.108.182) smtp.mailfrom=info@the-tronix.com smtp.helo=the-tronix.com

Received-SPF: pass (cmxhost.space: connection is authenticated)

Date: Tue, 26 Nov 2019 19:10:39 +0800

From: "=?utf-8?Q?Inartificial_Pills-Market?=" <info@the-tronix.com>

Organization: mqbrshsnmtpxw

X-Priority: 3 (Normal)

Message-ID: <9255203351.20191126191039@the-tronix.com>

To: gerard.eymard83@free.fr

Subject: =?utf-8?Q?Gain_top_rated_generic_and_brand_healing_products_here=21?=

MIME-Version: 1.0

Content-Type: text/html; charset=utf-8

Content-Transfer-Encoding: 8bitAuf dem Server läuft Debian mit Plesk Obsidian inkl. Clamav und Fail2Ban.

Hättet Ihr einen Rat für mich?

Ich hoffe in diesem Theared komme ich zu einer Lösung..

Liebe Grüße

thepandapi94

Please also mark the comments that contributed to the solution of the article

Content-Key: 519008

Url: https://administrator.de/contentid/519008

Printed on: April 19, 2024 at 17:04 o'clock

14 Comments

Latest comment

Ist dein Server "cmxhost.space"?

Wenn ja:

Im Header steht ein deutlicher Hinweis:

"with ESMTPSA id 130415AA10AC"

esmtpsA - das "A" steht für "authenticated" und meint, dass sich da für den Versand ein Nutzer angemeldet hat.

Und jetzt nimmst du diese Queue-ID und suchst im Mail-Log danach. Oder alternativ nach der IP-Adresse, dann sollte herauszufinden sein, welches Nutzerkonto dafür missbraucht wurde.

Wenn ja:

Im Header steht ein deutlicher Hinweis:

"with ESMTPSA id 130415AA10AC"

esmtpsA - das "A" steht für "authenticated" und meint, dass sich da für den Versand ein Nutzer angemeldet hat.

Und jetzt nimmst du diese Queue-ID und suchst im Mail-Log danach. Oder alternativ nach der IP-Adresse, dann sollte herauszufinden sein, welches Nutzerkonto dafür missbraucht wurde.

hallo,

als erstes mal den Postfix,DoveCot stoppen, dann die logs durchforsten und vorsichtshalber von allen Konten die Passwörter erneuern.

Wenn du dann deinen Postfix,Dovecot wieder hochfährst ( vorrausgesetzt dein fail2ban jail is korrekt ) sollte jede IP die sich versucht mit einem falschen Passwort an einem Postfach anzumelden nach nTries automatisch gesperrt werden.

als erstes mal den Postfix,DoveCot stoppen, dann die logs durchforsten und vorsichtshalber von allen Konten die Passwörter erneuern.

Wenn du dann deinen Postfix,Dovecot wieder hochfährst ( vorrausgesetzt dein fail2ban jail is korrekt ) sollte jede IP die sich versucht mit einem falschen Passwort an einem Postfach anzumelden nach nTries automatisch gesperrt werden.

Hallo,

das auch ... und bei der Gelegenheit nachsehen !!

- es sollten nur Dienste laufen, die wirklich gebraucht werden

- nur diese Dienste sind (von außen) erreichbar

- diese Dienste sind natürlich abgesichert und überwacht

Natürlich dürfen hinter der Firewall auch internen Dienst zusätzlich laufen, die par ssh (optimal per Zertifikat) erreichbar sind (Logauswertungen, ggfs Datenbank zur Steuerung o.ä. )

08-15 Standardinstallation ist "nicht gut" -> minimalste Installation und benötigtes selbst dazu installieren.

Ich bin auch kein Freund von automatischen Updates usw.

Es könnte also gut sein, daß du noch mehr entfernen muß, wenn das Dingens nicht schon sogar gehackt ist.

Siehe Prozesse die laufen, Ports auf den gelauscht wird .

ggfs. Logs von apt/dpkg ansehen usw. ein Hack kommt selten allein

viel Glück

Fred

das auch ... und bei der Gelegenheit nachsehen !!

- es sollten nur Dienste laufen, die wirklich gebraucht werden

- nur diese Dienste sind (von außen) erreichbar

- diese Dienste sind natürlich abgesichert und überwacht

Natürlich dürfen hinter der Firewall auch internen Dienst zusätzlich laufen, die par ssh (optimal per Zertifikat) erreichbar sind (Logauswertungen, ggfs Datenbank zur Steuerung o.ä. )

08-15 Standardinstallation ist "nicht gut" -> minimalste Installation und benötigtes selbst dazu installieren.

Ich bin auch kein Freund von automatischen Updates usw.

Es könnte also gut sein, daß du noch mehr entfernen muß, wenn das Dingens nicht schon sogar gehackt ist.

Siehe Prozesse die laufen, Ports auf den gelauscht wird .

ggfs. Logs von apt/dpkg ansehen usw. ein Hack kommt selten allein

viel Glück

Fred

also: apt purge telnet durchführen?

Nein das ist der Telnet Client wie jedermann weiss, der ist harmlos. Den Telnet Server Daemon gilt es zu stoppen auf der Maschine damit die keinerlei eingehende Telnet Verbindungen mehr annimmt. systemctl stop telnetd (Stoppt den Dienst)

und systemctl disable telnetd sorgt dafür das der Daemon nach dem nächsten Reboot nicht mehr startet.

ich lese es so das versucht wird sich mit telnet auf den smtp-port zu verbinden, nicht das es einen Telnet-Server da gibt...

Und ob jetzt der Telnet-Server läuft oder nicht wäre an der stelle egal -> man sollte sich nicht darüber am Server anmelden, das ist korrekt. Aber wenn nen Angreifer jetzt meint er will den nutzen und seine versuche im klartext durchs Netz pusten ... Einzig der Grund das eben generell KEIN Dienst den man nicht braucht im Netz sein sollte würde dafür sprechen. Das ist aber ganz sicher nicht Telnet-Speziell...

Und ob jetzt der Telnet-Server läuft oder nicht wäre an der stelle egal -> man sollte sich nicht darüber am Server anmelden, das ist korrekt. Aber wenn nen Angreifer jetzt meint er will den nutzen und seine versuche im klartext durchs Netz pusten ... Einzig der Grund das eben generell KEIN Dienst den man nicht braucht im Netz sein sollte würde dafür sprechen. Das ist aber ganz sicher nicht Telnet-Speziell...

Das eine hat mit dem anderen nix zu tun - du kannst ja auch nen dienst haben der bereits vorher mal gestoppt wurde... ABER: Wenn dein Server im Netz hängt solltest du wissen welche Dienste darauf laufen - oder dir überlegen den vom Netz zu nehmen...Wenn es bei den Fragen schon scheitert bin ich mir nicht sicher ob du wirklich ne Postfix-Conf hinbiegen kannst...

Moin,

Gruß,

Dani

P.S. dein SPF Eintrag könnte enger und einfacher definiert werden. Aber das ist aktuell ein Luxusproblem.

Was mir aber aufgefallen ist, plesk schickt mir ein error report wo ein Telnet verlauf drinnen steht.

Aus welchen Gründen nutzt du ein überladenes Panel wie Plesk. Es gibt da deutlich schlankere, übersichtliche Panels am Markt.Dort wird ein base64 Passwort nach dem Command Auth Plain angewedenet welches mir bekannt vor kommt, aber bei keinem Postfach hinterlegt ist. Jemand ne ahnung was er das Passwort eingibt?

base64 lässt sich meines Wissens nach wieder in Klartext umwandeln. Dann siehst du das Passwort.schließlich wird davor noch kein Mailpostfach angesprochen wo man es darauf deuten könnte. nur im nachhinein wird das Opferpostfach angegeben.

Ist die Information gesichert? Wirklich das Postfach oder nur dessen E-Mailadresse als Absender? Könnte ein Dummypostfach existieren, welches für den Versand genutzt wird? Ich könnte als Absender auch abuse@telekom.com nehmen, obwohl ich auf das Postfach aktuell kein Zugriff haben. Es könnte also gut sein, daß du noch mehr entfernen muß, wenn das Dingens nicht schon sogar gehackt ist. Siehe Prozesse die laufen, Ports auf den gelauscht wird .

So sehe ich das auch. Es macht keinen Sinn, den Server neu aufzusetzen, wenn du die Ursache (=Loch) kennst, dass für den Versand genutzt wurde. Also gibts den Dienst garnicht.

Das solltest du als Admin des Servers eigentlich wissen ohne den Befehl einzugeben.Gruß,

Dani

P.S. dein SPF Eintrag könnte enger und einfacher definiert werden. Aber das ist aktuell ein Luxusproblem.