Policy Based Routing für Linux Client (OwnCloud, OpenVPN)

Hallo,

bin gerade dabei mir ein OwnCloud Server (Ubuntu Server 20.04) aufzusetzen, was auch soweit funktioniert, jedoch ist der Server nur bedingt aus dem Internet erreichbar. Mit bedingt meine ich, sobald der Server als Client über einen OpenVPN Tunnel verbunden habe, ist er nicht mehr über seine ddns-Adresse erreichbar - aus dem lokalen Netzwerk (192.168.160.0) ist er weiterhin problemlos erreichbar.

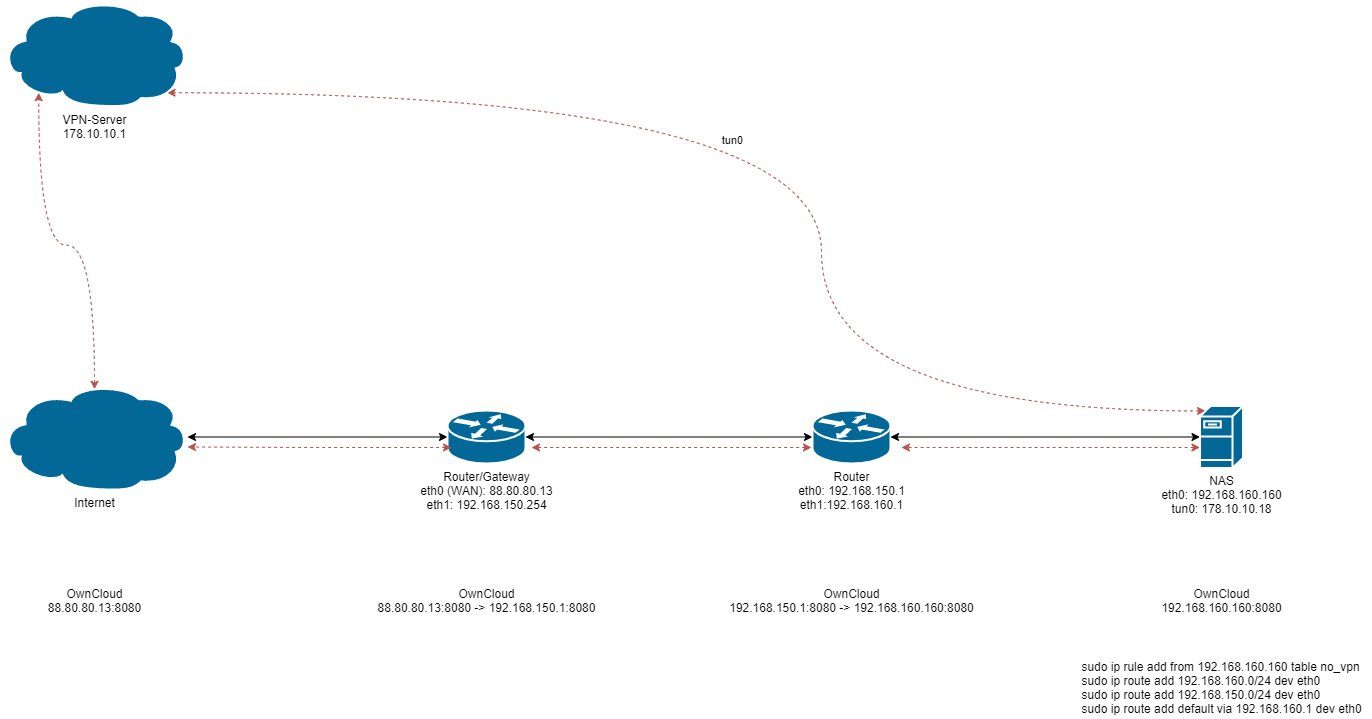

Vermute ein Routing-Problem, also das der Request/Response nicht korrekt ankommt und bin dann auf Policy Based Routing gestoßen, denke mit der korrekten Einstellung müsste es damit möglich sein. Habe meine Netzstruktur mal in einem Bild dargestellt. Die folgenden Regeln/Routen sind angelegt, aber leider bekomme ich noch nichts vom Server über den ddns zurück.

sudo ip rule add from 192.168.160.160 table no_vpn

sudo ip route add 192.168.160.0/24 dev eth0 table no_vpn

sudo ip route add 192.168.150.0/24 dev eth0 table no_vpn

sudo ip route add default via 192.168.160.1 dev eth0 table no_vpn

Was stimmt hier nicht? Hab ich irgendwo einen Denkfehler?

Besten Dank.

bin gerade dabei mir ein OwnCloud Server (Ubuntu Server 20.04) aufzusetzen, was auch soweit funktioniert, jedoch ist der Server nur bedingt aus dem Internet erreichbar. Mit bedingt meine ich, sobald der Server als Client über einen OpenVPN Tunnel verbunden habe, ist er nicht mehr über seine ddns-Adresse erreichbar - aus dem lokalen Netzwerk (192.168.160.0) ist er weiterhin problemlos erreichbar.

Vermute ein Routing-Problem, also das der Request/Response nicht korrekt ankommt und bin dann auf Policy Based Routing gestoßen, denke mit der korrekten Einstellung müsste es damit möglich sein. Habe meine Netzstruktur mal in einem Bild dargestellt. Die folgenden Regeln/Routen sind angelegt, aber leider bekomme ich noch nichts vom Server über den ddns zurück.

sudo ip rule add from 192.168.160.160 table no_vpn

sudo ip route add 192.168.160.0/24 dev eth0 table no_vpn

sudo ip route add 192.168.150.0/24 dev eth0 table no_vpn

sudo ip route add default via 192.168.160.1 dev eth0 table no_vpn

Was stimmt hier nicht? Hab ich irgendwo einen Denkfehler?

Besten Dank.

Please also mark the comments that contributed to the solution of the article

Content-Key: 578872

Url: https://administrator.de/contentid/578872

Printed on: April 20, 2024 at 11:04 o'clock

46 Comments

Latest comment

Vermute ein Routing-Problem,

Sehr wahrscheinlich.... Dazu müsste man aber sehr genau dein OVPN Setup kennen was leider fehlt. Das NAS ist vermutlich der OVPN Client und initiiert die VPN Verbindung, richtig ?

Hier wäre es wichtig seine und auch die Konfig Datei des Servers zu sehen.

Du solltest dir dazu dringenst auch die OVPN ToDos durchlesen und deine OVPN Konfig daraufhin überprüfen:

Merkzettel: VPN Installation mit OpenVPN

Sehr wahrscheinlich machst du hier fälschlicherweise ein Gateway Redirect oder NAT im Tunnel oder sowas ?!

Statische Routen sind auf dem OVPN Client generell Unsinn und nicht erforderlich. Fragt sich also was diese da bewirken sollen ?! Mit Policy Based Routing hat das ganze auch nicht das Geringste zu tun. Insofern ist auch die Überschrift des Threads sehr verwirrend.

Das können wir aber, wie gesagt, nur frei raten oder in die Kristallkugel sehen weil hier leider die Details fehlen.

Das o.a. Tutorial hat aber auch unter den weiterführenden Links alle Infos dazu !

Nebenbei:

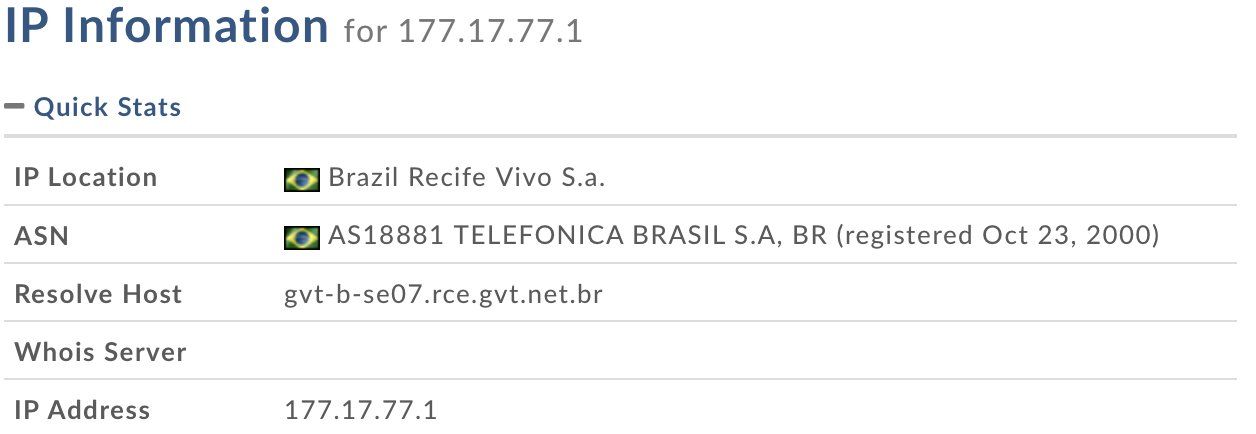

Die interne OVPN Tunneladresse mit einer öffentliche IP zu konfigurieren die offizell durch die IANA vergeben ist und NICHT dir gehört (sondern Vodafone) ist auch keine besonders intelligende Idee. Auch hier solltest du immer RFC 1918 IPs verwenden !

Ich sach mal so:

"Das ist auf so vielen Ebenen Quatsch ..."

(das ist schwer auszuhalten ... @aqui rotiert vermutlich seit der Erwähnung von "ipVanish")

a) So nen VPN-Anbieter ist - mit Ausnahme des Aushebelns von Geofencing-Maßnahmen - mehr Schein als sein. Die Nachteile dürften problemlos die (gedachten und beworbenen) Vorteile aufwiegen.

b) VPN ist NUR die Bezeichnung des Tunnels zwischen 2 IP-Geräten. Der Einsatzzweck von Dir ist ein ganz anderer als der, der von so nem Fliegenfänger wie "ipVanish" angedacht ist.

c) Derzeit connectest Du Dein NAS von zuHause nach ... Panama?! Und der Weg dorthin ist (bestenfalls) mit OpenVPN verschlüsselt. Der Anbieter wirbt dort - am Endes des Tunnels - mit Anonymität. Was auch immer der darunter versteht ... ich finde es verwunderlich, dass Du Dich beschwerst, dass Du von "außen" dann den Weg nicht mehr "zurückverfolgen" kannst. Denn das wäre ja der Zweck dieses, Deines Konstruktes.

d) Lass den "ipVanish"-Dreck weg! Die VPN/Tunnel wird von Deinem Endgerät (iPhone, Notebook) über das Internet aufgebaut .... tata zu DEINEM Router! Und wenn der Router das nicht packt, dann auf das NAS direkt mit weitergeleiteten Ports. Wobei die Version 2 aus Sicherheitsgründen nicht so prickelnd ist.

Zur Zeichnung: Warum steht unter allem "OwnCloud"?! Die läuft ja eigentlich auf dem NAS. Wenn Du darüber hinaus noch 2 Router einsetzt (warum und welche Modelle), dann wird der Zugriff von außen eh schwierig (Stichw. NAT, bzw. doppeltes NATchen)

"Das ist auf so vielen Ebenen Quatsch ..."

(das ist schwer auszuhalten ... @aqui rotiert vermutlich seit der Erwähnung von "ipVanish")

a) So nen VPN-Anbieter ist - mit Ausnahme des Aushebelns von Geofencing-Maßnahmen - mehr Schein als sein. Die Nachteile dürften problemlos die (gedachten und beworbenen) Vorteile aufwiegen.

b) VPN ist NUR die Bezeichnung des Tunnels zwischen 2 IP-Geräten. Der Einsatzzweck von Dir ist ein ganz anderer als der, der von so nem Fliegenfänger wie "ipVanish" angedacht ist.

c) Derzeit connectest Du Dein NAS von zuHause nach ... Panama?! Und der Weg dorthin ist (bestenfalls) mit OpenVPN verschlüsselt. Der Anbieter wirbt dort - am Endes des Tunnels - mit Anonymität. Was auch immer der darunter versteht ... ich finde es verwunderlich, dass Du Dich beschwerst, dass Du von "außen" dann den Weg nicht mehr "zurückverfolgen" kannst. Denn das wäre ja der Zweck dieses, Deines Konstruktes.

d) Lass den "ipVanish"-Dreck weg! Die VPN/Tunnel wird von Deinem Endgerät (iPhone, Notebook) über das Internet aufgebaut .... tata zu DEINEM Router! Und wenn der Router das nicht packt, dann auf das NAS direkt mit weitergeleiteten Ports. Wobei die Version 2 aus Sicherheitsgründen nicht so prickelnd ist.

Zur Zeichnung: Warum steht unter allem "OwnCloud"?! Die läuft ja eigentlich auf dem NAS. Wenn Du darüber hinaus noch 2 Router einsetzt (warum und welche Modelle), dann wird der Zugriff von außen eh schwierig (Stichw. NAT, bzw. doppeltes NATchen)

"Nur als Modem" klappt mW. bei der Fritze nicht. Und Du hättest das ggfs. auch nicht so konfiguriert, sonst hättest Du ja nicht 2 lokale IP-Bereiche hintereinander.

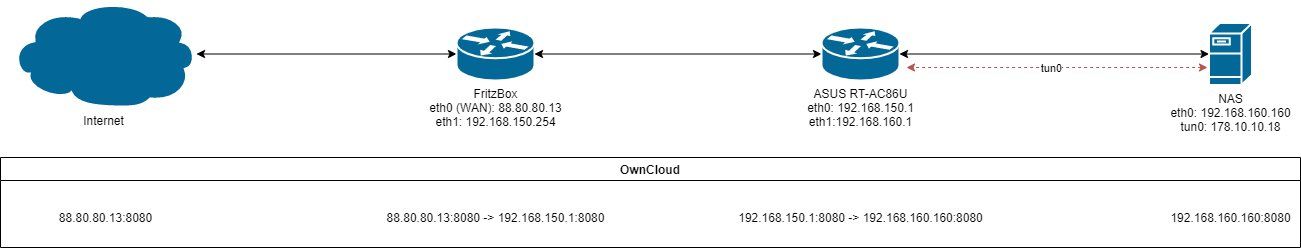

Worauf soll denn der VPN-Server laufen?! Auf der Fritze (IPSec), Asus (OpenVPN und PPTP) oder dem NAS?!

Mein Ansatz wäre wohl:

DDNS auf der Fritze (natürlich

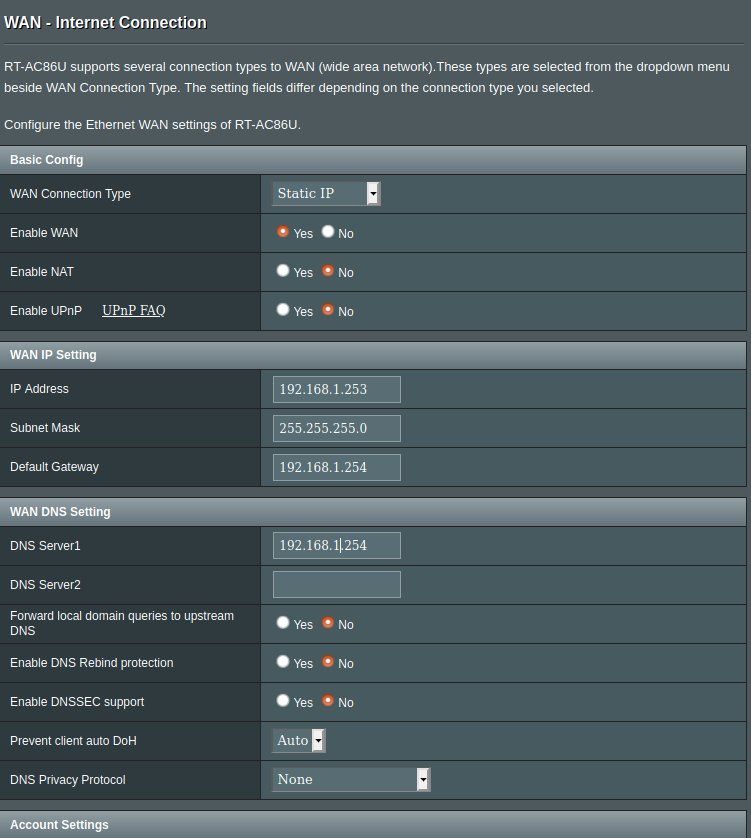

NAT beim Asus deaktivieren (in den Einstellungen des WAN-Ports)

Firewall beim ASUS deaktivieren

DHCP beim Asus deaktivieren

OpenVPN im Asus aktivieren (pptp ist des Teufels!) und konfigurieren

Die entsprechenden OpenVPN-Ports in der Fritzbox an den OpenVPN-Server weiterleiten

Dabei wirst Du Deinem NAS ne Adresse aus dem IP-Bereich der Fritze geben müssen.

Arbeiten die Geräte alle im gleichen IP-Bereich musst Du da auch beim Asus nix an das NAS weiterleiten. Du bist dann mit dem Asus im kompletten lokalen Netzwerk inkl. Drucker, NAS usw.

Worauf soll denn der VPN-Server laufen?! Auf der Fritze (IPSec), Asus (OpenVPN und PPTP) oder dem NAS?!

Mein Ansatz wäre wohl:

DDNS auf der Fritze (natürlich

NAT beim Asus deaktivieren (in den Einstellungen des WAN-Ports)

Firewall beim ASUS deaktivieren

DHCP beim Asus deaktivieren

OpenVPN im Asus aktivieren (pptp ist des Teufels!) und konfigurieren

Die entsprechenden OpenVPN-Ports in der Fritzbox an den OpenVPN-Server weiterleiten

Dabei wirst Du Deinem NAS ne Adresse aus dem IP-Bereich der Fritze geben müssen.

Arbeiten die Geräte alle im gleichen IP-Bereich musst Du da auch beim Asus nix an das NAS weiterleiten. Du bist dann mit dem Asus im kompletten lokalen Netzwerk inkl. Drucker, NAS usw.

nicht in den gleichen IP-Bereich wie die FritzBox, sollte aber auch kein Problem sein oder?

Das ist logisch, denn schon in der IP Grundschule lernt man ja zuallererst das IP Netze immer einzigartig zu sein haben ! Wie sollte sonst auch eine eindeutige Wegefindung realisiert werden können ?!UPnP sollte generell immer auf einem Router deaktiviert werden, denn das birgt sehr große Gefahren das Malware, Trojaner und Co. automatisch die Firewall manipulieren von intern. UPnP auf einem Router oder Firewall ist also ein absolutes NoGo und gehört deshalb immer deaktiviert ! Weiss man als Netzwerker aber auch.

Port bei Fritz (1194 TCP) - weitergeleitet

TCP ist bei OpenVPN auch ein NoGo ! Geht zwar, aber selbst OpenVPN rät dringenst von TCP als Encapsulation ab ! Ist auch ganz klar, denn das erzeugt massiv Overhead und frisst viel CPU Performance durch das zusätzliche Sessionhandling. Durch die erheblich kleinere MTU sinkt zudem massiv der Datendurchsatz. Alles in allem zieht das also massiv die Performance des VPNs in den Keller. Deshalb gilt hier: Immer UDP verwenden !Mach ich noch was falsch?!

Bis auf die 2 Sachen nix.Alles weitere findest du wie immer im OpenVPN Merkzettel:

Merkzettel: VPN Installation mit OpenVPN

..und seinen weiterführenden Links.

Also sobald ich NAT ausschalte komme ich nicht mehr ins Internet.

Klar, weil du zu 99% vergessen hast eine statische Route in der FritzBox einzutragen !!Bitte nimmt dir die Zeit und lese das hiesige Tutorial gründlich durch. Dort ist doch nun wahrlich ALLES haarklein so erklärt das es auch völlige Laien verstehen:

Merkzettel: VPN Installation mit OpenVPN

(Kapitel: Statische Route.... !)

Also auch nicht mehr, wenn VPN nicht verbunden ist.

Deine Route fehlt ! Dann kann es auch nicht klappen.Beachte bitte die statischen Routen UND das push route.... Kommando in der OpenVPN Server Konfig !

Lesen und verstehen...!!!

Traceroute ist dein bester Freund beim Troubleshooting !

Allerdigns erreiche ich meinen HomeServer nicht mehr über DDNS:8080

Ist ja nun auch Quatsch wenn du ein VPN hast, denn bei aktivem VPN reicht einfach ein http://<ip_home_server>Vermutlich hast du im Eifer des Gefechts das Router Port Forwarding für TCP 8080 auf die interne IP des Home Servers mit TCP 80 gelöscht ?! Kann das sein ?

Wie gesagt. Beim VPN brauchst du kein unsicheres Port Forwarding mehr ! Ist ein Loch weniger in der Firewall wo dein internes Netz gefährtet werden könnte.

aber die Clients untereinander nicht ansprechen über die IP.

Das erfordert dann auch eine konfigurierte client-to-client Option in der Server Konfig ! Siehe hier:Merkzettel: VPN Installation mit OpenVPN

Wenn das Windows Clients sind ist hier zusätzliche eine Anpassung der Windows lokalen Firewall nötig.

Zum TCP8080, mich wundert es nur dass es nun überhaupt nicht mehr funktioniert...

Wie gesagt...entweder ist die Port Forwarding Konfig am Router falsch oder fehlerhaft oder ganz entfernt. Durch deine oberflächliche Beschreibung wissen wir auch nicht ob du Port Translation auf intern TCP 80 machst oder den Port TCP 8080 weitereichst auf den internen Server und ob dieser nun auf 80 oder 8080 lauscht ?Warum machst du nicht einen tcpdump oder nimmst den Wireshark und siehst dir mal die per Port Forwarding weitergeleiteten IP Pakete genau an. Da siehst du doch innerhalb von 3 Minuten wo der Fehler ist !!

Warum also sinnfrei rumraten statt sauber messen ??

So oder so ist jetzt wo du ein sicheres VPN nutzt es ja sinnfrei noch das gefährliche Port Forwarding zu nutzen. Es war ja sicher deine Intention dein Netz mit einem VPN sicherer zu machen, oder ?

Halte dich an das o.a. OpenVPN Tutorial. Dort sind ALLE Optionen haarklein auch für Laien erklärt.

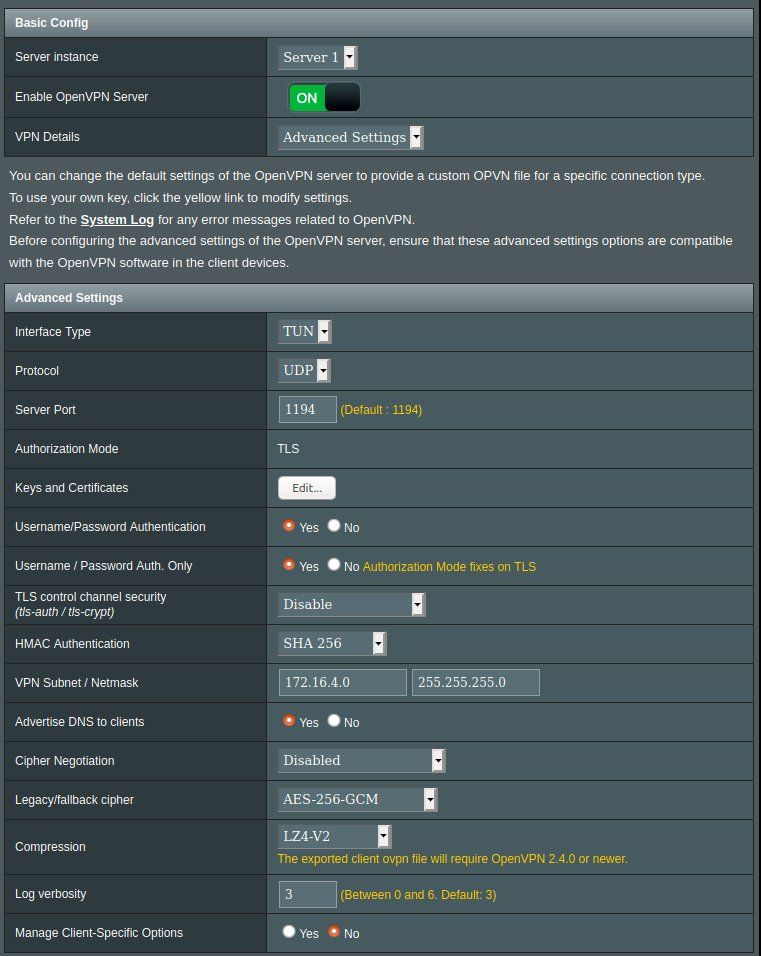

Die Fehlermeldung zeigt das du noch gravierende Fehler in der OpenVPN Konfig gemacht hast. Vermutlich Server...?!

Da weiterhin deine aktuelle Server Konfig Datei hier fehlt können wir auch nur im freien Fall raten...

Scheint nicht ganz konform zu sein

Das ist es in der Tat nicht ! Die gravierensten Fehler mal auf gelistet:- Der Server nutzt im internen VPN ein öffentliches IP Netzwerk was registriert ist und NICHT dir gehört sondern einem Nutzer in Brasilien !!

- comp-lzo adaptive sollte man aus Security Gründen NICHT mehr nutzen mit OpenVPN !! Siehe: https://community.openvpn.net/openvpn/wiki/VORACLE

- push "dhcp-option DNS 192.168.160.1" Kommando sinnloserweise 3mal zu konfigurieren ist Blödsinn !

- Gleicher Blödsinn topology subnet 3mal zu setzen !

- Split Tunneling mit push "route 192.168.160.0 255.255.255.0 vpn_gateway 500" und dann gleichzeitig noch ein Gateway Redirect push "redirect-gateway def1" ist natürlich Konfig technischer Schwachsinn. Sorry, aber logischerweise kann hier nur eins zur Zeit gehen !! Siehe OVPN Merkzettel !! Lesen und verstehen !

Besonders die falsche Routing Konfig ist für deine o.a. Client Fehlermeldung verantwortlich.

Ein route print auf einem (Windows) Client mit aktivem Tunnel sollte dir das Dilemma auch sofort zeigen.

Fazit:

Halte dich an das OVPN Tutorial und bringe die Server Konfig Datei auf einen sinnvollen Stand, dann klappt das auch alles wie es soll.

Funktioniert hier mit nem RasPi als VPN Client fehlerlos... Da hat dann wohl der RT86U ne Macke oder was wahrscheinlicher ist eine völlig falsche oder fehlerhafte VPN Konfig ?!

Lass den Wireshark oder tcpdump mitlaufen und checke was da im Netz passiert.

Hilfreich wäre nochmal die jetzt aktuell laufende OVPN Server und Client Konfig zu sehen und ein Status was genau geht und was nicht.

Lass den Wireshark oder tcpdump mitlaufen und checke was da im Netz passiert.

Hilfreich wäre nochmal die jetzt aktuell laufende OVPN Server und Client Konfig zu sehen und ein Status was genau geht und was nicht.

Also im tcpdump taucht nichts von der IP auf, nur vom Docker-Netz.

Das ist eher ein schlechtes Zeichen und zeigt das das Routing nicht sauber rennt. Checke das nochmal wasserdicht mit Traceroute oder Pathping.Weisst du ob der Router ggf. NAT (Adress Translation) im Tunnel macht ?! Das wäre dann tödlich und würde für das Verhalten sprechen. Wenn das der Fall ist musst du das zwingend deaktivieren.

Wie du sehen kannst kommt von arn09s19-in-f3.1e100.net keine Antwort !

Ist auch kein Winder denn der Echo Request (Ping) kommt von der 172.16.4.1 gar nicht mehr weiter zum Ziel, da ist Schluss.

Es wäre übrigens besser wenn du bei tcpdump die Namensauflösung abschaltest !! Es ist sinnvoller IP Adressen zu sehen als Namen beim Troubleshooting !

Der Traceroute ended wie oben bereits gesagt bei 172.16.4.1, was bedeutet das DA der Fehler ist. Dort geht es nicht mehr weiter und dort ist eine falsche Routing Tabelle zu vermuten !

Wenn das der Router ist kannst du die Routing Tabelle mal posten oder wenn der einen Shell Zugriff erlaubt mit SSH/PuTTY kannst du dann von dort mal einen netstat -r -n posten oder sofern er den IP Commandset supportet ein ip route show ?

Ist auch kein Winder denn der Echo Request (Ping) kommt von der 172.16.4.1 gar nicht mehr weiter zum Ziel, da ist Schluss.

Es wäre übrigens besser wenn du bei tcpdump die Namensauflösung abschaltest !! Es ist sinnvoller IP Adressen zu sehen als Namen beim Troubleshooting !

Der Traceroute ended wie oben bereits gesagt bei 172.16.4.1, was bedeutet das DA der Fehler ist. Dort geht es nicht mehr weiter und dort ist eine falsche Routing Tabelle zu vermuten !

Wenn das der Router ist kannst du die Routing Tabelle mal posten oder wenn der einen Shell Zugriff erlaubt mit SSH/PuTTY kannst du dann von dort mal einen netstat -r -n posten oder sofern er den IP Commandset supportet ein ip route show ?

Meine Vermutung geht Richtung DNS?!

Könnte auch sein. Aber das kannst du ja kinderleicht ausschliessen wenn du mal nackte IP Adressen als Ziel pingst. Sollte man als Netzwerker auch eigentlich selber drauf kommen !! ping 8.8.8.8 z.B. oder traceroute 8.8.8.8 pingt und traceroutet ohne jegliches DNS ins Internet.

Die Routing Tabelle zeigt das das das Default Gateway des Gerätes die 192.168.1.254 ist. Das ist vermutlich der Internet Router, richtig ?

172.16.4.0 /24 ist das Tunnelnetz

Was komisch ist ist der Fakt das das 2er Netz an einer Bridge hängt. Das ist nicht normal.

Die Routing Tabelle zeigt das keinerlei relevanter Traffic durch den Tunnel geroutet wird. Du kannst einzig nur Endgeräte im 172.16.4er Tunnelnetz erreichen und alles andere geht an die 192.168.1.254 raus.

Ist das so gewollt. also das du einzig nur VPN Clients erreichen kannst ?!

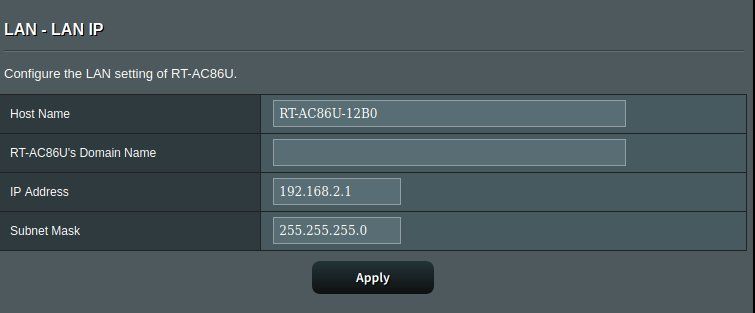

OK, das .2.0er Netz ist das lokale IP Netz am RT Router richtig.

Wie sind die Router denn verschaltet ?? In einer Kaskade ??

Wenn du mit dem Client auf dem RT OVPN Router eingewählt bist, was sagt denn die Routing Tabelle auf dem Client ??

Wird dort das .2.0er Netz richtig propagiert ? Und...kannst du von dort die .2er IP des Routers pingen sowie alle internen OVPN IPs ?

Windows: route print

Unixoide OS: wie oben netstat -r -n oder ip route show

Wie sind die Router denn verschaltet ?? In einer Kaskade ??

Wenn du mit dem Client auf dem RT OVPN Router eingewählt bist, was sagt denn die Routing Tabelle auf dem Client ??

Wird dort das .2.0er Netz richtig propagiert ? Und...kannst du von dort die .2er IP des Routers pingen sowie alle internen OVPN IPs ?

Windows: route print

Unixoide OS: wie oben netstat -r -n oder ip route show

Du musst nur lesen können um die Routen zu interpretieren.

Ist das so gewollt ?? Normalerweise macht man Split Tunneling im VPN um den Tunnel nicht so zu belasten. Aber ggf. ist das so auch gewollt von dir.

Der Rest ist schnell erklärt:

Das wäre eine Route die das 192.168.2.0er IP Netz in den OVPN Tunnel routet.

DAS darf aber niemals sein wenn das lokale eth1 Interface AUCH im gleichen IP Netz liegt !!!

Hier liegt dann eine doppelte IP Adressierung vor die eine eindeutige Wegefindung unmöglich macht. Das .2.0er Netz ist also unroutebar. Das musst du irgendwie fixen.

Hier stimmt also grundsätzlich etwas mit dem Routing des .2.0er Netzes nicht was du unbedingt fixen musst !

- 0.0.0.0 172.16.4.1 0.0.0.0 UG 0 0 0 tun0

Ist das so gewollt ?? Normalerweise macht man Split Tunneling im VPN um den Tunnel nicht so zu belasten. Aber ggf. ist das so auch gewollt von dir.

Der Rest ist schnell erklärt:

- 172.16.4.0 0.0.0.0 255.255.255.0 U 0 0 0 tun0

- 172.17.0.0 0.0.0.0 255.255.0.0 U 0 0 0 docker0

- 172.24.24.0 0.0.0.0 255.255.255.0 U 0 0 0 br-d5cb6383c865

- 192.168.2.0 0.0.0.0 255.255.255.0 U 0 0 0 eth1

- 192.168.2.0 172.16.4.1 255.255.255.0 UG 0 0 0 tun0

Das wäre eine Route die das 192.168.2.0er IP Netz in den OVPN Tunnel routet.

DAS darf aber niemals sein wenn das lokale eth1 Interface AUCH im gleichen IP Netz liegt !!!

Hier liegt dann eine doppelte IP Adressierung vor die eine eindeutige Wegefindung unmöglich macht. Das .2.0er Netz ist also unroutebar. Das musst du irgendwie fixen.

- 192.168.1.0 192.168.2.1 255.255.255.0 UG 0 0 0 eth1

Hier stimmt also grundsätzlich etwas mit dem Routing des .2.0er Netzes nicht was du unbedingt fixen musst !

Wie sieht so ein splitting aus? C Netze nicht Tunneln und A und B Tunneln?

Bei einem Split Tunneling wir NUR der Traffic in den VPN Tunnel geleitet der in die remoten IP Netze soll aber nicht sämtlicher Traffic. Will man lokal also nur im Internet Surfen, YouTube nutzen oder Emails ziehen passiert das über den lokalen Internet Anschluss und NICHT über den Tunnel.Man "splittet" also quasi den Traffic auf wobei ein "Redirect" das Default Gateway umbiegt auf den Tunnel und damit dann sämtlichen Traffic in den Tunnel sendet.

Eigentlich ganz einfach und logisch wenn man mal nachdenkt.

Wie kann ich das fixen, also wo setze ich an? Am Client oder am Server?

Solche banalen Dinge solltest du aber als OVPN Netzwerker schon wissen. Das ist eher bedenklich das das bei solchen einfachen Dingen schon Probleme gibt.Das definiert man immer mit dem push route.... Kommando auf dem Server ! Der Server propagiert ja die Routen an den Client.

- push "route 192.168.2.0 255.255.255.0" = Routet nur Traffic ins 192.168.2.0er Netz in den Tunnel ! (Split Tunnel)

- push "redirect-gateway def1" = Routet sämtlichen Traffic in den Tunnel ! (Gateway Redirect)

Deshalb kannst du schon deine falsche Server Konfig oben sehen in dem fälschlicherweise BEIDES definiert ist. Gewinnen tut immer der letzte Eintrag in der Konfig Reihenfolge und das ist bei dir dann der Redirect wie man an der Client Routing Tabelle ja dann auch sehen kann.

Diese Konfig ist also komplett FALSCH was das Routing anbetrifft, denn es geht nur ein Verfahren von beiden aber logischerweise niemals beide.

Das hiesige OVPN_Tutorial weisst auch mehrfach explizit ! auf diesen Punkt hin im Kapitel Konfiguration Server !!

Lesen und verstehen hilft hier also wirklich !!

denn sobald ich den Server starte überschreibt er die Config wieder mit der letzten aus dem nvram.

Was ist das denn für ein Schrott ?! Aber das ist natürlich der Fluch wenn man sich von einer Hersteller Firmware abhängig macht und die die Konfig dann immer wieder verwurstet... Da ist man dann letztlich ja auch chancenlos wenn man der Möglichkeit beraubt wird das entsprechend sauber anzupassen.

Sobald ich die IP auf 172.16.4.0 ändere, erreiche ich Google nicht mehr.

Krank ! Der Grund dürfte vermutlich sein das in der Firmware nur die Default 10.8.0.0 über die interne IP Adress Translation (NAT) ins Internet kommt. Ändert man das verweigert vermutlich der NAT Prozess das NATing. Totaler Mist und ein Indiz dafür bei VPNs auf etwas Vernünftiges zu setzen.

Nimm einen Wireshark und versuche den Verdächtigen zu identifizieren. Dem Wireshark Rechner die 192.168.1.253 geben und den AC86U temporär abklemmen und dann sniffern auf TCP oder UDP 34676. Leider hast du nicht definiert ob du TCP oder UDP Port 34676 meinst.

Die FritzBox blockt das Port Forwarding nur wenn man Ports nutzt die sie auch selber nutzt.

Es ist auch wenig intelligent bei Port Verschleierung offizielle IANA Ports zu nutzen.

Sinnvoll sind hier immer die dafür vorgesehene freien Ephemeral Ports 49152 bis 65535 !

Wenn du TCP 54676 nehmen würdes gehen die vermutlich problemlos durch die FB.

Der Wireshark wird dir das aber letztlich wasserdicht zeigen.

Die FritzBox blockt das Port Forwarding nur wenn man Ports nutzt die sie auch selber nutzt.

Es ist auch wenig intelligent bei Port Verschleierung offizielle IANA Ports zu nutzen.

Sinnvoll sind hier immer die dafür vorgesehene freien Ephemeral Ports 49152 bis 65535 !

Wenn du TCP 54676 nehmen würdes gehen die vermutlich problemlos durch die FB.

Der Wireshark wird dir das aber letztlich wasserdicht zeigen.

aber nicht wenn ich von außen darauf zugreifen will.

Das ist auch unverständlich und ganz sicher nicht normal !Genau DAS gilt es mit Hilfe des Wiresharks herauszufinden. Dazu geht man intelligent und schrittweise vor:

- Erstmal von einem PC im 1er Koppelnetz das PFW über den AC68U testen ob Frames am Host im 2er Netz ankommen. Der Wireshark ersetzt temporär den 2er Host.

- Dann klemmt man den Wireshark mit der WAN IP des AC68U temporär ins 1er Netz und checkt das PFW für die FritzBox.

Muss man dir als Netzwerk Profi aber sicher in einem Administrator Forum nicht alles einzeln erklären, oder ?!

hier gute Antworten und Hinweise bekommt, sodass man das Problem entweder selbst lösen kann

Genau deshalb ja die oben beschrieben Hilfen das schrittweise mit dem Wireshark zu klären ! aber die subtilen Anspielungen sind angekommen

Ooops...da siehst du vermutlich etwas was da nicht ist. WO sollen diese denn sein in der o.a. Hilfestellung ???Nur die Hilfe zur Ursachenfindung war die Intention dir da unter die Arme zu greifen damit man zielgerichtet suchen und den Fehler fixen kann.

Aber leider war das für dich dann wohl der falsche Ansatz ?! Sorry dann für die Verwirrung. Kommt nicht wieder vor und ich bin dann raus hier aus dem Case !