PfSense Verbindung von Vlan a zu Vlan b

Hallo zusammen,

kann mir vielleicht jemand sagen, wie ich bei pfSense Verbindungen zwischen verschiedenen VLANs regeln kann?

Bsp. VLAN a Rechner mit 192.168.10.5 auf VLAN b Rechner mit sagen wir 192.168.30.3

LG Christian

kann mir vielleicht jemand sagen, wie ich bei pfSense Verbindungen zwischen verschiedenen VLANs regeln kann?

Bsp. VLAN a Rechner mit 192.168.10.5 auf VLAN b Rechner mit sagen wir 192.168.30.3

LG Christian

Please also mark the comments that contributed to the solution of the article

Content-Key: 569402

Url: https://administrator.de/contentid/569402

Printed on: April 19, 2024 at 13:04 o'clock

17 Comments

Latest comment

Moin,

kann @icer00 nur beipflichten:

Erzähle mal etwas mehr zu deiner Umgebung.

Darüberhinaus:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Da hat @aqui alles zusammengetragen

Gruß

em-pie

kann @icer00 nur beipflichten:

Erzähle mal etwas mehr zu deiner Umgebung.

Darüberhinaus:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Da hat @aqui alles zusammengetragen

Gruß

em-pie

Woran machst du das aus, dass die Pakete zwischen z. B. VLAN 10 und 30 nicht klappt?

Pingst du aus dem einen VLAN einen Windows-PC in dem anderen?

Wenn ja, ist nicht die pfS das Problem, sondern der Windows-PC. Denn du kommst - sofern nicht angepasst - für diese Firewall aus einem fremden IP-Netz und wirst daher geblockt

Und wie sehen deine Firewall-Regeln aus, zunächst einmal auf der pfSense.

Pingst du aus dem einen VLAN einen Windows-PC in dem anderen?

Wenn ja, ist nicht die pfS das Problem, sondern der Windows-PC. Denn du kommst - sofern nicht angepasst - für diese Firewall aus einem fremden IP-Netz und wirst daher geblockt

Und wie sehen deine Firewall-Regeln aus, zunächst einmal auf der pfSense.

Zitat von @Christian.K:

@em-pie mit diesem Guide habe ich bereits Stunden verbracht aber wie das Funktioniert, ist mir weiterhin ein Rätsel.

Es funktioniert sonst alles wie es soll, nur die Verbindung zwischen 2 VLAN ist mir ein Rätsel.

Innerhalb eines VLAN und VLAN10,20,30 zu VLAN1 besteht eine Verbindung aber halt nicht von VLAN zu VLAN.

Ich habe extra an

LAN re1 192.168.1.0/24

VLAN10 re1 192.168.10.0/24

VLAN30 re1 192.168.30.0/24

VLAN50 re1 192.168.50.0/24

erstmal alles zugelassen.

@em-pie mit diesem Guide habe ich bereits Stunden verbracht aber wie das Funktioniert, ist mir weiterhin ein Rätsel.

Es funktioniert sonst alles wie es soll, nur die Verbindung zwischen 2 VLAN ist mir ein Rätsel.

Innerhalb eines VLAN und VLAN10,20,30 zu VLAN1 besteht eine Verbindung aber halt nicht von VLAN zu VLAN.

Ich habe extra an

LAN re1 192.168.1.0/24

VLAN10 re1 192.168.10.0/24

VLAN30 re1 192.168.30.0/24

VLAN50 re1 192.168.50.0/24

erstmal alles zugelassen.

Moin,

die Regeln auf der Sense beziehen sich immer auf eingehenden Verkehr auf einem Interface.

Somit muss z.B. eine Regel den Traffic auf Vlan10 zu Vlan20 erlauben. Wenn der Zugriff umgekehrt laufen soll, eben Vlan20 zu Vlan10 auf dem Interface V20.

Ausgehend ist traffic somit nicht freizugeben.

Gruß

Spirit

Zitat von @Christian.K:

Den Test habe ich von einem Win10 Rechner in VLAN10 (192.168.10.12) zu FritzBox VLAN30 (192.168.30.99) über den Webbrowser gemacht. Ich habe praktisch versucht das Webinterface aufzurufen.

Den Test habe ich von einem Win10 Rechner in VLAN10 (192.168.10.12) zu FritzBox VLAN30 (192.168.30.99) über den Webbrowser gemacht. Ich habe praktisch versucht das Webinterface aufzurufen.

Da die Fritte selbst GW spielen wird, brauch die eine Rückroute in dein LAN hinter der Sense. Sonst weist diese nicht wohin die Antwort zur Anfrage an die Webseite geschickt werden soll.

Zitat von @Christian.K:

Und ich habe schon gelesen, der Switch muss von Layer 2 auf 3 umgestellt werden usw.

Und warum das jetzt?Und ich habe schon gelesen, der Switch muss von Layer 2 auf 3 umgestellt werden usw.

Grüße

lcer

wie ich bei pfSense Verbindungen zwischen verschiedenen VLANs regeln kann?

Gar nicht, das macht die pfSense selbstständig.Die grundlegende Frage ist WAS genau du mit "regeln" meinst...??

Zuallererst mal solltest du natürlich die VLANs auf der pfSense einrichten ! Siehe dazu das hiesige VLAN Tutorial dazu:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Ist das geschehen hat die pfSense natürl als Default Regel immer ein deny any any an den VLAN Interfaces wie es sich für eine Firewall gehört und grundsätzlich üblich ist. D.H. die Firewall verbietet erstmal alles.

Jetzt hängt es von dir ab WAS du erlauben willst und was nicht. Leider kommt dazu von dir keinerlei Information !

Um es erstmal einfach zu machen kannst du alles erlauben. Dazu bedarf es auf jedem VLAN Interface der Firewall folgender Regel:

PASS, Protocoll: ANY, Source: <VLAN_A_network>, Destination: ANY

und auf dem 2ten VLAN Interface dann entsprechend:

PASS, Protocoll: ANY, Source: <VLAN_B_network>, Destination: ANY

Fertisch !

Lies dir das VLAN Tutorial genau durch dort stehen alle Details zu dem Thema !

Eingerichtet ist das VLAN jetzt nach diesem Guide

Dann hast du alles richtig gemacht !Sofern du dann richtige Firewall Regeln an den Ports eingestellt hast, ist alles OK !

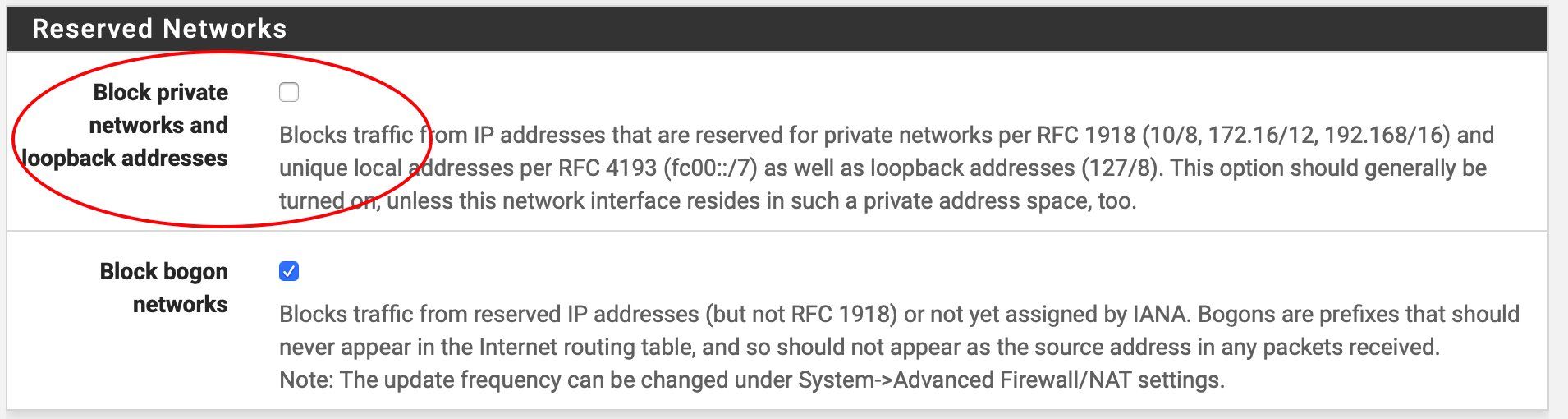

Wichtig ist, wenn du die pfSense in einer Kaskade am WAN Port mit der FritzBox betreibst das du dort in den grundsätzlichen Regeln den Haken bei den RFC 1918 (privaten IPs) entfernst !

https://de.wikipedia.org/wiki/Private_IP-Adresse#Private_Adressbereiche

Logisch, denn dein Koppelnetz auf die FritzBox ist garantiert ein RFC 1918 IP Netz. Vermutlich das FB Allerweltsnetz 192.168.178.0 /24 ?!

Dann klappt es auch immer mit dem FritzBox Webinterface !

Alles weitere zu so einem Kaskaden Setup findest du, wie immer, hier:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Lesen und verstehen...!!