PFSense OPENVPN, kein Zugriff auf WAN

Liebes Forum,

ich habe leider weder in diesem Forum noch im Internet eine Lösung zu MEINEM Problem gefunden, oftmals lag es hier an anderen DNS-Servern, die benutzt werden oder meiner Meinung nach sinnfreien NAT-Regeln, die ich mal getestet habe jedoch keine Lösung brachten.

Aktuell habe ich ein Problem mit dem VPN der PFSense, bei dem ich eine Hilfestellung benötige.

Zuvor vielleicht ein paar Infos zum aktuellen Netzwerk.

Als Modem im Bridge-Modus wird der Draytek Vigor 165 verwendet, als Firewall mit Routing-Funktion die PFSense, die die Einwahl ins Internet per PPPoE übernimmt.

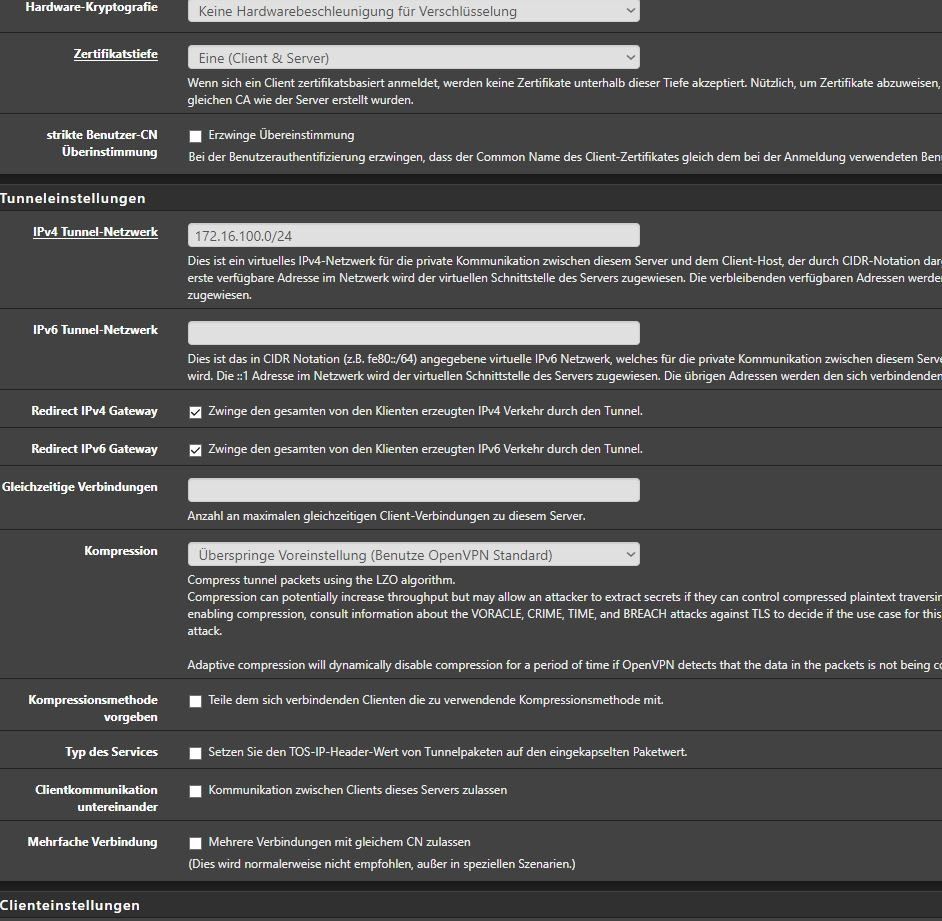

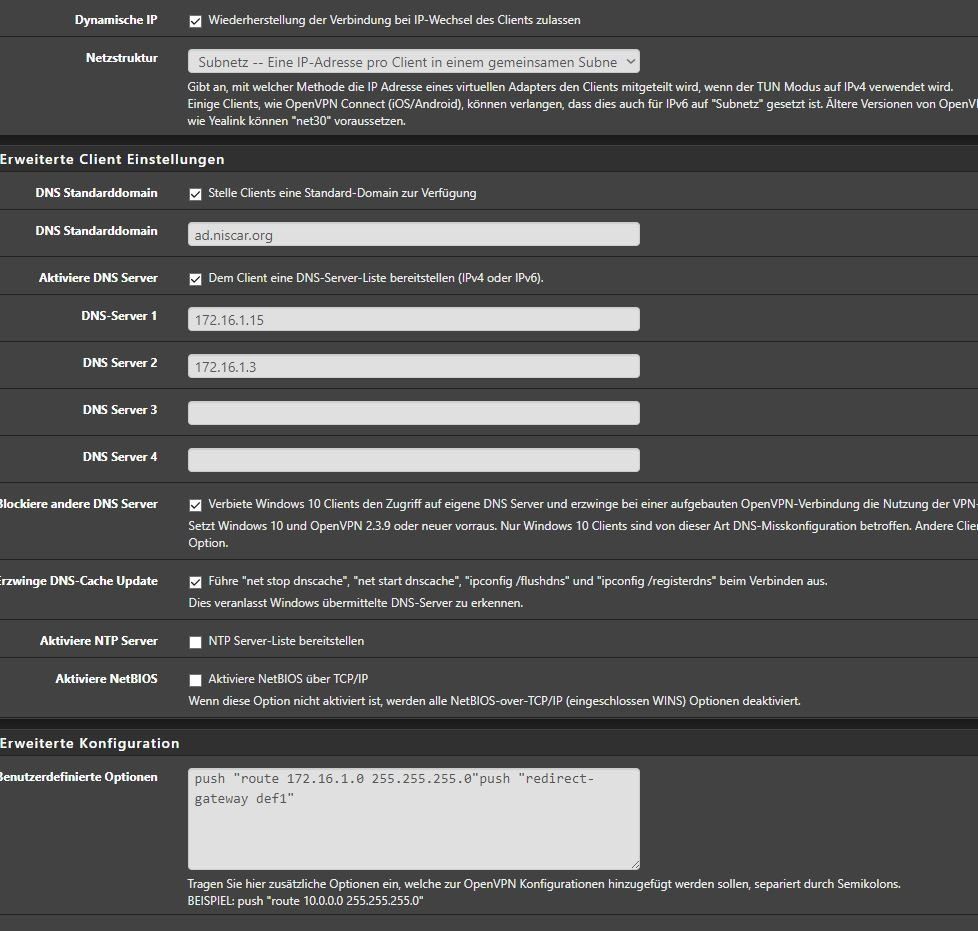

Es gibt im lokalen Netzwerk bis jetzt nur den 172.16.1.X Bereich, bei Verbindung per VPN bekommen die Clients eine Adresse aus dem Subnetz 172.16.100.X.

DHCP und DNS im lokalen Netzwerk übernimmt ein Windows Server, DHCP beim VPN macht die PFSense, primärer DNS -Server ist hier auch wieder der WIndows Server, sekundärer DNS ist wiederum die PFSense.

Wenn ich einen Client über den OPENVPN-Client per VPN verbinde habe ich Zugriff auf das lokale Netzwerk, kann jedoch in anderen IP-Netzen wie dem Internet keinen Zugriff erlangen.

Jetzt habe ich jedoch auch schon einiges ausprobiert und herumgetestet, bin jedoch mit meinem Latein am Ende und würde gerne mit Hilfe von Vorne anfangen.

Wie zuvor erläutert, ich bin Anfänger beim Thema VPN und hoffe ebenso auf einen Anfängerfehler, den ich leider übersehe.

In der hier geposteten Anleitung zum Thema VPN mit PFSense bin ich leider ebenfalls nicht schlauer geworden, vielleicht liegt aber auch nur ein Verständnisproblem vor.

Sollten Informationen fehlen könnt ihr ruhig schimpfen, diese reiche ich dann nach

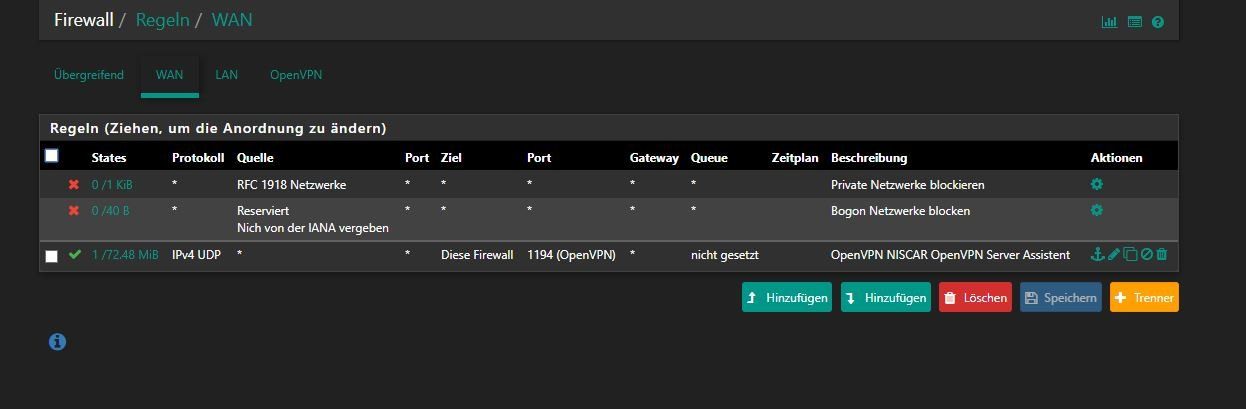

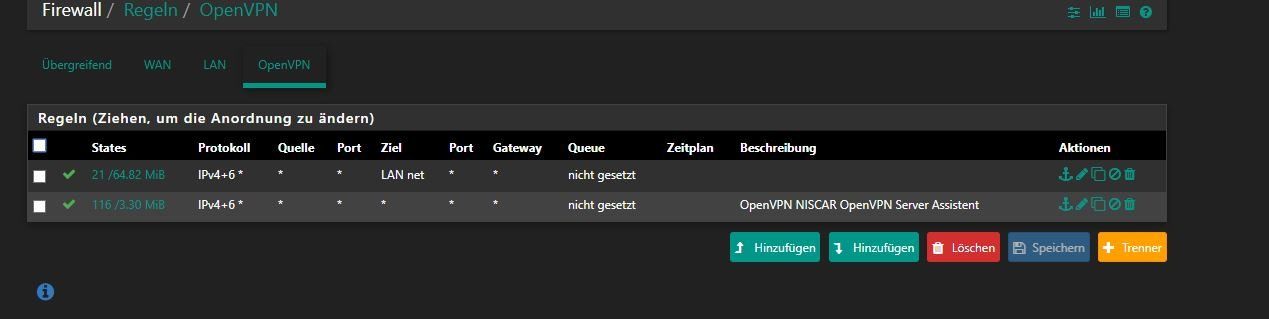

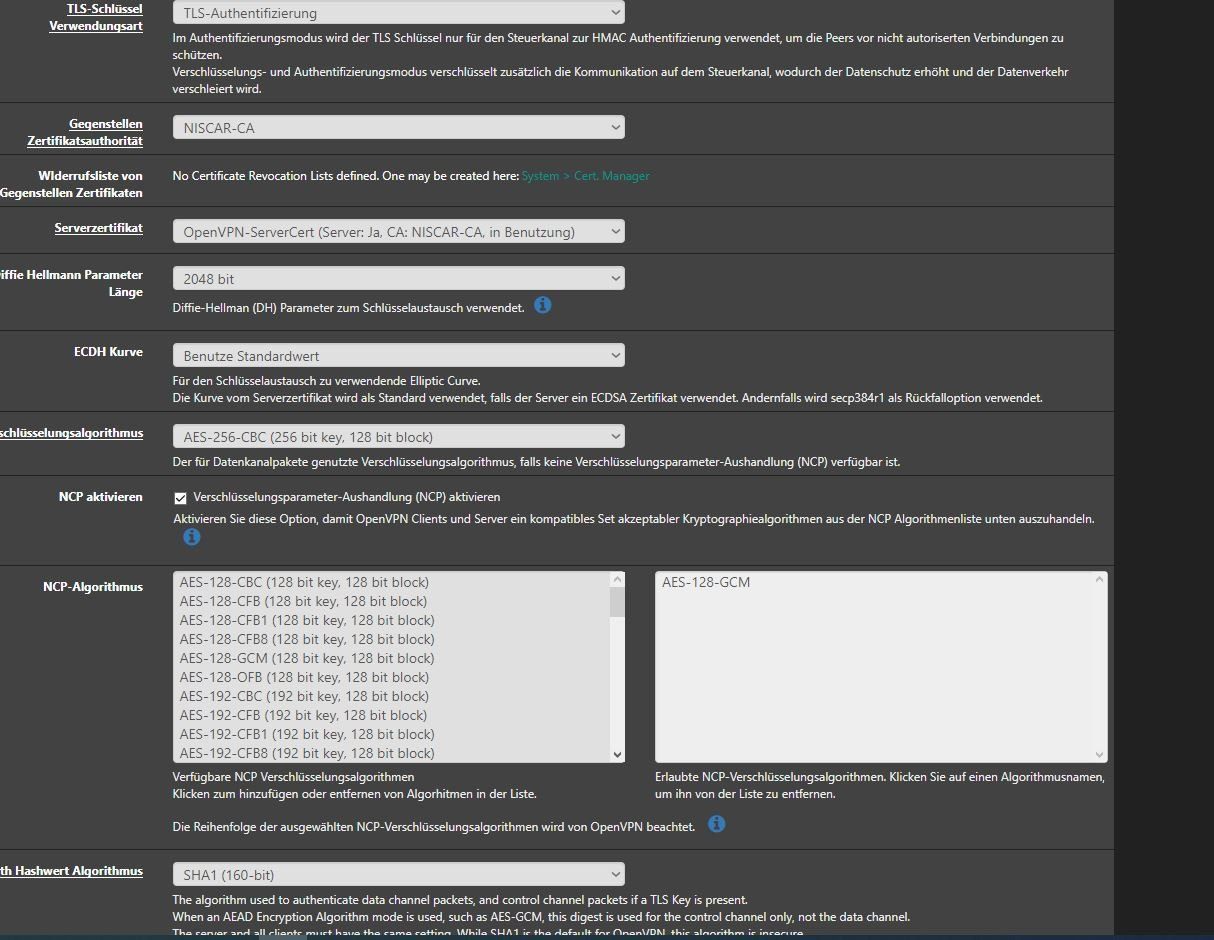

Zum Schluss noch die Screenshots zu den Settings vom VPN-Server und den Firewall-Regeln.

ich habe leider weder in diesem Forum noch im Internet eine Lösung zu MEINEM Problem gefunden, oftmals lag es hier an anderen DNS-Servern, die benutzt werden oder meiner Meinung nach sinnfreien NAT-Regeln, die ich mal getestet habe jedoch keine Lösung brachten.

Aktuell habe ich ein Problem mit dem VPN der PFSense, bei dem ich eine Hilfestellung benötige.

Zuvor vielleicht ein paar Infos zum aktuellen Netzwerk.

Als Modem im Bridge-Modus wird der Draytek Vigor 165 verwendet, als Firewall mit Routing-Funktion die PFSense, die die Einwahl ins Internet per PPPoE übernimmt.

Es gibt im lokalen Netzwerk bis jetzt nur den 172.16.1.X Bereich, bei Verbindung per VPN bekommen die Clients eine Adresse aus dem Subnetz 172.16.100.X.

DHCP und DNS im lokalen Netzwerk übernimmt ein Windows Server, DHCP beim VPN macht die PFSense, primärer DNS -Server ist hier auch wieder der WIndows Server, sekundärer DNS ist wiederum die PFSense.

Wenn ich einen Client über den OPENVPN-Client per VPN verbinde habe ich Zugriff auf das lokale Netzwerk, kann jedoch in anderen IP-Netzen wie dem Internet keinen Zugriff erlangen.

Jetzt habe ich jedoch auch schon einiges ausprobiert und herumgetestet, bin jedoch mit meinem Latein am Ende und würde gerne mit Hilfe von Vorne anfangen.

Wie zuvor erläutert, ich bin Anfänger beim Thema VPN und hoffe ebenso auf einen Anfängerfehler, den ich leider übersehe.

In der hier geposteten Anleitung zum Thema VPN mit PFSense bin ich leider ebenfalls nicht schlauer geworden, vielleicht liegt aber auch nur ein Verständnisproblem vor.

Sollten Informationen fehlen könnt ihr ruhig schimpfen, diese reiche ich dann nach

Zum Schluss noch die Screenshots zu den Settings vom VPN-Server und den Firewall-Regeln.

Please also mark the comments that contributed to the solution of the article

Content-Key: 495315

Url: https://administrator.de/contentid/495315

Printed on: April 18, 2024 at 10:04 o'clock

7 Comments

Latest comment

Hallo,

Es sieht soweit alles OK aus, bis auf: die benutzerdefinierten Optionen sind überflüssig.

auf dem Client:

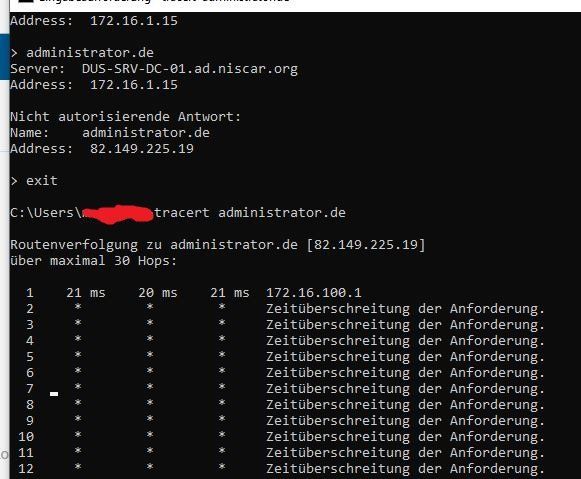

was gibt eine "route -print" aus ?

was gibt ein nslookup www.administrator.de aus ?

was gibt ein tracert www.administrator.de aus ?

Mit den Informationen lässt sich die Ursche des Fehlers weiter eingrenzen

CH

Es sieht soweit alles OK aus, bis auf: die benutzerdefinierten Optionen sind überflüssig.

auf dem Client:

was gibt eine "route -print" aus ?

was gibt ein nslookup www.administrator.de aus ?

was gibt ein tracert www.administrator.de aus ?

Mit den Informationen lässt sich die Ursche des Fehlers weiter eingrenzen

CH

Ja, das klappt natürlich. Du musst das aber in der OpenVPN Server konfig auch so einstellen (Default Gateway Redirect). Siehe dazu:

https://openvpn.net/community-resources/how-to/#redirect

Dann wird sämtlicher Traffic vom Client in den Tunnel geroutet.

Die Firewall Regel am OpenVPN Tunnel Interface ist etwas sinnfrei. Erst erlaubst du nur den Traffic von überall her aufs lokale LAN Netz. Dann mit der Schrotschussregel sowieso alles.

Die erste Regel ist dann mehr oder minder überflüssig und kann komplett gelöscht werden wenn du erstmal mit der Schrotschuss Regel any zu any leben willst !

https://openvpn.net/community-resources/how-to/#redirect

Dann wird sämtlicher Traffic vom Client in den Tunnel geroutet.

Die Firewall Regel am OpenVPN Tunnel Interface ist etwas sinnfrei. Erst erlaubst du nur den Traffic von überall her aufs lokale LAN Netz. Dann mit der Schrotschussregel sowieso alles.

Die erste Regel ist dann mehr oder minder überflüssig und kann komplett gelöscht werden wenn du erstmal mit der Schrotschuss Regel any zu any leben willst !

mit zum Teil auch abenteurlichen NAT-Regeln,

Solche NAT Regeln braucht man niemals. Der Default ist allemal genug.Besser also du resettest das Teil nochmal auf den Werkszustand und fängst sauber neu an

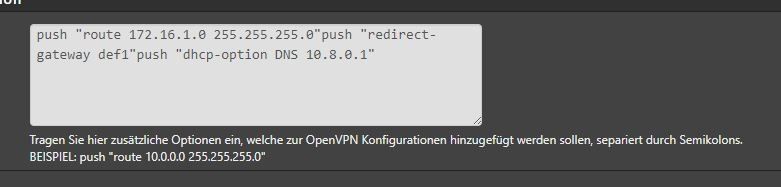

den Artikel jetzt richtig verstanden habe, sollte ich die CFG wie folgt anpassen?

Nein !Denke mal bitte selber etwas nach ! Was steht da ??

Du pushst einmal die Route ins 172.16.1.0er Netz an den Client und danach pushst du zusätzlich dann nochmal die Default Route an den Client.

Dieser Unsinn wird vermutlich auch dir selber klar, oder ??

Wozu also die 172.16.1er Route pushen wenn man so oder so die Default Route pusht die ALLES routet...?! Ersteres ist also überflüssger Blödsinn !

Der Rest ist OK.

kann ich mich nicht mehr beim VPN-Client anmelden

Wen oder was musst du beim VPN "Client" anmelden ??? Unverständlich...sorry.TLS Handshake weist ja auch auf eine falsche OpenVPN Konfig !!

Ggf. bitte hier nochmal die genauen Steps lesen und genau danach verfahren:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router