Pfsense IPsec zum iphone 7,8 klappt nicht

Guten Abend Leute

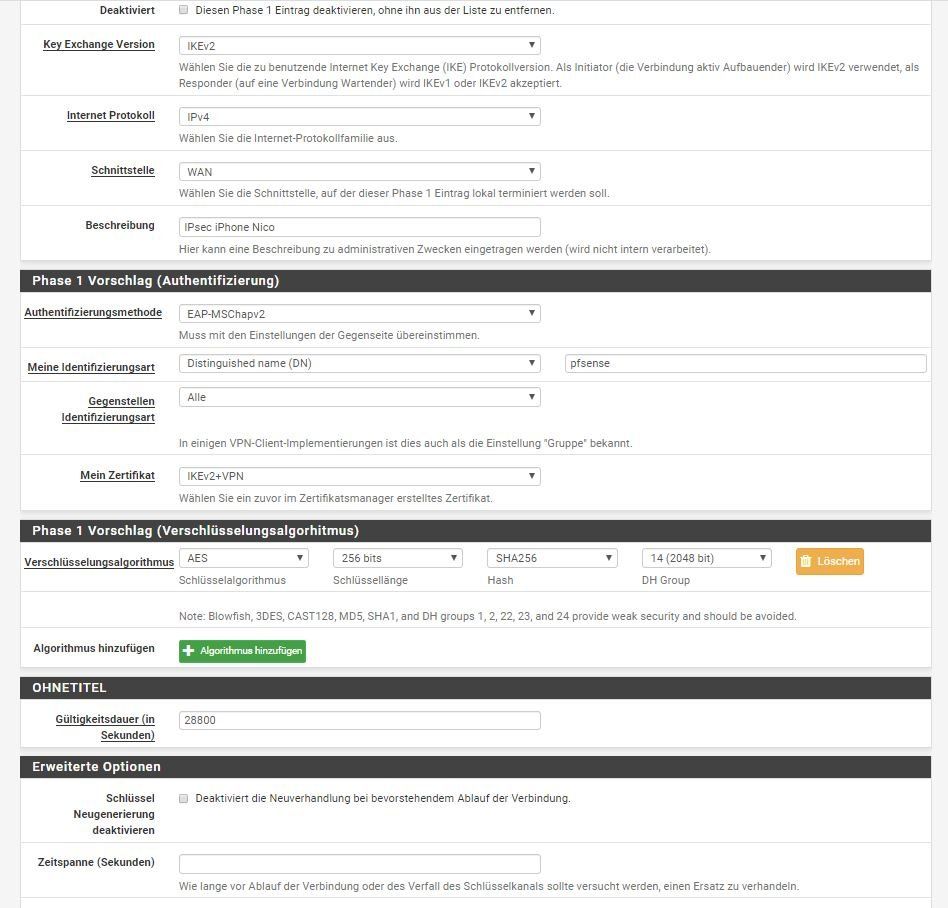

ich bin dabei und versuche mich vom iPhone per vpn zur pfsense zu verbinden .... Aber er will nicht sagt mir immer user authentication failed.

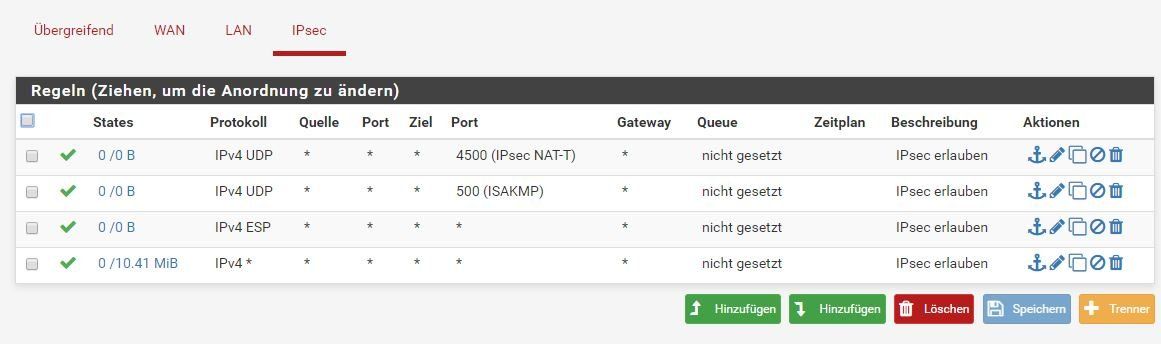

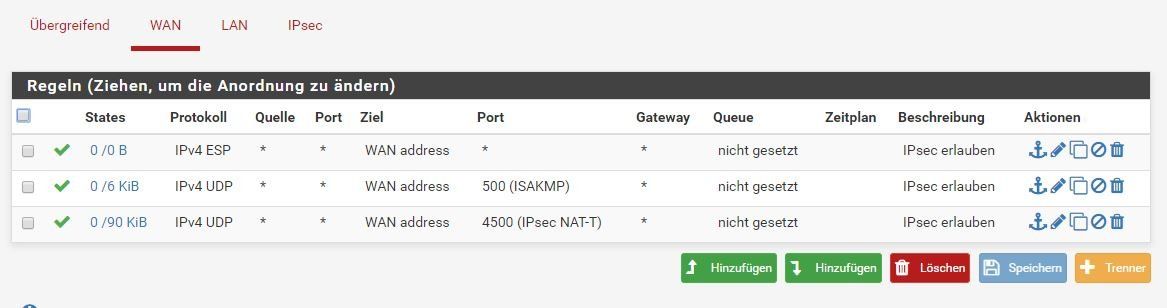

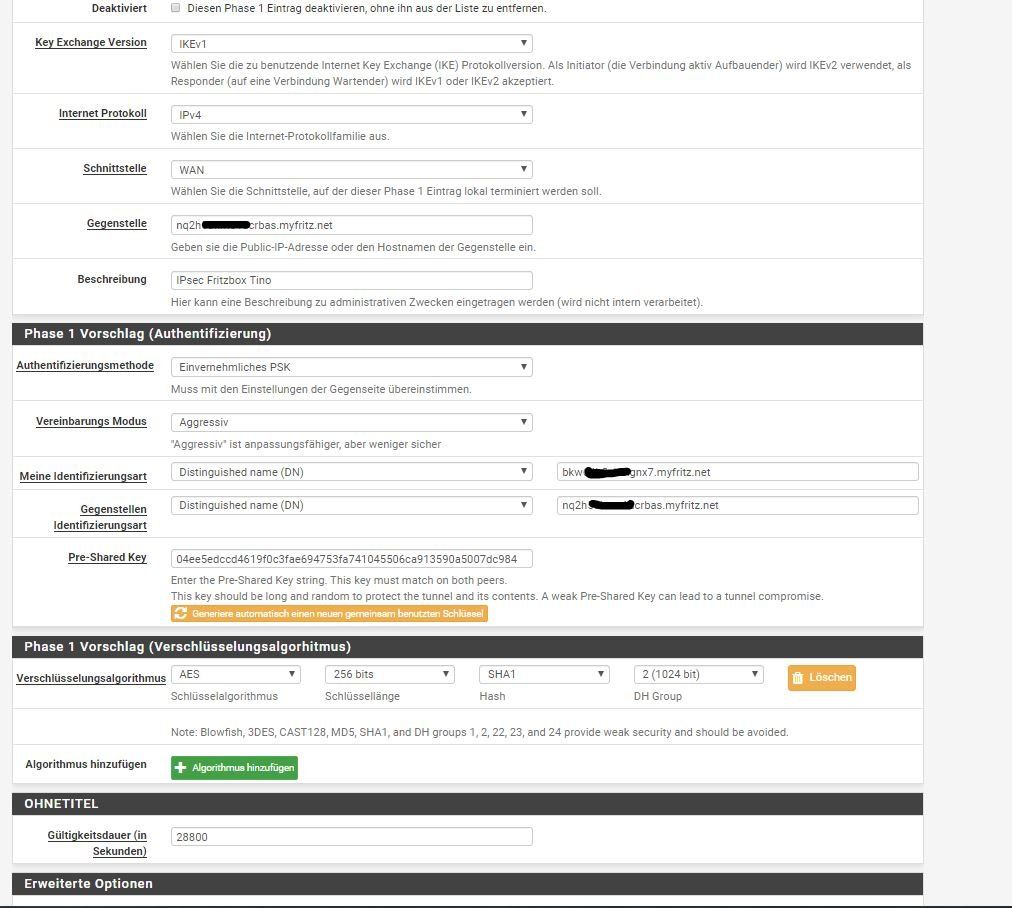

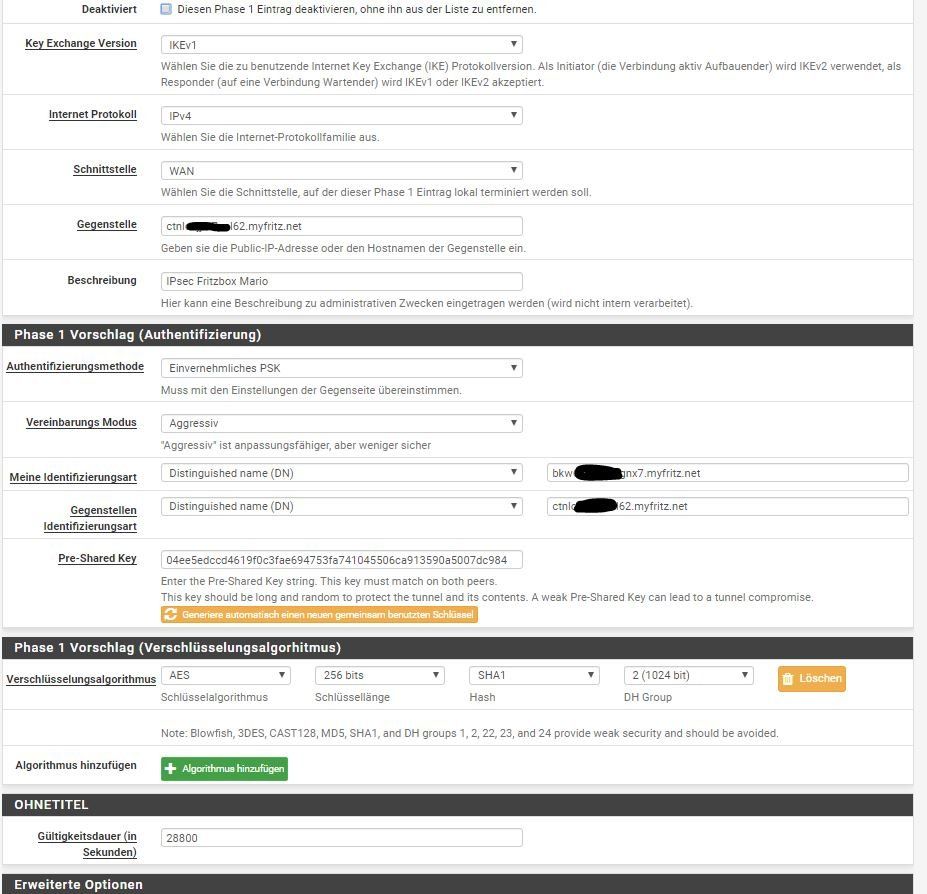

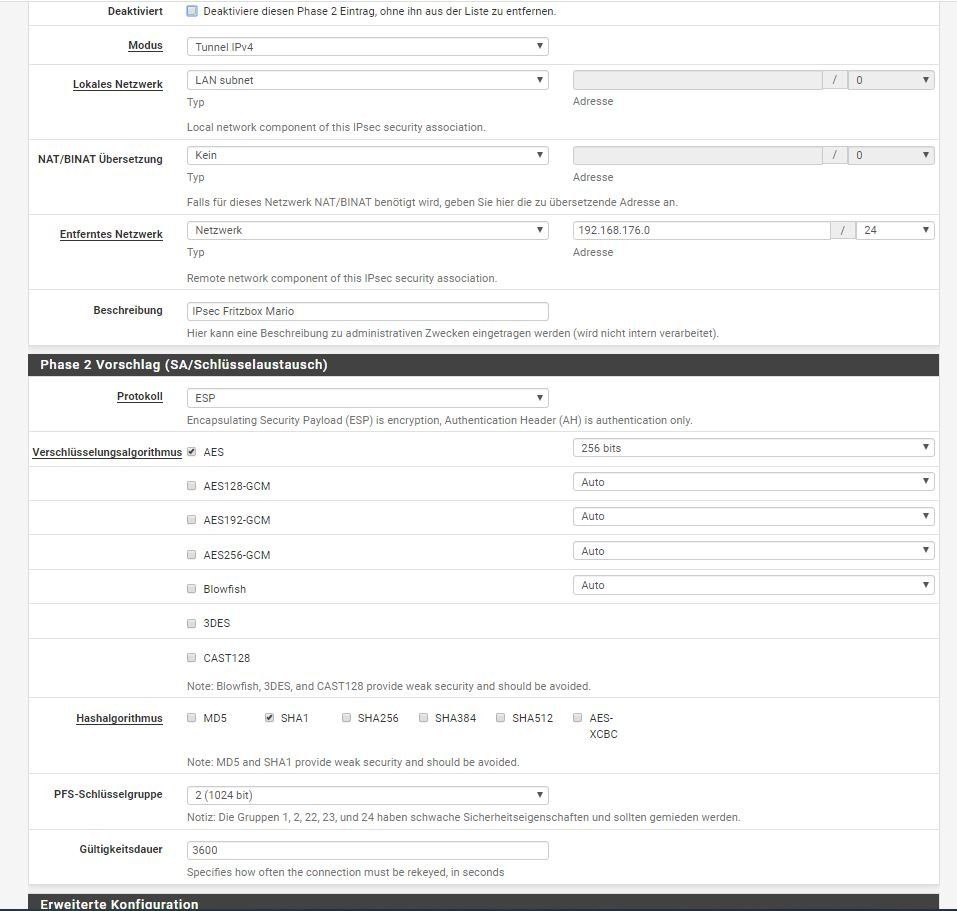

Pfsense vpn ipsec zu 2 fritzboxen klappt alles nur halt nicht Handy

ich bin dabei und versuche mich vom iPhone per vpn zur pfsense zu verbinden .... Aber er will nicht sagt mir immer user authentication failed.

Pfsense vpn ipsec zu 2 fritzboxen klappt alles nur halt nicht Handy

Jan 10 23:57:56 charon 11[CFG] <53> selecting proposal:

Jan 10 23:57:56 charon 11[CFG] <53> proposal matches

Jan 10 23:57:56 charon 11[CFG] <53> received proposals: IKE:AES_CBC_256/HMAC_SHA2_256_128/PRF_HMAC_SHA2_256/MODP_2048, IKE:AES_CBC_256/HMAC_SHA2_256_128/PRF_HMAC_SHA2_256/ECP_256, IKE:AES_CBC_256/HMAC_SHA2_256_128/PRF_HMAC_SHA2_256/MODP_1536, IKE:AES_CBC_128/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024, IKE:3DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024

Jan 10 23:57:56 charon 11[CFG] <53> configured proposals: IKE:AES_CBC_256/HMAC_SHA2_256_128/PRF_HMAC_SHA2_256/MODP_2048

Jan 10 23:57:56 charon 11[CFG] <53> selected proposal: IKE:AES_CBC_256/HMAC_SHA2_256_128/PRF_HMAC_SHA2_256/MODP_2048

Jan 10 23:57:56 charon 11[IKE] <53> local host is behind NAT, sending keep alives

Jan 10 23:57:56 charon 11[IKE] <53> remote host is behind NAT

Jan 10 23:57:56 charon 11[IKE] <53> sending cert request for "CN=firewall-ca, C=DE, ST=Th?ringen, L=Sondershausen, O=IT, OU=IT Home"

Jan 10 23:57:56 charon 11[ENC] <53> generating IKE_SA_INIT response 0 [ SA KE No N(NATD_S_IP) N(NATD_D_IP) CERTREQ N(FRAG_SUP) N(MULT_AUTH) ]

Jan 10 23:57:56 charon 11[NET] <53> sending packet: from 192.168.178.2[500] to 109.41.131.80[21039] (473 bytes)

Jan 10 23:57:56 charon 11[NET] <53> received packet: from 109.41.131.80[19148] to 192.168.178.2[4500] (496 bytes)

Jan 10 23:57:56 charon 11[ENC] <53> unknown attribute type (25)

Jan 10 23:57:56 charon 11[ENC] <53> parsed IKE_AUTH request 1 [ IDi N(INIT_CONTACT) N(MOBIKE_SUP) IDr CPRQ(ADDR DHCP DNS MASK ADDR6 DHCP6 DNS6 (25)) N(ESP_TFC_PAD_N) N(NON_FIRST_FRAG) SA TSi TSr ]

Jan 10 23:57:56 charon 11[CFG] <53> looking for peer configs matching 192.168.178.2[pfsense]...109.41.131.80[100.104.109.160]

Jan 10 23:57:56 charon 11[CFG] <53> candidate "bypasslan", match: 1/1/24 (me/other/ike)

Jan 10 23:57:56 charon 11[CFG] <bypasslan|53> selected peer config 'bypasslan'

Jan 10 23:57:56 charon 11[IKE] <bypasslan|53> peer requested EAP, config unacceptable

Jan 10 23:57:56 charon 11[CFG] <bypasslan|53> no alternative config found

Jan 10 23:57:56 charon 11[IKE] <bypasslan|53> processing INTERNAL_IP4_ADDRESS attribute

Jan 10 23:57:56 charon 11[IKE] <bypasslan|53> processing INTERNAL_IP4_DHCP attribute

Jan 10 23:57:56 charon 11[IKE] <bypasslan|53> processing INTERNAL_IP4_DNS attribute

Jan 10 23:57:56 charon 11[IKE] <bypasslan|53> processing INTERNAL_IP4_NETMASK attribute

Jan 10 23:57:56 charon 11[IKE] <bypasslan|53> processing INTERNAL_IP6_ADDRESS attribute

Jan 10 23:57:56 charon 11[IKE] <bypasslan|53> processing INTERNAL_IP6_DHCP attribute

Jan 10 23:57:56 charon 11[IKE] <bypasslan|53> processing INTERNAL_IP6_DNS attribute

Jan 10 23:57:56 charon 11[IKE] <bypasslan|53> processing (25) attribute

Jan 10 23:57:56 charon 11[IKE] <bypasslan|53> received ESP_TFC_PADDING_NOT_SUPPORTED, not using ESPv3 TFC padding

Jan 10 23:57:56 charon 11[IKE] <bypasslan|53> peer supports MOBIKE

Jan 10 23:57:56 charon 11[ENC] <bypasslan|53> generating IKE_AUTH response 1 [ N(AUTH_FAILED) ]

Jan 10 23:57:56 charon 11[NET] <bypasslan|53> sending packet: from 192.168.178.2[4500] to 109.41.131.80[19148] (80 bytes)

Jan 10 23:57:56 charon 11[IKE] <bypasslan|53> IKE_SA bypasslan[53] state change: CONNECTING => DESTROYINGPlease also mark the comments that contributed to the solution of the article

Content-Key: 533623

Url: https://administrator.de/contentid/533623

Printed on: April 26, 2024 at 00:04 o'clock

14 Comments

Latest comment

Jan 10 23:57:56 charon 11[IKE] <bypasslan|53> peer requested EAP, config unacceptable

Jan 10 23:57:56 charon 11[CFG] <bypasslan|53> no alternative config foundSprich passe die Konfiguration entsprechend an, dass eine Benutzeranmeldung verarbeitet werden kann.

ich bin dabei und versuche mich vom iPhone per vpn zur pfsense zu verbinden ....

Hier steht wie es auf Anhieb fehlerfrei funktioniert:IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Einfach nur abtippen...

das ich zugriff auf 2 andere Netzwerke bekomme die per ipsec verbunden sind?

Ganz einfach...Wenn du die intelligent gesubnettet hast also sie z.B. alle in der 172.16.x.y. Range sind mit /24 Bit Masken, denn kannst du unter der Phase 2 bei den remoten Netzen eine größere Maske eintragen ala 172.16.0.0 /16.

Dann wird alles was 172.16..x.y ist in den Tunnel geroutet.

Bezogen auf deine beiden IP Netze oben wäre das dann:

192.168.176.0 255.255.252.0 (22 Bit Maske)

als remotes Netz !

Das routet alles von 192.168.176.0 bis 192.168.179.254 dann in den Tunnel

ACHTUNG: !

Du musst das aber auch bei den FritzBoxen im VPN Setup eintragen wenn diese auch auf ALLE Netze zugreifen sollten und nicht nur sternförmig:

https://avm.de/service/fritzbox/fritzbox-7490/wissensdatenbank/publicati ...

Statische Routen gingen auch ist aber nicht keine gute Lösung und eigentlich ungeeignet weil sie von einem dynamischen Tunnel Interface abhängig sind.

Wenn du dir das o.a. Tutorial richtig und gewissenhaft durchgelesen hast findest du es dort auch nochmal genau so im Detail beschrieben !

Das hast du im Tutorial Feedback dazu gelesen ?!:

Gerade nochmal an 2 unabhängigen Live Systemen getestet an unterschiedlichen Providernetzen und das rennt vollkommen fehlerlos mit allen Apple Produkten sprich allen iPhones, iPads und MacBooks mit jeweils aktuellem iOS und MacOS.

Irgendwo hast du also noch einen Fehler gemacht. Ggf. das o.a. Tutorial nochmal ganz genau lesen...?!

Gerade nochmal an 2 unabhängigen Live Systemen getestet an unterschiedlichen Providernetzen und das rennt vollkommen fehlerlos mit allen Apple Produkten sprich allen iPhones, iPads und MacBooks mit jeweils aktuellem iOS und MacOS.

Irgendwo hast du also noch einen Fehler gemacht. Ggf. das o.a. Tutorial nochmal ganz genau lesen...?!

und es klappt nicht.

Der einzige Haken der dann noch übrig bleibt ist das du im Mobilfunknetz einen Billigaccount hat der CGN (NAT) im Providernetz verwendet. Das ist dann so oder so das Aus für VPNs.Jedenfalls bei Vodafone 4G scheint das aber NICHT der Fall zu sein, da es dort ja klappt.

Müssen noch Routen gesetzt werden in der pfsense

Das kann sehr gut möglich sein, aber auch in den FBs ! Leider hast du deine aktuellen Phase 2 Konfigs gepostet so das man nur frei raten kann.Ggf. hilft dir dieser Thread zur Lösung wo auch 2 VPNs aktiv sind:

2 PfSensen mit OpenVPN verbinden 1x Server 1x Client

Auch im 2ten Abschnitt der Tunnel auf einer gemeinsamen Plattform !

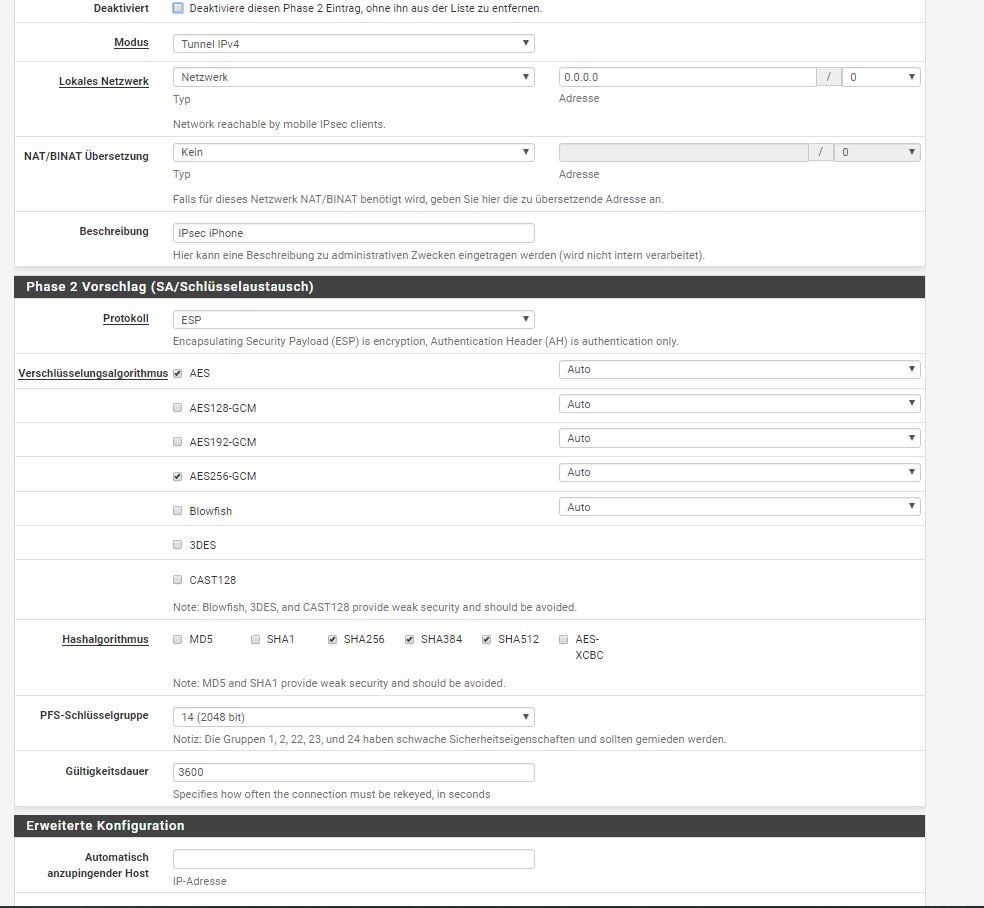

hier ist alles wichtige drin

Gilt dieses Bild noch ??VPN zwischen 2 Fritzboxen klappt aber kein zugriff ins pfsense netz?

Ist das der derzeige Stand mit der OVPN und der IPsec Kopplung ?!

Wenn nicht poste bitte hier eine aktuelle Skizze wie es derzeit aussieht ! Ansonsten drehen wir uns im Kreis wenn der eine Äpfel meint und der andere Birnen versteht !!

Von Seiten der pfSense sieht das soweit erstmal alles richtig aus.

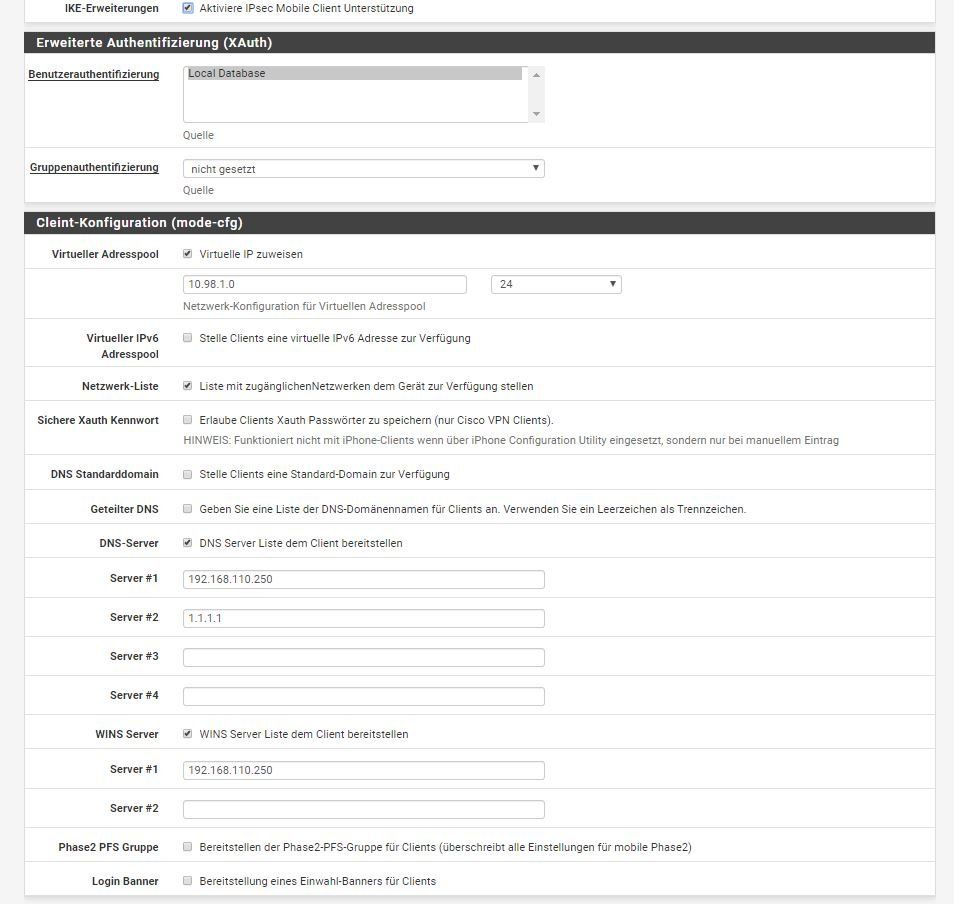

Wir nehmen mal an das die pfSense der zentrale Punkt ist und von ihr gehen die IPsec Site to Site VPNs auf die 2 FritzBoxen ab und sie stellt gleichzeitig den VPN Dialin Server für das/die iPhones dar. Ist das so richtig ?

Wenn dem so ist, dann "kennt" die pfSense natürlich alle ihre lokalen IP Netze und auch die remoten IP Netze. Auf ihr müssen also keinerlei Routen eingerichtet werden, denn diese sind da logischerweise allesamt bekannt.

Sofern also die Firewall Regeln alles durchlassen und auch die IPsec Tunnel alle sicher aufgebaut sind sollten auch die FritzBoxen zumindestens beide eine Verbindung ins lokale LAN der pfSense haben, wie auch ein eingewähltes iPhone.

Was mit einer Standard FritzBox VPN Verbindung nicht gehen sollte ist folgendes:

- FritzBox Tino kann nicht FritzBox Mario erreichen.

- FritzBox Mario kann nicht FritzBox Tino erreichen.

- iPhone kann weder FritzBox Mario noch FritzBox Tino erreichen.

Sie kennen also weder das andere fritzBox Netz noch das iPhone Dialin Netz 10.98.1.0 /24

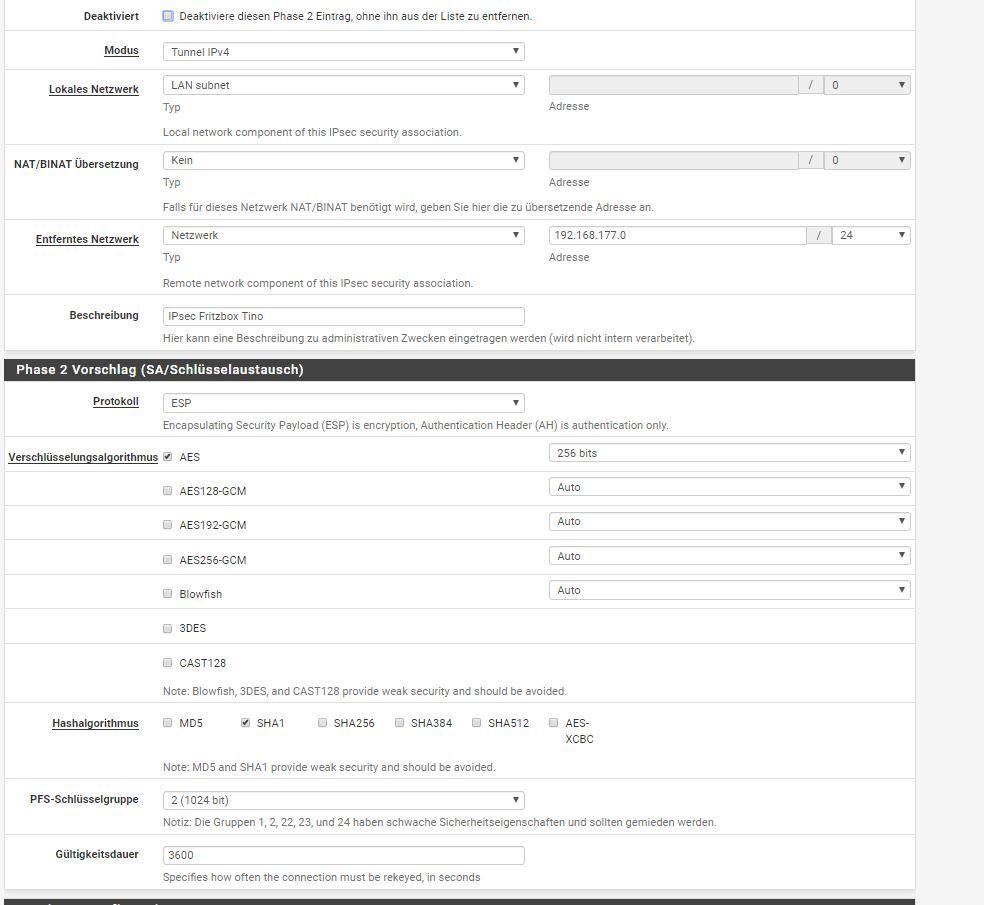

Wenn du also nun vom iPhone ins Netz Mario oder Tino willst fehlt in deiner Konfig die 2te Phase 2 dazu in den FritzBox Tunnelnetzen. Dadurch routet die pfSense diesen Traffic nicht in die FB Tunnel.

Ebenso fehlt die 2te Phase 2 für das jeweilige andere FritzBox Netz sofern es eine direkte Verbindung Mario auf Tino geben sollte oder gewünscht ist.

Letzteres sollte man aber immer mit einem direkten Tunnel zwischen FritzBox Mario und FritzBox Tino machen ohne die pfSense als "Durchlauferhitzer".

Als zweites fehlt vermutlich auch der Eintrag des iPhone Dialin VPN Netzes 10.98.1.0 /24 auf der FritzBox Seite !

Das Netz muss hier eingetragen sein, denn dein iPhone kommt dort remote mit einer 10.98.1.0er Absender IP an und die FB muss ja wissen das dieses Netz auch wieder in den Tunnel muss.

Siehe dazu die Anleitung von AVM wie man mehrere Netze hinter einem VPN einrichtet:

https://avm.de/service/fritzbox/fritzbox-7490/wissensdatenbank/publicati ...

Das werden also vermutlich deine 2 Grundfehler sein die du begangen hast das Dialin IP Netz den beiden Tunneln sowohl auch pfSense als auch FritzBox in der Phase 2 nicht bekannt zu machen.

Du hast ja lediglich nur die einzelnen Tunnel mit dem lokalen LAN IPs in der Phase 2 definiert. Es fehlt aber in jedem Tunnel noch eine 2te Phase 2 die das Dialin Netz definiert !

Hängt jetzt aber auch davon ab wer mit wem über das VPN kommunizieren soll oder muss.