PfSense - Captiv Portal in einer Wohngruppe zur Nutzungsbegrenzung

Moin moin.

Wir möchten gerne in unseren Wohngruppen Internet zu Verfügung stellen bzw. es ausbauen.

Derzeit wird das nur über die Fritzbox und dessen Gäste-WLAN gemacht bzw. in einer Gruppe wurden die Bewohner ins Haupt-WLAN gelassen(nicht meine Idee) um die Fritzbox-Filter zu benutzen ...schwups wurde ständig irgendwas auf dem Drucker ausgegen bis die Toner/Papier leer waren.

Es sei hier erwähnt das ich keinerlei fachliche Ausbildung habe, darum habe ich hier vielleicht mehr erhofft als möglich bzw. verstehe die Zusammenhänge nicht.

Für die Mitarbeiter und Bewohner soll es je ein Netz geben.

Für die MAs gibt es keine Beschränkungen.

Die Bewohner sollen natürlich von den MAs getrennt sein sowie "kontrollierbar". Also Internet voll gewähren, eingeschränkt, ganz verweigern oder nur kurzzeitige Nutzung.

Und ein Verbindungsprotokoll sollte es auch geben.

Nun denn, um also Ordnung zu schaffen habe ich an eine pfSense auf einem APU2C4 + AccessPoints gedacht und bestellt.

Theoretisch läuft alles VLANs, Squid(Guard), CaptivPortal und Voucher.

Nur funktioniert das mit der zeitlichen Begrenzung nicht so wie ich mir das vorstellte, verlange ich zuviel ?

Squid ist im transparent Mode und HTTPS/SSL filtering ist ebenfalls aktiviert.

SquidGuard ist mit der Shallalist gefüttert, Zeiten definiert, Auth=CaptivPortal, GroupACLs angelegt/konfiguriert(Times/Allow/Deny) und eine eignen Kategorie mit Inhalt gibt es auch.

CaptivPortal ist auch aktiviert und bereits mit einer eigenen Loginmaske versehen, Voucher x100St x60min. sind auch generiert.

Die Bewohner haben ihre Benutzerdaten(User lokal auf der pfSense) und das CA-Cert in den Smartphones.

Squid und CP sind nur auf das Interface VLAN20 gestellt.

Verbinde ich mich per Smartphone mit dem "Bewohner"-WLAN heist es "Benutzeranmeldung erforderlich", es öffnet sich der Browser und der CP-Login erscheint.

Die Internetnutzung ist erst nach dem Login im CaptivPortal möglich - soweit sogut.

Nur nach dem Ablauf der Zeiten können die Bewohner teilweise immer noch ins Internet !?

Browsen schien allerdings nicht mehr möglich aber Messenger sind weiterhin nutzbar: WhatsApp, Twitter, Instagram und Youtube wohl auch.

Ich weiß einfach nicht mehr weiter. Und die Kollegen vor Ort wollen ihre Fritzbox wieder haben weil "da ging es ja".

Beim gestrigen Informationen sammeln viel mir dann noch auf das ich, extern per SSH über die pfSense, nur auf die pfSense und den SG108PE komme

Die EAPs zur Zeit ebenfalls nicht aber hier habe ich die Vermutung das die gerade abgesteckt wurden um "das Internet auszuschalten". In der ARP-Tabelle ist zumindest aktuelle nur der SG108/10.10.1.3 vorhanden.

Ich brauche hier wirklich mal Hilfe um das fertig zu bekommen.

Vielleicht sogar vor Ort hier in Bremen.

~Arano

Wir möchten gerne in unseren Wohngruppen Internet zu Verfügung stellen bzw. es ausbauen.

Derzeit wird das nur über die Fritzbox und dessen Gäste-WLAN gemacht bzw. in einer Gruppe wurden die Bewohner ins Haupt-WLAN gelassen(nicht meine Idee) um die Fritzbox-Filter zu benutzen ...schwups wurde ständig irgendwas auf dem Drucker ausgegen bis die Toner/Papier leer waren.

Es sei hier erwähnt das ich keinerlei fachliche Ausbildung habe, darum habe ich hier vielleicht mehr erhofft als möglich bzw. verstehe die Zusammenhänge nicht.

Für die Mitarbeiter und Bewohner soll es je ein Netz geben.

Für die MAs gibt es keine Beschränkungen.

Die Bewohner sollen natürlich von den MAs getrennt sein sowie "kontrollierbar". Also Internet voll gewähren, eingeschränkt, ganz verweigern oder nur kurzzeitige Nutzung.

Und ein Verbindungsprotokoll sollte es auch geben.

Nun denn, um also Ordnung zu schaffen habe ich an eine pfSense auf einem APU2C4 + AccessPoints gedacht und bestellt.

Theoretisch läuft alles VLANs, Squid(Guard), CaptivPortal und Voucher.

Nur funktioniert das mit der zeitlichen Begrenzung nicht so wie ich mir das vorstellte, verlange ich zuviel ?

Squid ist im transparent Mode und HTTPS/SSL filtering ist ebenfalls aktiviert.

SquidGuard ist mit der Shallalist gefüttert, Zeiten definiert, Auth=CaptivPortal, GroupACLs angelegt/konfiguriert(Times/Allow/Deny) und eine eignen Kategorie mit Inhalt gibt es auch.

CaptivPortal ist auch aktiviert und bereits mit einer eigenen Loginmaske versehen, Voucher x100St x60min. sind auch generiert.

Die Bewohner haben ihre Benutzerdaten(User lokal auf der pfSense) und das CA-Cert in den Smartphones.

Squid und CP sind nur auf das Interface VLAN20 gestellt.

Verbinde ich mich per Smartphone mit dem "Bewohner"-WLAN heist es "Benutzeranmeldung erforderlich", es öffnet sich der Browser und der CP-Login erscheint.

Die Internetnutzung ist erst nach dem Login im CaptivPortal möglich - soweit sogut.

Nur nach dem Ablauf der Zeiten können die Bewohner teilweise immer noch ins Internet !?

Browsen schien allerdings nicht mehr möglich aber Messenger sind weiterhin nutzbar: WhatsApp, Twitter, Instagram und Youtube wohl auch.

Ich weiß einfach nicht mehr weiter. Und die Kollegen vor Ort wollen ihre Fritzbox wieder haben weil "da ging es ja".

Beim gestrigen Informationen sammeln viel mir dann noch auf das ich, extern per SSH über die pfSense, nur auf die pfSense und den SG108PE komme

ssh -L1234:10.10.1.3:80 admin@ext-ip. Den SG1024DE erreiche ich so leider gar nicht, dabei steht der doch noch vor dem SG108PE !?Die EAPs zur Zeit ebenfalls nicht aber hier habe ich die Vermutung das die gerade abgesteckt wurden um "das Internet auszuschalten". In der ARP-Tabelle ist zumindest aktuelle nur der SG108/10.10.1.3 vorhanden.

Fritzbox 192.168.178.1 (auch DECT für Telefonie)

|

pfSense WAN (wan) -> igb0 -> v4/DHCP4: 192.168.1.52/24

| VLAN10 (lan) -> igb1_vlan10 -> v4: 10.10.1.1/24

| VLAN20 (opt1) -> igb1_vlan20 -> v4: 10.10.2.1/24

|

+-TL-SG1024DE 10.10.1.2 -> VLAN10 Port 1-8 -> Netzwerkdosen Arbeitsräume

| -> VLAN20 Port 9-16 -> Netzwerkdosen Zimmer 1-8 (Playstation / Laptop / TV)

+-TL-SG108PE 10.10.1.3

|

+-TL-EAP115 10.10.1.4 \

+-TL-EAP115 10.10.1.5 +-> WLAN "Mitarbeiter" = VLAN10

+-TL-EAP115 10.10.1.6 / WLAN "Bewohner" = VLAN20 + Client isolation aktiviert TL-SG1024DE TL-SG108PE

+------+---------+--------+----------+ +------+---------+--------+----------+

| VLAN | Member | Tagged | Untagged | | VLAN | Member | Tagged | Untagged |

+------+---------+--------+----------+ +------+---------+--------+----------+

| 10 |1-8,23-24| 23,24 | 1-8 | | 10 | 1-3,7-8 | 1-3,8 | 7 |

| 20 | 9-16 | 23,24 | 9-16 | | 20 | 1-6,8 | 1-3,8 | 4-6 |

+------+---------+--------+----------+ +------+---------+--------+----------+

| PORT 1-8 9-16 17-22 23 24 | | PORT 1 2 3 4 5 6 7 8 |

| PVID 10 20 1 1 1 | | PVID 1 1 1 20 20 20 10 1 |

+---------+-----+-------------+----+-+ +-------+--+--+-------------------+--+

| | | | | | | |

Arbeitsr Zimmer1-8 +----|-------------|--|--|-------------------+

| | | |

Internet---Fritzbox---pfSense---+ EAP---+ | +---EAP

EAPIch brauche hier wirklich mal Hilfe um das fertig zu bekommen.

Vielleicht sogar vor Ort hier in Bremen.

~Arano

Please also mark the comments that contributed to the solution of the article

Content-Key: 350235

Url: https://administrator.de/contentid/350235

Printed on: April 25, 2024 at 09:04 o'clock

4 Comments

Latest comment

über die Fritzbox und dessen Gäste-WLAN gemacht bzw. in einer Gruppe wurden die Bewohner ins Haupt-WLAN gelassen

Tödlich....!das ich keinerlei fachliche Ausbildung habe

Was die Sache nicht einfacher macht aber die Tutorials hier berücksichtigen das so das man nur die richtigen Knöpfe im Kliucki Bunti drücken muss habe ich an eine pfSense auf einem APU2C4 + AccessPoints gedacht und bestellt.

Sehr vernünftig !Nur funktioniert das mit der zeitlichen Begrenzung nicht

Wie meinst du das ?? Die zeitlichen Limitierungen der Voucher oder das Zeitlimit und erzwungende Relogin wenn eine zeitlang im CP nicht gearbeitet wurde ?Das ist hier ziemlich unklar

Nur nach dem Ablauf der Zeiten

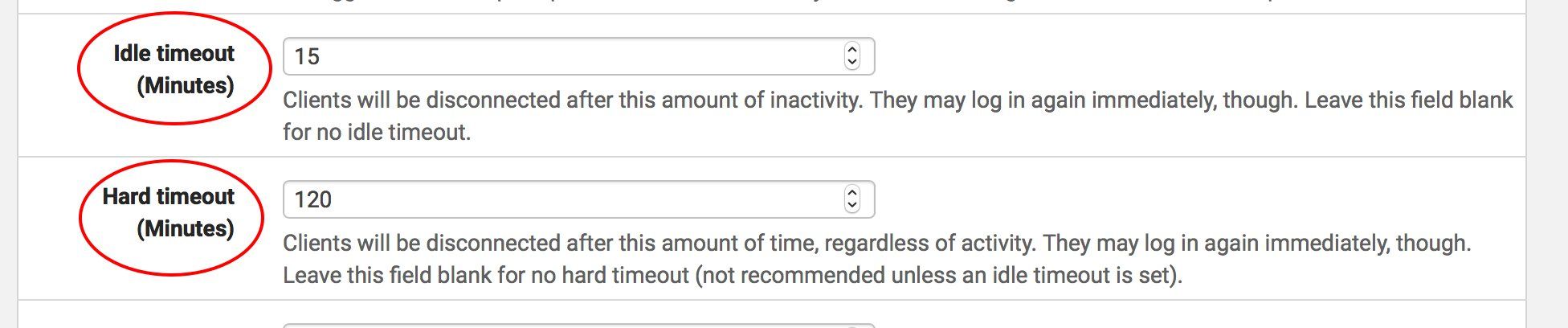

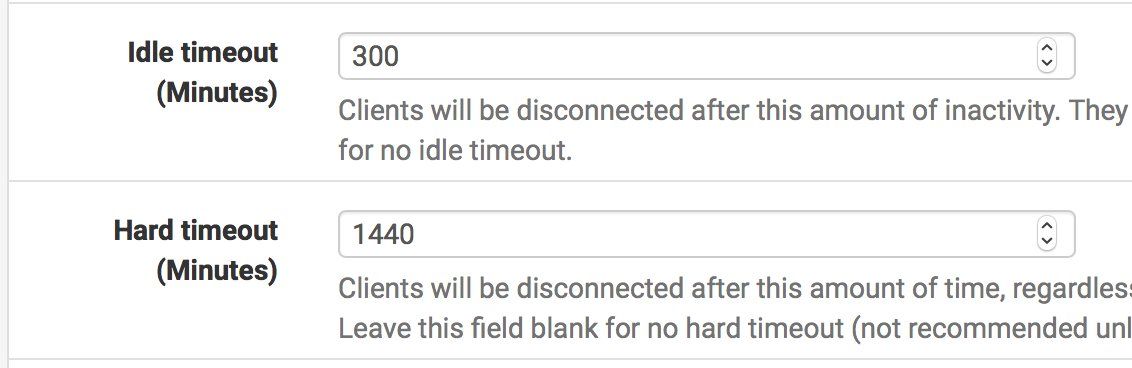

Wie gesagt...WAS für Zeiten ?? die des Vouchers oder Login Zeit ?Diese Zeiten musst du natürlich setzen im CP Setup:

Wobei die Hard und Idle Timeouts < der Voucher Timeouts liegen sollten.

Das die Voucher zeitlich begrenzt sein sollten, sollte natürlich auch klar sein !! Zusätzlich sollte die Login Page des Portals für die Voucher nutzer auch einzig nur das Voucher Login Feld haben und NICHT zusätzlich noch das für Username und PW. Auch das hast du hoffentlich berücksichtigt ??

Browsen schien allerdings nicht mehr möglich aber Messenger sind weiterhin nutzbar: WhatsApp, Twitter, Instagram und Youtube wohl auch.

Ist eigentlich unmöglich wenn das Setup des CPs richtig gemacht wurde insbesondere die Timeout Zeiten natürlich.Dann wird die Mac Adresse des authentisierten Clients aus der Forwarding Tabelle des CP gelöscht und es wird keinerlei Forwarding von Daten diese Mac Adresse mehr erlaubt. Damit ist dann jegliche Kommunikation ausgeschlossen.

Das CP funktioniert nach diesem Prinzip das eben das Forwarding der Client Mac erlaubt wird oder nicht. Deshalb ist es egal welcher Dienst. Keine Mac, kein Internet oder lokale Kommunikation...so einfach funktioniert das CP.

Was auch komisch ist ist die VLAN Einrichtung der Switches. Entweder ist die Zeichnung falsch oder die ASCI Version zeigt das hier fehlerhaft.

Normal müssten beide Switches mit einem tagged Uplink verbunden sein. Ebenso die pfSense müsste mit einem tagged Uplink auf LAN Seite dort angeschlossen sein damit die Vlans 10 und 20 auf Subinterfaces dort aufliegen.

Das "Internet" also der WAN Port der pfSense sollte immer in einem isolierten VLAN separat auf die FB gehen also in einem VLAN wo nur der WAN Poret der pfSense und die FritzBox drin sind aber sonst keinerlei User.

Alternativ ohne VLAN dann nur mit einem dedizierten Kabel nur zwischen LAN Port der FB und WAN Port der pfSense.

Außerdem ist hier auch ein gravierender Fehler in der Internet Adressierung zw.. FB und pfSense ersichtlich:

Fritzbox 192.168.178.1

pfSense WAN (wan) -> igb0 -> v4/DHCP4: 192.168.1.52/24

Das kann so niemals klappen, denn so wären ja WAN/Internet Port der pfSense und FB in 2 völlig verschiedenen IP Netzen (.1.0 und .178.0)

Dazu kommt das man in so einer Kaskade die pfSense niemals mit DHCP Adressierung laufen lassen sollte !

Besser immer statische IP z.B. 192.168.178.254 mit einer IP außerhalb des lokalen DHCP Bereichs der FB.

DNS und Gateway dann statisch auf die IP der FB 192.168.178.1 einstellen.

All diese möglichen Fehler und die fraglichen Konfigs sind so nicht ersichtlich aus dem obigen Design so das da dann außer der fraglichen und ggf. fehlenden IDLE Timer Konfig auch noch der dringende Verdacht besteht das es irgendwelche Wege um die VLANs herum gibt. Entweder durch die fehlerhafte VLAN Implementierung oder die falsche IP Adressierung im WAN Bereich usw. die die Segmentierung aushebeln und damit die angestrebte Sicherheit was das Ganze dann umso fataler macht. Sprich das auch die Switchkonfig noch grundlegend falsch ist

Bei deinen Vorkenntnissen besteht dazu die latente Gefahr das dem so ist. Das solltest du allso alles nochmal in aller Ruhe genau checken.

Das hiesige VLAN Tutorial hilft dir dabei:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Die Hinweise im CP Tutorial ebenfalls:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Hallo,

nachdem @aqui ja schon alles "abgefrühstückt" hat, bleibt nur noch anzumerken;

halt separat gehalten werden.

mit Vouchers für die Gäste.

und soll.

das Captive Portal! Klar sind das dann drei VLANs aber das ist ja auch nicht so schlimm!

Gruß

Dobby

nachdem @aqui ja schon alles "abgefrühstückt" hat, bleibt nur noch anzumerken;

Nun denn, um also Ordnung zu schaffen habe ich an eine pfSense auf einem APU2C4 + AccessPoints gedacht und bestellt.

Man kann auch eine WLAN Karte in die pfSense einbauen und dann hat man gleich zwei WLANs die sich ergänzen und/oderhalt separat gehalten werden.

- Compex WLE200NX a/b/g/n miniPCIe Karte (Full-size) Dual-band 802.11n MIMO 2 x 2

- Ubiquiti SR71-E a/b/g/n miniPCIe Karte (Full size) Dual Band 300 MBit/s - MIMO & DFS

Theoretisch läuft alles VLANs, Squid(Guard), CaptivPortal und Voucher.

Nimm den Radius Server für Euren WLAN Zugang mit Zertifikaten und Verschlüsselung und das Captive Portalmit Vouchers für die Gäste.

Nur funktioniert das mit der zeitlichen Begrenzung nicht so wie ich mir das vorstellte, verlange ich zuviel ?

- Erstelle mehrere Gruppen und weise dann den Gruppen bzw. dem Voucher dieser Gruppe eine Zeitspanne

und soll.

- Oder aber zwei Gruppen via Radius Server erstellen und einer unbegrenzten zeitlichen Zugang einräumen und

das Captive Portal! Klar sind das dann drei VLANs aber das ist ja auch nicht so schlimm!

Gruß

Dobby

Nach den o.a. Ausführungen kann man sich sicher sein das es zu 95% eine Fehlkonfiguration der Idle- und Hardtimer im CP Setup ist.

Das ist z.B. eine Einstellung für ein CP mit 30min und 6Stunden Vouchern mit denen es fehlerfrei funktioniert:

Einen Radius Server (FreeRadius) kannst du dir über das Package System problemlos auf der pfSense installieren.

Siehe auch:

Netzwerk Management Server mit Raspberry Pi

Das ist z.B. eine Einstellung für ein CP mit 30min und 6Stunden Vouchern mit denen es fehlerfrei funktioniert:

Für das CP selber gibt es keine Möglichkeit einen Login auf verschiedene Zeiträume (Mo-Fr:13-22, Sa-So:12-15) für verschiedene Gruppen zu beschränken.

Nein, du warst nicht auf dem Holzweg. Das geht natürlich, allerdings musst du das dann über einen Radius Sewrver erledigen und nicht über die Local Database damit ist sowas problemlos möglich. Die Zeitbegrenzungen kannst du z.B. pro User runterbrechen.Einen Radius Server (FreeRadius) kannst du dir über das Package System problemlos auf der pfSense installieren.

CP mit RADIUS-Authentifizierung bietet mir genau das.

Genau ! Deshalb also übers Package System den FreeRadius installieren und loslegen Siehe auch:

Netzwerk Management Server mit Raspberry Pi