NPS - MAC Authentifizierung - Windows Server 2016

Guten Tag,

ich habe mich nun schon durch viele Foren gearbeitet und auch viele Beiträge gelesen, die leider keine Hilfe brachten.

Ich möchte im Unternehmen 802.1x betreiben, bzw. betreibe es schon für die Geräte die es auch können.

Im Moment funktioniert es übers WLAN und auch Kabel gebunden mit Windows Clients.

Nun stehen noch die Drucker, Scanner, Türanlage usw. aus. Alles Geräte die von Haus aus kein 802.1x unterstützen.

Aus diesem Grund wollte ich eine MAC-Basierte Authentifizierung nutzen um diesen Geräten das richtige VLAN zuzuweisen.

Ich habe folgende Geräte im Einsatz:

Ubiquiti UniFi Switch 48 - Gigabit

Windows Server 2016 mit einem NPS

Windows Server 2016 mit AD

Windows Server 2016 DHCP

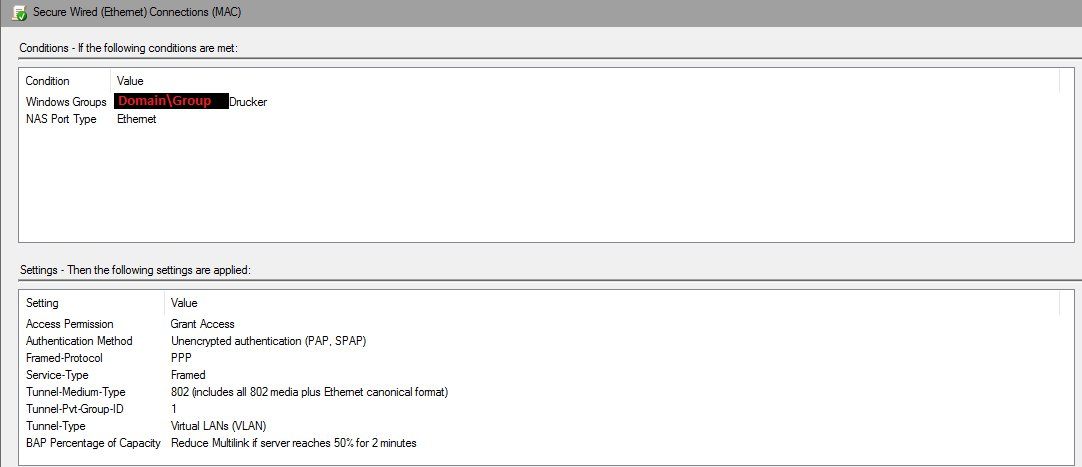

Die Unifi Switche unterstützen die 802.1x Authentifizierung, auch die Mac-basierte. (Bild1)

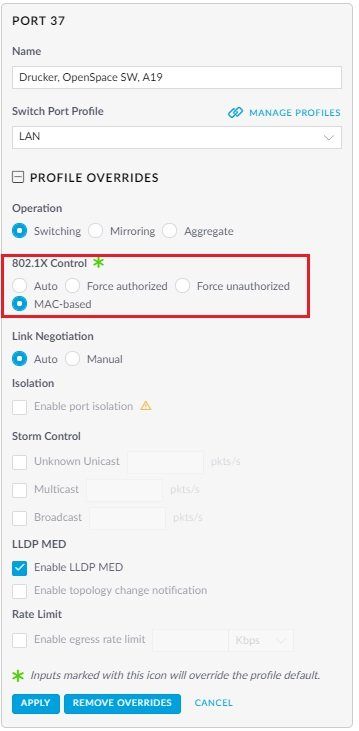

Ich habe mich nach vielen Anleitungen gerichtet und meine Network Policy für die MAC-Authentifizierung sieht so aus (Bild2)

Wenn sich aber nun der Drucker versucht zu authentifizieren bekomme ich diese Meldung:

Reason Code: 66

Reason: The user attempted to use an authentication method that is not enabled on the matching network policy.

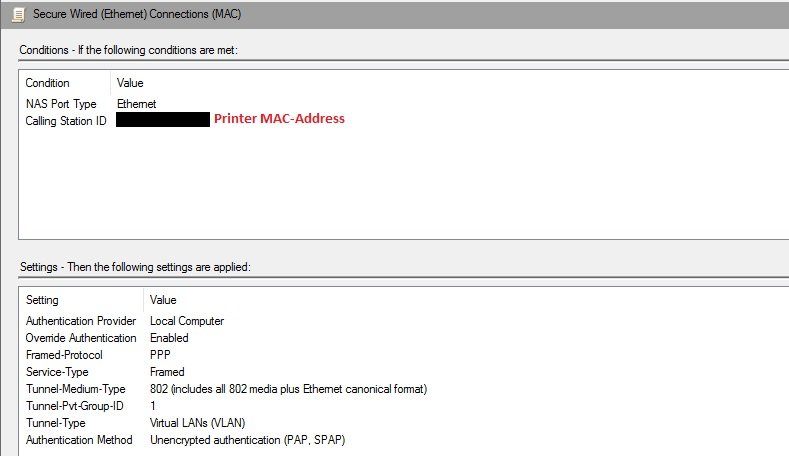

Daraufhin habe ich eine andere Anleitung gefunden wo steht, dass man die Connection Request Policies personalisieren soll. (Bild3)

Diese habe ich auch dann gemacht und bekomme den Fehler:

Reason Code: 22

Reason: The client could not be authenticated because the Extensible Authentication Protocol (EAP) Type cannot be processed by the server.

Nachdem ich alles versucht habe, seid Ihr meine letzte Hoffnung..

Weiß zufällig jemand was ich falsch gemacht oder vergessen habe?

ich habe mich nun schon durch viele Foren gearbeitet und auch viele Beiträge gelesen, die leider keine Hilfe brachten.

Ich möchte im Unternehmen 802.1x betreiben, bzw. betreibe es schon für die Geräte die es auch können.

Im Moment funktioniert es übers WLAN und auch Kabel gebunden mit Windows Clients.

Nun stehen noch die Drucker, Scanner, Türanlage usw. aus. Alles Geräte die von Haus aus kein 802.1x unterstützen.

Aus diesem Grund wollte ich eine MAC-Basierte Authentifizierung nutzen um diesen Geräten das richtige VLAN zuzuweisen.

Ich habe folgende Geräte im Einsatz:

Ubiquiti UniFi Switch 48 - Gigabit

Windows Server 2016 mit einem NPS

Windows Server 2016 mit AD

Windows Server 2016 DHCP

Die Unifi Switche unterstützen die 802.1x Authentifizierung, auch die Mac-basierte. (Bild1)

Ich habe mich nach vielen Anleitungen gerichtet und meine Network Policy für die MAC-Authentifizierung sieht so aus (Bild2)

Wenn sich aber nun der Drucker versucht zu authentifizieren bekomme ich diese Meldung:

Reason Code: 66

Reason: The user attempted to use an authentication method that is not enabled on the matching network policy.

Daraufhin habe ich eine andere Anleitung gefunden wo steht, dass man die Connection Request Policies personalisieren soll. (Bild3)

Diese habe ich auch dann gemacht und bekomme den Fehler:

Reason Code: 22

Reason: The client could not be authenticated because the Extensible Authentication Protocol (EAP) Type cannot be processed by the server.

Nachdem ich alles versucht habe, seid Ihr meine letzte Hoffnung..

Weiß zufällig jemand was ich falsch gemacht oder vergessen habe?

Please also mark the comments that contributed to the solution of the article

Content-Key: 394766

Url: https://administrator.de/contentid/394766

Printed on: April 19, 2024 at 23:04 o'clock

7 Comments

Latest comment

Grundlagen und ToDos findest du hier:

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

Sichere 802.1x WLAN-Benutzer Authentisierung über Radius

Mac Authentisierung ist die Mac Passthrough Funktion die du oben einrichten kannst.

Im Radius Server (Winblows NPS) ist dann wie bei allen Radius Servern der Username die Mac Adresse und das Passwort auch die Mac Adresse !

Achtung hier bei der Eingabe. Manche Endgeräte wollen die Mac Adresse mit "-" statt ":" als Trennung und andere wieder "." !

Da musst du dein handbuch lesen wie deine Endgeräte die die Authentisierung machen das genau Mac Format haben wollen.

Mit dem FreeRadius kann man das wunderbar mit "-X" debuggen und sieht dann sofort was die wollen. Ob Winblows auch so einen Debug Mode hast musst du im NPS Handbuch nachlesen.

Oder erstmal einen Raspberry und FreeRadius zum Testen nehmen

Netzwerk Management Server mit Raspberry Pi

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

Sichere 802.1x WLAN-Benutzer Authentisierung über Radius

Mac Authentisierung ist die Mac Passthrough Funktion die du oben einrichten kannst.

Im Radius Server (Winblows NPS) ist dann wie bei allen Radius Servern der Username die Mac Adresse und das Passwort auch die Mac Adresse !

Achtung hier bei der Eingabe. Manche Endgeräte wollen die Mac Adresse mit "-" statt ":" als Trennung und andere wieder "." !

Da musst du dein handbuch lesen wie deine Endgeräte die die Authentisierung machen das genau Mac Format haben wollen.

Mit dem FreeRadius kann man das wunderbar mit "-X" debuggen und sieht dann sofort was die wollen. Ob Winblows auch so einen Debug Mode hast musst du im NPS Handbuch nachlesen.

Oder erstmal einen Raspberry und FreeRadius zum Testen nehmen

Netzwerk Management Server mit Raspberry Pi

dass es den Benutzer nicht gibt.

Sieht dann doch so aus als ob die Mac Schreibweise falsch ist ?! Ganz ohne "-",":","." ist sehr ungewöhnlich und macht in der Regel keiner der (bekannten) Hersteller.Das solltest du nochmals genau überprüfen ?

Sniffer sonst mal mit einem Wireshark die Radius Pakete mit. Im Content kannst du das Mac Format meist genau sehen !

Hey,

einmal ins Blaue geschossen:

Du hast in deiner Connection Policy "Unencrypted authentication"; soweit ich mich erinnern kann, funktioniert dies am AD nicht (oder du müsstest beim AD-User setzen, dass das Kennwort mit umkehrbarer Verschlüsselung gespeichert wird).

Versuche mal die Policy auf "PEAP + EAP-MSCHAPv2" zu setzen; das muss der Switch natürlich auch unterstützen. Bei HP/Aruba kann hier beispielsweise der Mechanismus konfiguriert werden:

aaa authentication mac-based peap-mschapv2

Gruß

einmal ins Blaue geschossen:

Du hast in deiner Connection Policy "Unencrypted authentication"; soweit ich mich erinnern kann, funktioniert dies am AD nicht (oder du müsstest beim AD-User setzen, dass das Kennwort mit umkehrbarer Verschlüsselung gespeichert wird).

Versuche mal die Policy auf "PEAP + EAP-MSCHAPv2" zu setzen; das muss der Switch natürlich auch unterstützen. Bei HP/Aruba kann hier beispielsweise der Mechanismus konfiguriert werden:

aaa authentication mac-based peap-mschapv2

Gruß