90948

May 27, 2020, updated at 15:07:54 (UTC)

Netgear M4100 MAB-Authentication mit Windows Server 2016 Radius-Server

Moin Moin,

ich hänge gerade an dem Problem, 802.1x Port Authentifizierung mittels MAB. Der Switch ist ein Netgear M4100-50G-POE, Radius Server ist ein Windows Server 2016.

Als Test habe ich eine IP-Telefon verwendet.

RADIUS Server und Switch sind in separaten VLANS und über einen Mikrotik-Router verbunden.

RADIUS Server:

Getestet habe ich dies erfolgreich mit einem Netgear TS110TPP. Dieser sendet die Anforderung als Authentifizierungstyp PAP.

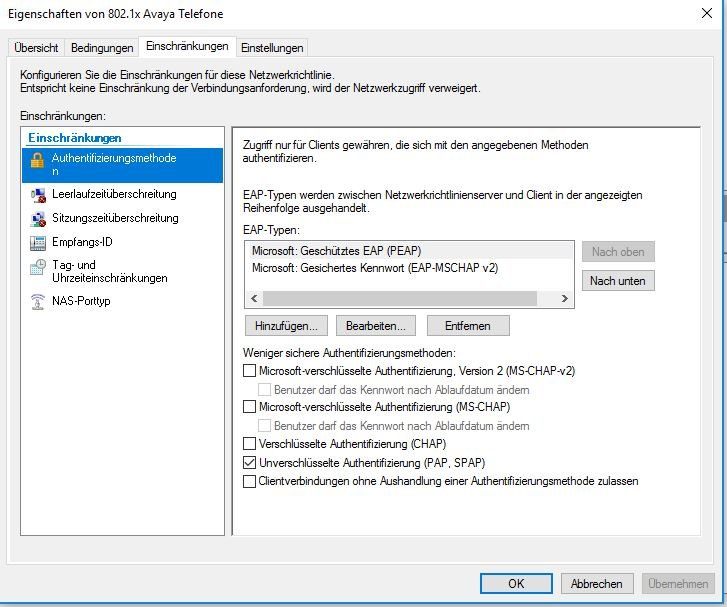

Jetzt komme ich zum M4100. Dieser sendet seine Authentifizierung als EAP. Jetzt habe ich in der Netzwerkanforderungsrichtlinie beide EAP-Typen aktiviert, aber der Server kann die Anforderung nicht verarbeiten.

Netzwerkrichtlinie:

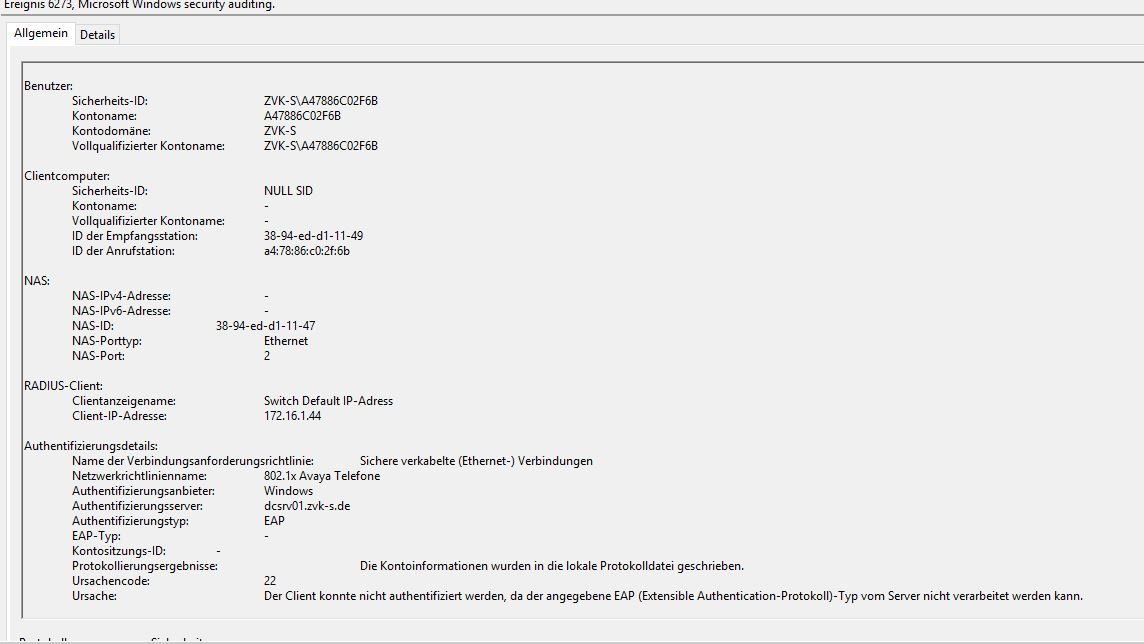

Radius-Serverlog:

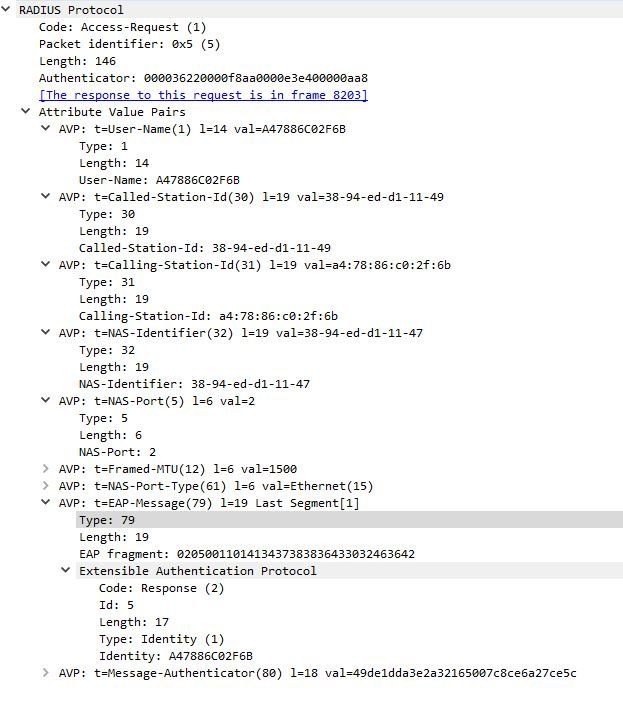

Wireshark-Protokoll:

Ich hänge komplett in der Luft gerade, wo der Fehler liegt.

Danke im Voraus.

Gruß

ich hänge gerade an dem Problem, 802.1x Port Authentifizierung mittels MAB. Der Switch ist ein Netgear M4100-50G-POE, Radius Server ist ein Windows Server 2016.

Als Test habe ich eine IP-Telefon verwendet.

RADIUS Server und Switch sind in separaten VLANS und über einen Mikrotik-Router verbunden.

RADIUS Server:

- Netzwerkanforderungsrichtlinien und Verbindungsanforderungsrichtlinien angelegt

- Benutzerkonto für die MAB Geräte

- RADIUS Client ist angelegt

Getestet habe ich dies erfolgreich mit einem Netgear TS110TPP. Dieser sendet die Anforderung als Authentifizierungstyp PAP.

Jetzt komme ich zum M4100. Dieser sendet seine Authentifizierung als EAP. Jetzt habe ich in der Netzwerkanforderungsrichtlinie beide EAP-Typen aktiviert, aber der Server kann die Anforderung nicht verarbeiten.

Netzwerkrichtlinie:

Radius-Serverlog:

Wireshark-Protokoll:

Ich hänge komplett in der Luft gerade, wo der Fehler liegt.

Danke im Voraus.

Gruß

Please also mark the comments that contributed to the solution of the article

Content-Key: 574982

Url: https://administrator.de/contentid/574982

Printed on: April 19, 2024 at 20:04 o'clock

4 Comments

Latest comment

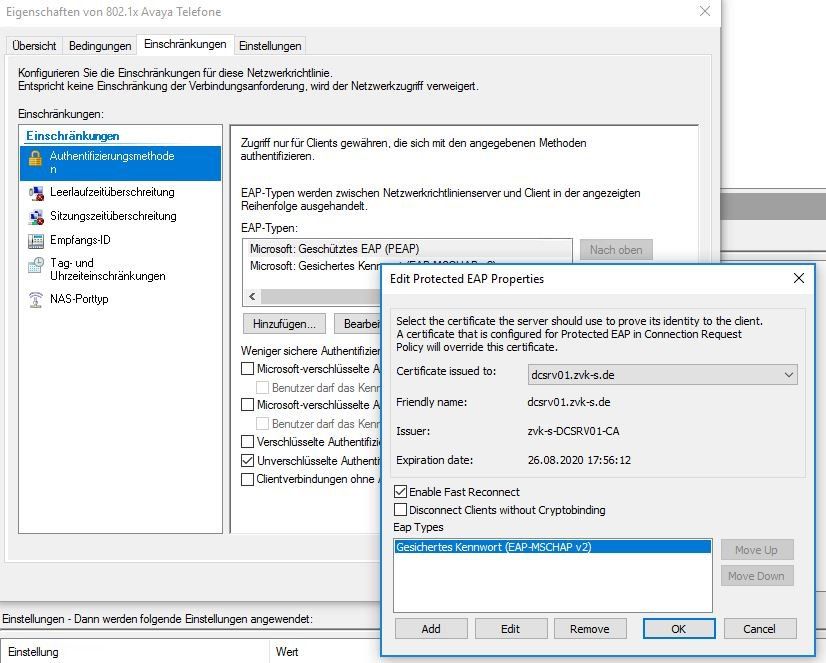

Dein Radius Server ist nicht aktiviert für PEAP mit MSChapv2... Dadurch ignoriert er die PEAP Radius Anfrage des NetGears. Es liegt also nicht am NetGear.

https://www.msxfaq.de/windows/sicherheit/8021x.htm

https://www.andysblog.de/windows-wireless-lan-802-1x-und-nps

Und...

NetGear macht es sicher nicht anders als der Mitbewerb:

https://www.youtube.com/watch?v=KAGEA7OnPvY

https://www.msxfaq.de/windows/sicherheit/8021x.htm

https://www.andysblog.de/windows-wireless-lan-802-1x-und-nps

Und...

NetGear macht es sicher nicht anders als der Mitbewerb:

https://www.youtube.com/watch?v=KAGEA7OnPvY

Wieder ein triftiger Grund mehr die Finger von NetGear Gruselswitches zu lassen. Allein schon das man extra PEAP dort aktivieren muss was ja seit Jahrzehnten schon Standard ist spricht ja Bände über deren Firmware Pflege.

Das man dafür dann die Sicherheit seines Netzes noch herabsetzen muss zwangsweise ist schon traurig für NG.

Sogar billigste TP-Link Gurken machen das richtig ohne das man frickeln muss.

Aber egal...wichtig ist das es bei dir jetzt rennt. Zu welchem Preis wird sich dann zeigen...

Das man dafür dann die Sicherheit seines Netzes noch herabsetzen muss zwangsweise ist schon traurig für NG.

Sogar billigste TP-Link Gurken machen das richtig ohne das man frickeln muss.

Aber egal...wichtig ist das es bei dir jetzt rennt. Zu welchem Preis wird sich dann zeigen...