Mikrotik W-Lan - Wifi Probleme (Group Key Exchange Timeout)

Hallo,

ich habe massive Probleme mit der Stabilität eines Mikrotik cAP ac Access Points und das leider schon seit längerem.

Anfangs dachte ich, das sei nur ein temporäres Problem was durch ein neues Firmware Update behoben wird, letztlich bringen die Updates der letzten Monate keine Abhilfe.

Den offiziellen Support von Mikrotik habe ich bereits kontaktiert und war ebenfalls enttäuscht, da sich deren Anweisungen wiederholten und bereits umgesetzt wurden. Zum Schluss wurde ich nur noch aufgefordert die Access Points neuzustarten. Lächerlich.

Die Einträge im Log sehen wie folgt aus:

- disconnected, group key exchange timeout

- disconnected, unicast key exchange timeout

- disconnected, received disassoc: sending station leaving

Zudem habe ich testweise eine Fritzbox als Access Point angeschlossen. Ergebnis: Keine Probleme mit der Stabilität des W-Lans. Daher gehe ich davon aus, das die Einstellungen am Netzwerk-Router in Ordnung sind und es lediglich ein Problem des Access Points ist.

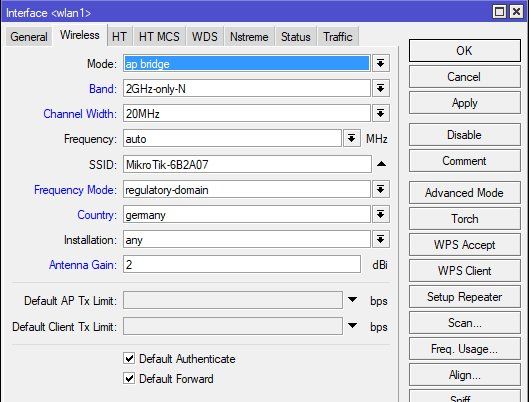

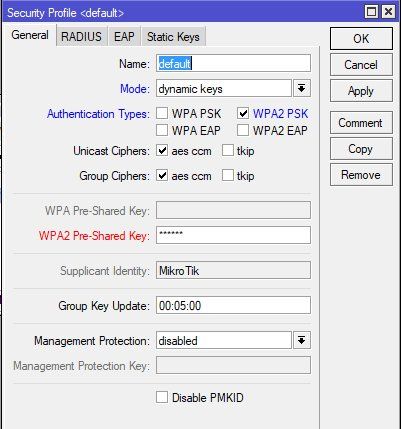

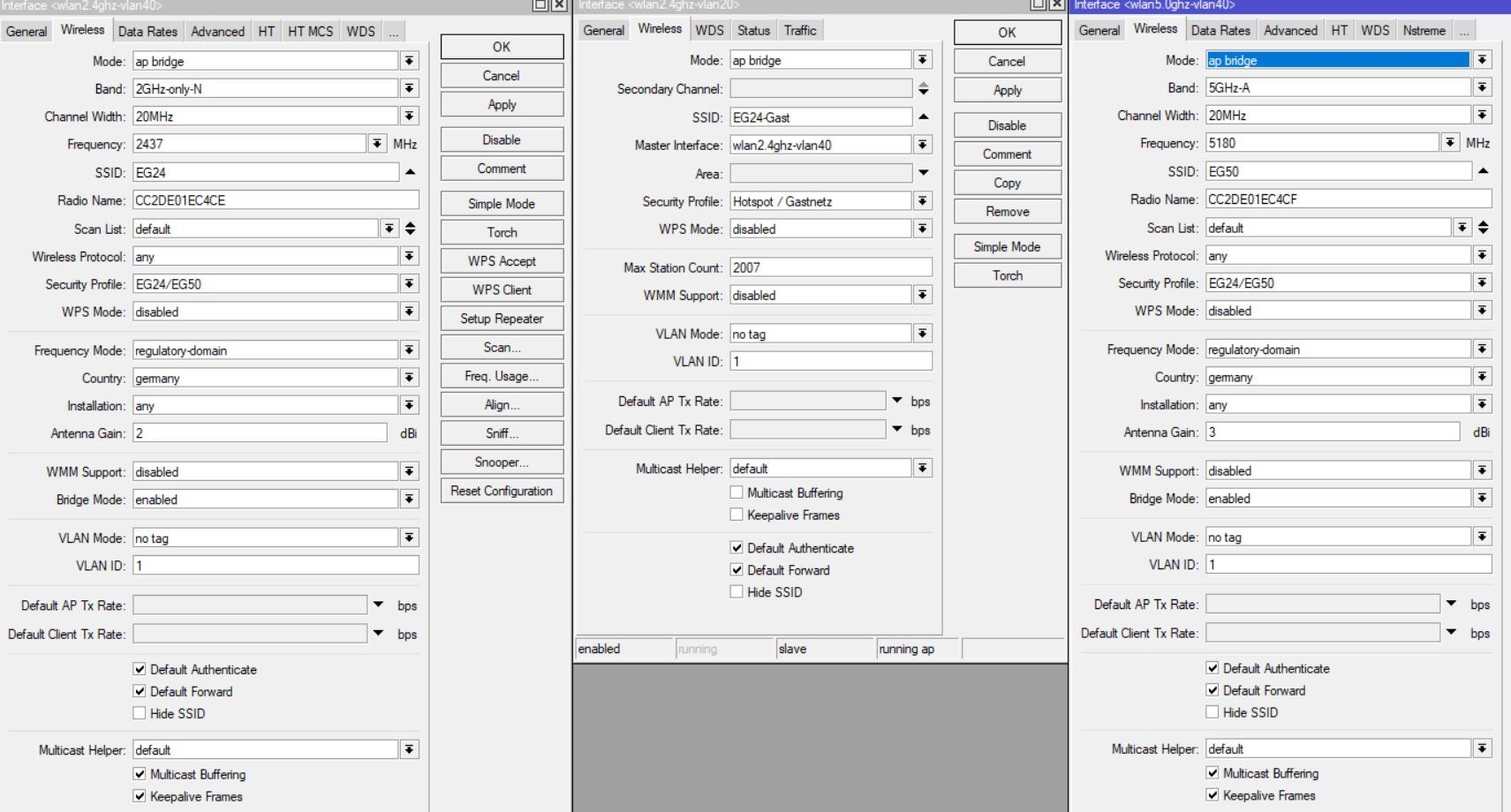

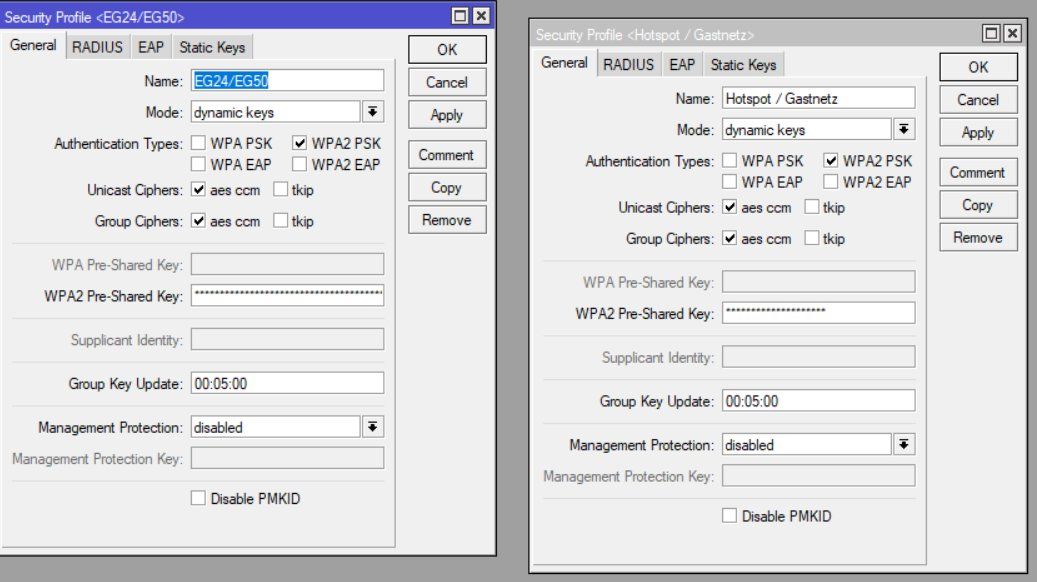

Ich würde mich freuen, wenn sich jemand meine Einstellungen anschauen könnte, um ggf. übersehene Dinge korrigieren zu können.

Was bereits getestet wurde:

- Änderung des Funkkanals

- Veränderung des Group Key Update Intervalls

- Veränderung der Lease Zeit des DHCP

Vollständige Konfiguration des Access Points

Vielen Dank im Voraus!

ich habe massive Probleme mit der Stabilität eines Mikrotik cAP ac Access Points und das leider schon seit längerem.

Anfangs dachte ich, das sei nur ein temporäres Problem was durch ein neues Firmware Update behoben wird, letztlich bringen die Updates der letzten Monate keine Abhilfe.

Den offiziellen Support von Mikrotik habe ich bereits kontaktiert und war ebenfalls enttäuscht, da sich deren Anweisungen wiederholten und bereits umgesetzt wurden. Zum Schluss wurde ich nur noch aufgefordert die Access Points neuzustarten. Lächerlich.

Die Einträge im Log sehen wie folgt aus:

- disconnected, group key exchange timeout

- disconnected, unicast key exchange timeout

- disconnected, received disassoc: sending station leaving

Zudem habe ich testweise eine Fritzbox als Access Point angeschlossen. Ergebnis: Keine Probleme mit der Stabilität des W-Lans. Daher gehe ich davon aus, das die Einstellungen am Netzwerk-Router in Ordnung sind und es lediglich ein Problem des Access Points ist.

Ich würde mich freuen, wenn sich jemand meine Einstellungen anschauen könnte, um ggf. übersehene Dinge korrigieren zu können.

Was bereits getestet wurde:

- Änderung des Funkkanals

- Veränderung des Group Key Update Intervalls

- Veränderung der Lease Zeit des DHCP

Vollständige Konfiguration des Access Points

/interface bridge

add comment="Bridge - Hotspot / Gastnetz" name=bridge-vlan20

add comment="Bridge - Lokales Netzwerk" name=bridge-vlan40

/interface ethernet

set [ find default-name=ether1 ] speed=100Mbps

set [ find default-name=ether2 ] speed=100Mbps

/interface vlan

add comment="Hotspot / Gastnetz" interface=ether1 name=ether1-vlan20 vlan-id=20

add comment="Lokales Netzwerk" interface=ether1 name=ether1-vlan40 vlan-id=40

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

add authentication-types=wpa2-psk eap-methods="" group-key-update=1h mode=\

dynamic-keys name=EG24/EG50 supplicant-identity=""

add authentication-types=wpa2-psk group-key-update=1h mode=dynamic-keys name=\

EG24-Gast supplicant-identity=AP-EG

/interface wireless

set [ find default-name=wlan1 ] antenna-gain=2 band=2ghz-b/g/n comment=\

"W-Lan - EG24" country=germany disabled=no frequency-mode=regulatory-domain \

keepalive-frames=disabled mode=ap-bridge multicast-buffering=disabled name=\

wlan2.4ghz-vlan40 preamble-mode=long security-profile=EG24/EG50 ssid=EG24 \

wireless-protocol=802.11 wmm-support=enabled wps-mode=disabled

set [ find default-name=wlan2 ] antenna-gain=3 band=5ghz-a/n/ac comment=\

"W-Lan - EG50" country=germany disabled=no frequency=5200 frequency-mode=\

regulatory-domain keepalive-frames=disabled mode=ap-bridge \

multicast-buffering=disabled name=wlan5.0ghz-vlan40 security-profile=\

EG24/EG50 ssid=EG50 wireless-protocol=802.11 wmm-support=required wps-mode=\

disabled

/interface wireless manual-tx-power-table

set wlan2.4ghz-vlan40 comment="W-Lan - EG24"

set wlan5.0ghz-vlan40 comment="W-Lan - EG50"

/interface wireless nstreme

set wlan2.4ghz-vlan40 comment="W-Lan - EG24"

set wlan5.0ghz-vlan40 comment="W-Lan - EG50"

/interface wireless

add comment="W-Lan - Hotspot / Gastnetz" disabled=no keepalive-frames=disabled \

mac-address=CE:2D:E0:1E:C4:CE master-interface=wlan2.4ghz-vlan40 \

multicast-buffering=disabled name=wlan2.4ghz-vlan20 security-profile=\

EG24-Gast ssid=EG24-Gast wds-cost-range=0 wds-default-cost=0 wmm-support=\

required wps-mode=disabled

/interface wireless manual-tx-power-table

set wlan2.4ghz-vlan20 comment="W-Lan - Hotspot / Gastnetz"

/interface wireless nstreme

set wlan2.4ghz-vlan20 comment="W-Lan - Hotspot / Gastnetz"

/ip hotspot profile

set [ find default=yes ] html-directory=flash/hotspot

/interface bridge port

add bridge=bridge-vlan40 interface=ether1-vlan40

add bridge=bridge-vlan40 interface=ether2

add bridge=bridge-vlan40 interface=wlan2.4ghz-vlan40

add bridge=bridge-vlan40 interface=wlan5.0ghz-vlan40

add bridge=bridge-vlan20 interface=ether1-vlan20

add bridge=bridge-vlan20 interface=wlan2.4ghz-vlan20

/ip neighbor discovery-settings

set discover-interface-list=none

/ip address

add address=10.40.0.4/24 interface=ether1-vlan40 network=10.40.0.0

/ip dns

set servers=192.168.0.1

/ip route

add distance=1 gateway=10.40.0.1

/ip service

set telnet disabled=yes

set ftp disabled=yes

set ssh disabled=yes

set api disabled=yes

set api-ssl disabled=yes

/snmp

set trap-generators=temp-exception,temp-exception

/system clock

set time-zone-autodetect=no time-zone-name=Europe/Berlin

/system identity

set name=AP-EG

/system ntp client

set enabled=yes primary-ntp=176.9.40.142 secondary-ntp=136.243.8.140

/system package update

set channel=long-term

/tool bandwidth-server

set enabled=no

/tool graphing interface

add interface=ether1-vlan20

add interface=ether1-vlan40

/tool mac-server

set allowed-interface-list=none

/tool mac-server mac-winbox

set allowed-interface-list=none

/tool mac-server ping

set enabled=noVielen Dank im Voraus!

Please also mark the comments that contributed to the solution of the article

Content-Key: 437269

Url: https://administrator.de/contentid/437269

Printed on: April 25, 2024 at 02:04 o'clock

20 Comments

Latest comment

/interface wireless manual-tx-power-table

/interface wireless nstreme

/set channel=long-term

Das Dinge ist offensichtlich völlig verkonfiguriert, da hat einer manuell an der WIFI TX-Power-Table gedreht (Tödlich wenn man nicht weiß was man da tut, Dauerhafte Schäden des Chips kann mit einer Fehlconfig nicht ausgeschlossen werden!!). Am besten gleich einen vernünftigen Reset ohne Laden der default config machen und dann neu Einrichten. Die meistehn Fehler bei Mikrotik sind nicht das Gerät schuld sondern die User die nicht wissen was sie tun, so meine Erfahrung, die Dinger sind eben kein Klicki-Bunti Spielzeug wie eine Fritte, hier muss der User schon mehr wissen./interface wireless nstreme

/set channel=long-term

- disconnected, group key exchange timeout

normales Verhalten wenn die Group Key Phase zu kurz gesetzt ist.Achtung ! Neueste Firmware aufpspielen, auf älteren gab es da einen Bug mit dem Group Key Interval per (auch per Capsman)

- disconnected, unicast key exchange timeout

Gehört dazu- disconnected, received disassoc: sending station leaving

Das ist eine normale Meldung wenn sich ein WIFI-Device vom WLAN abmeldet und hat nichts mit deinem Problem zu tun!

WMM solltest du aktivieren, denn das aktiviert die Multicast zur Unicast Konversion. Ein erheblicher Performance Vorteil wenn du Multicast überträgst im WLAN.

Es ist möglich das das auf Virtual APs nicht supportet ist. Dazu müsste man mal den Konfig Guide lesen. Nicht alles was auf physischen WLAN Ports supportet ist rennt auch auf den Virtuellen.

Alles was geht wie WMM, Multicast zu Unicast Konvertierung usw. sollte man aber immer auch auf den Virtuellen aktivieren wenn möglich.

Auch eine sinnvolle Frequenzplanung solltest du bei dir unbedingt machen wenn du mehrere APs hast oder WLANs in der Nachbarschaft. Zu denen musst du mindestens einen Abstand von 4 Funkkanälen halten !!

Guckst du auch hier:

Seit WLAN Umstellung von Cisco WAP 200 auf Zyxel NWA3560-N schlechtere Verbindung

Es ist möglich das das auf Virtual APs nicht supportet ist. Dazu müsste man mal den Konfig Guide lesen. Nicht alles was auf physischen WLAN Ports supportet ist rennt auch auf den Virtuellen.

Alles was geht wie WMM, Multicast zu Unicast Konvertierung usw. sollte man aber immer auch auf den Virtuellen aktivieren wenn möglich.

Auch eine sinnvolle Frequenzplanung solltest du bei dir unbedingt machen wenn du mehrere APs hast oder WLANs in der Nachbarschaft. Zu denen musst du mindestens einen Abstand von 4 Funkkanälen halten !!

Guckst du auch hier:

Seit WLAN Umstellung von Cisco WAP 200 auf Zyxel NWA3560-N schlechtere Verbindung

Dann liegt das Problem auch niemals im WLAN bzw. der Infrastruktur an sich sondern in der Anwendung selber.

Du kannst ja parallel nochmal einen Durchsatztest mit NetIO oder IPerf3 über das WLAN laufen lassen um mal zu sehen ob dort wirklich Aussetzer vorkommen. Vermutlich wohl nicht...

https://web.ars.de/netio/

http://www.nwlab.net/art/netio/netio.html

Du kannst ja parallel nochmal einen Durchsatztest mit NetIO oder IPerf3 über das WLAN laufen lassen um mal zu sehen ob dort wirklich Aussetzer vorkommen. Vermutlich wohl nicht...

https://web.ars.de/netio/

http://www.nwlab.net/art/netio/netio.html

Nein, denn Router OS steuert ja die Infrastruktur !

Das Gegenteil, deine Endanwendung !

Dein WLAN Szenario rennt hier seit Jahren absolut unauffällig und störungsfrei bei diversen Business Kunden.

RouterOS ist es de facto eher nicht.

Hast du mal in Betracht gezogen das es auch DFS sein kann sofern du 5Ghz benutzt, Outdoor Kanäle und Radar oder andere Primärnutzer dieses Bandes im Umfeld hast...?

Das Gegenteil, deine Endanwendung !

Dein WLAN Szenario rennt hier seit Jahren absolut unauffällig und störungsfrei bei diversen Business Kunden.

RouterOS ist es de facto eher nicht.

Hast du mal in Betracht gezogen das es auch DFS sein kann sofern du 5Ghz benutzt, Outdoor Kanäle und Radar oder andere Primärnutzer dieses Bandes im Umfeld hast...?

Dein WLAN Szenario rennt hier seit Jahren absolut unauffällig und störungsfrei bei diversen Business Kunden

Kann ich nur bestätigen, die Teile rennen auch ohne Neustart Jahrelang zuverlässig, wenn man mal von geplanten Updates absieht.Ich würde das ganze mal in den Keller im Testaufbau laufen lassen abgeschirmt von jeglichen anderen Störquellen/-Faktoren.

Entweder das Problem löst sich dann, du hast ein defektes Gerät erwischt, auch ein Mikrotik ist davor nicht gefeit, oder es gibt irgendeine Inkompatibilität zu den Client-Chipsets, was ich aber für eher unwahrscheinlich halte.

Groupkey exchange timeouts im Log, sind völlig normal solange das Intervall nicht zu kurz gewählt wird. Sie haben ja primär mit der Verschlüsselung von Multicast- und Broadcast Paketen zu tun und nichts mit der Wifi-Verbindung an sich. Läuft der Timeout-Zeitraum ab verhandeln die Clients unterbrechungsfrei neu mit dem AP. Ist das bei dir nicht der Fall ist entweder das Signal vom Client zu schwach oder deine Mikrotiks haben eine Macke.

Da die Antennen der Mikrotiks mit 2dB nicht so der Burner sind vermute ich eher das hier das Signal zu den Clients das Problem ist.

Da die Antennen der Mikrotiks mit 2dB nicht so der Burner sind vermute ich eher das hier das Signal zu den Clients das Problem ist.

Zitat von @Uwoerl:

Wenn ich mit einer Connect-List am Access Point die Verbindungen zu Clients mit einer Signalstärke von -80db oder schlechter verbiete, müsste dann die Zahl der Timeouts in den Logs sich reduzieren lassen.

Ist dieser Gedankengang richtig? Falls ja, würde ich das gerne mal als Experiment aufsetzen und schauen, ob das zur Verbesserung beiträgt.

Nur wenn die Clients dauerhaft eine gute Verbindung haben, sobald sie sich nahe an der Grenze von -80db bewegen z.B.-77 und sich nur jemand kurz in die Sichtlinie zwischen AP und Client bewegt, werden die Abbrüche eher mehr als weniger werden, das sollte dir bei dieser Vorgehensweise bewusst sein.Wenn ich mit einer Connect-List am Access Point die Verbindungen zu Clients mit einer Signalstärke von -80db oder schlechter verbiete, müsste dann die Zahl der Timeouts in den Logs sich reduzieren lassen.

Ist dieser Gedankengang richtig? Falls ja, würde ich das gerne mal als Experiment aufsetzen und schauen, ob das zur Verbesserung beiträgt.

Und Apple Geräte mögen das überhaupt nicht wenn der AP ihnen dauernd die Verbindung kappt, denn irgendwann verbinden sie sich gar nicht mehr automatisch wenn das zu häufig hintereinander passiert, dann muss der User manuell eingreifen und kurz WLAN OFF/ON oder explizit die SSID neu anklicken.

Dewr AP kappt niemals von sich aus die Verbindung. Jedenfalls nie sofern man kein aktives Roaming über die APs aktiviert hat. Stand alone APs so wie deiner oder solche die generell kein Roaming supporten wie die Masse der Controller losen Heim APs kappen also von sich aus niemals die Verbindung. Das lässt der WiFi Standard gar nicht zu !

In solchen WLAN herrscht immer ein Client basiertes Roaming !!

Sprich der Client selber entscheided wann er die Verbindung kappt und eine neue BSSID sucht. Hier machst du also einen entscheidenden Denkfehler.

-80 dBm ist aber auch schon die Untergrenze von Daten WLANs aber der es kritisch wird. Da endet man schon auf Connect Raten von 1 Mbit. Geht die Feldstärke noch weiter runter, also gegen -85 dBm und mehr sind Abrisse vorprogrammiert.

Was dann in solchen Bereichen noch geht oder nicht mehr geht ist dann in erheblichem Maße abhängig von der Trennschärfe und Empfindlichkeit eines WLAN Radios. In der Regel sind dann 1 Cip Geräte wie Smartphones usw. immer schlecht. Man muss sich nur mal HF technisch vorstellen was auf so engem Raum alles zusammengequetscht wird. Da ist Platz der entscheidende Faktor aber kein HF seitig sauberes Layout der Platine.

Folglich ist bei Smarthones, USB Sticks und allen Geräten wo es eng zugeht die Trennschärfe und Empfindlichkeit mau. Da geben dann Nachbarkanal Störungen und schlechte Feldstärke den geräten den Rest.

Da kommt man nur raus wenn man dafür sorgt das man eine saubere Kanalplanung hat mit mindestens 5 Kanälen Abstand, keine Störung von Nachbar WLANs, also auch hier 5 Kanäle Abstand. Und eine homogene Feldstärke die idealerweise niemals unter 70 dBm sinken sollte.

Diese simplen HF Binsenweisheiten sind vollkommen unabhängig von der verwendeten HW. Obwohl bei Billig HW auch immer die Radios gerade im HF Eingangsbereich schlecht designed sind.

In solchen WLAN herrscht immer ein Client basiertes Roaming !!

Sprich der Client selber entscheided wann er die Verbindung kappt und eine neue BSSID sucht. Hier machst du also einen entscheidenden Denkfehler.

-80 dBm ist aber auch schon die Untergrenze von Daten WLANs aber der es kritisch wird. Da endet man schon auf Connect Raten von 1 Mbit. Geht die Feldstärke noch weiter runter, also gegen -85 dBm und mehr sind Abrisse vorprogrammiert.

Was dann in solchen Bereichen noch geht oder nicht mehr geht ist dann in erheblichem Maße abhängig von der Trennschärfe und Empfindlichkeit eines WLAN Radios. In der Regel sind dann 1 Cip Geräte wie Smartphones usw. immer schlecht. Man muss sich nur mal HF technisch vorstellen was auf so engem Raum alles zusammengequetscht wird. Da ist Platz der entscheidende Faktor aber kein HF seitig sauberes Layout der Platine.

Folglich ist bei Smarthones, USB Sticks und allen Geräten wo es eng zugeht die Trennschärfe und Empfindlichkeit mau. Da geben dann Nachbarkanal Störungen und schlechte Feldstärke den geräten den Rest.

Da kommt man nur raus wenn man dafür sorgt das man eine saubere Kanalplanung hat mit mindestens 5 Kanälen Abstand, keine Störung von Nachbar WLANs, also auch hier 5 Kanäle Abstand. Und eine homogene Feldstärke die idealerweise niemals unter 70 dBm sinken sollte.

Diese simplen HF Binsenweisheiten sind vollkommen unabhängig von der verwendeten HW. Obwohl bei Billig HW auch immer die Radios gerade im HF Eingangsbereich schlecht designed sind.

Zitat von @aqui:

Dewr AP kappt niemals von sich aus die Verbindung.

Heim APs kappen also von sich aus niemals die Verbindung. Das lässt der WiFi Standard gar nicht zu !

Dewr AP kappt niemals von sich aus die Verbindung.

Heim APs kappen also von sich aus niemals die Verbindung. Das lässt der WiFi Standard gar nicht zu !

Ich würde dir dringend mal dazu raten die Kommentare der Leute hier vor dem Antworten gründlicher zu lesen! Denn der TO wollte in den letzten beiden Posts mit Access-Listen des WiFi Interfaces den Bereich einschränken in dem sich ein Device noch mit dem AP verbinden kann. Und genau das tun die AccessListen am Mikrotik, sobald ein Client unter eine gewisse Feldstärke fällt kappt der AP die Verbindung mit dem Client mit einem Deauth Paket! Das ist Fakt, deine Antwort stimmt also generell so nicht, denn das Trennen von Clients kann der AP hiermit sehr wohl forcieren, und ebenfalls Verhindern das sich ein Client erneut verbinden kann sofern er weiterhin ein schlechteres Signal wie angegeben hat.

Und genau dieses Thema war hier in den letzten beiden Posts von mir und dem TO die Rede.

Das ist unbestritten richtig und nichts Gegenteiliges wurde gesagt. Nur das der AP selber nie den Deauth Frame sendet sondern in Client Roaming basierten WLANs immer der Client. Kann man übrigens auch mit dem Wireshark wunderbar sehen wenn man so einen Abbruch mal provoziert und das mitsniffert. Da eben wie gesagt Client basiertes Roaming bei Billig APs gemacht wird. In der Beziehung stimmt dann deine Antwort so auch nicht.

Der AP forciert es nur wenn er selber aktives Roaming macht und Clients damit entsprechend steuert andere BSSIDs zu suchen. Deauth Frames können generell beide Seiten senden was nebenbei ein großer Schwachpunkt vom WiFi Protokoll ist, da es dann einfach missbraucht werden kann.

Mit einem 3 Euro ESP 8266 Miniboard kann man ein ganzes WLAN problemlos lahm legen. Siehe:

https://github.com/spacehuhn/esp8266_deauther

Wenn also genau, dann auch richtig.

Aber auch an Ostern nicht abschweifen sonst hagelt es wieder Ermahnung richtig zu lesen...

Also zurück zum eigentlichen Thema !

Der AP forciert es nur wenn er selber aktives Roaming macht und Clients damit entsprechend steuert andere BSSIDs zu suchen. Deauth Frames können generell beide Seiten senden was nebenbei ein großer Schwachpunkt vom WiFi Protokoll ist, da es dann einfach missbraucht werden kann.

Mit einem 3 Euro ESP 8266 Miniboard kann man ein ganzes WLAN problemlos lahm legen. Siehe:

https://github.com/spacehuhn/esp8266_deauther

Wenn also genau, dann auch richtig.

Aber auch an Ostern nicht abschweifen sonst hagelt es wieder Ermahnung richtig zu lesen...

Also zurück zum eigentlichen Thema !

Doch, genau das hast du, in einem Kontext der eben nicht zum Thema passte.

Mikrotik W-Lan - Wifi Probleme (Group Key Exchange Timeout)

Also erst selbst mal an die Nase fassen statt hier den Leuten Dinge zu erzählen die überhaupt nicht zum Thema passen.

Da scheint jemand so überzeugt von sich selbst das er glaubt noch nicht mal mehr die Posts der TOs lesen zu müssen, einfach nur zum schiessen kann man da nur noch sagen...sorry Thema verfehlt, setzen sechs.

Frohes Eier schaukeln noch 😂.

Nur das der AP selber nie den Deauth Frame sendet sondern in Client Roaming basierten WLANs immer der Client.

Es ging hier nicht ums Roaming!!Da eben wie gesagt Client basiertes Roaming bei Billig APs gemacht wird. In der Beziehung stimmt dann deine Antwort so auch nicht.

Nochmal, es ging hier nicht ums Roaming.Aber auch an Ostern nicht abschweifen sonst hagelt es wieder Ermahnung richtig zu lesen...

Genau, du schweifst hier nämlich vollkommen ab, Post des TO bitte sehr:Mikrotik W-Lan - Wifi Probleme (Group Key Exchange Timeout)

Also zurück zum eigentlichen Thema !

Genau das solltest du unbedingt beherzigen, du sprichst hier nämlich eigentlich von Dingen die überhaupt nicht zur Debatte standen.Also erst selbst mal an die Nase fassen statt hier den Leuten Dinge zu erzählen die überhaupt nicht zum Thema passen.

Da scheint jemand so überzeugt von sich selbst das er glaubt noch nicht mal mehr die Posts der TOs lesen zu müssen, einfach nur zum schiessen kann man da nur noch sagen...sorry Thema verfehlt, setzen sechs.

Frohes Eier schaukeln noch 😂.