Mikrotik Hex S Als VPN GW

Guten Morgen,

ich habe mir ein Mikrotik Hex S (https://www.amazon.de/gp/product/B07F7HDRKX/ref=ppx_yo_dt_b_asin_title_o ..) gekauft und wollte folgendes damit machen.

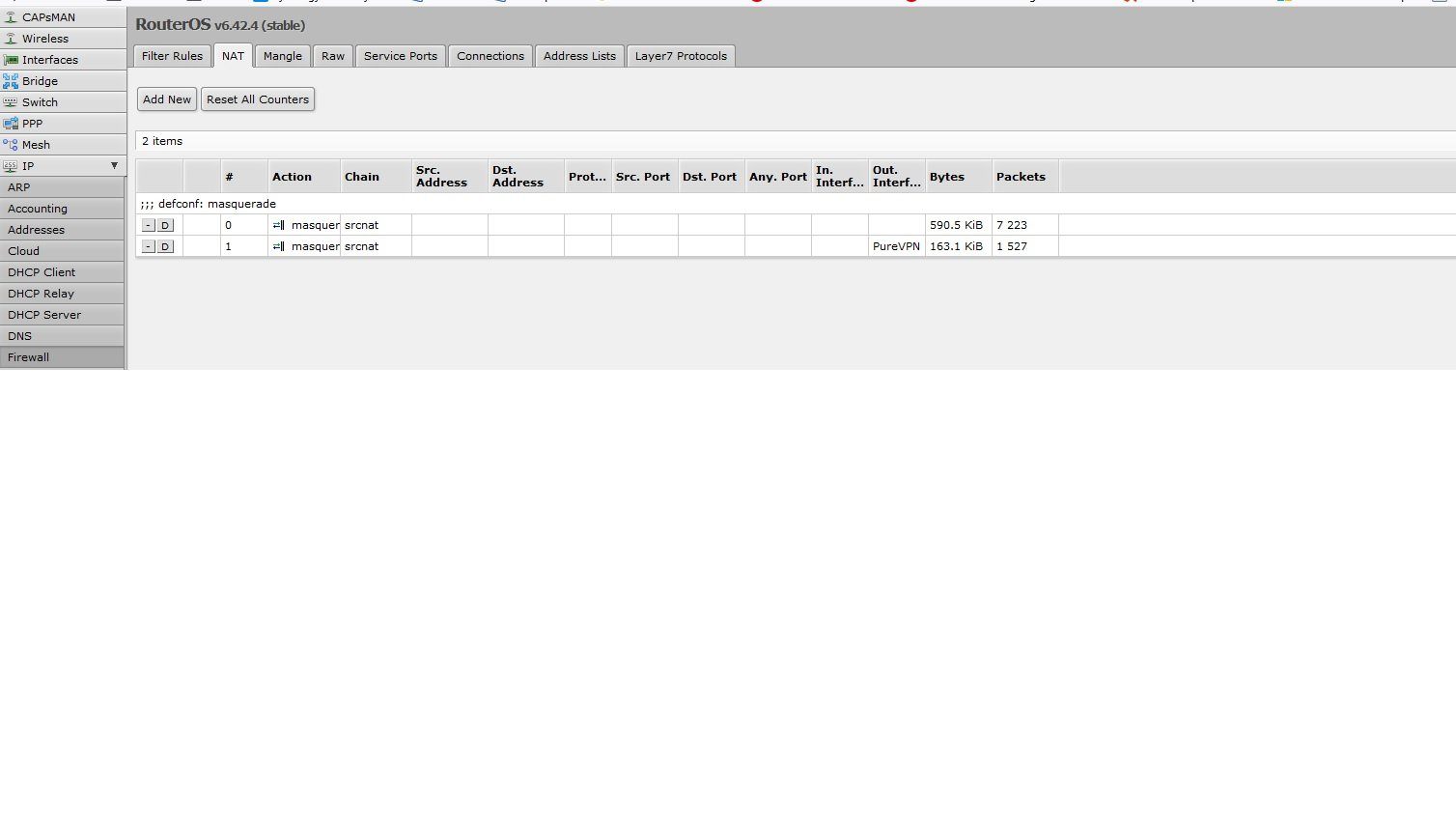

Der Port 1 ist der Port der zu meinem Netz mit Internetzugang über die Fritzbox 192.168.1.1-255 bereitstellt.

Der Port 2 ist ein zweites Netz mit der Ip 192.168.88.1-255

Nun möchte ich, dass Geräte mit der IP 192.168.88.2-254 über einen VPN Provider per SSTP VPN verbunden werden und nicht direkt ins Internet gehen dürfen. Alle aus dem Netz dürfen nur üner die VPN Verbindung ins Internet. Sollte diese einmal ausfallen soll der Internetzugang gesperrt sein.

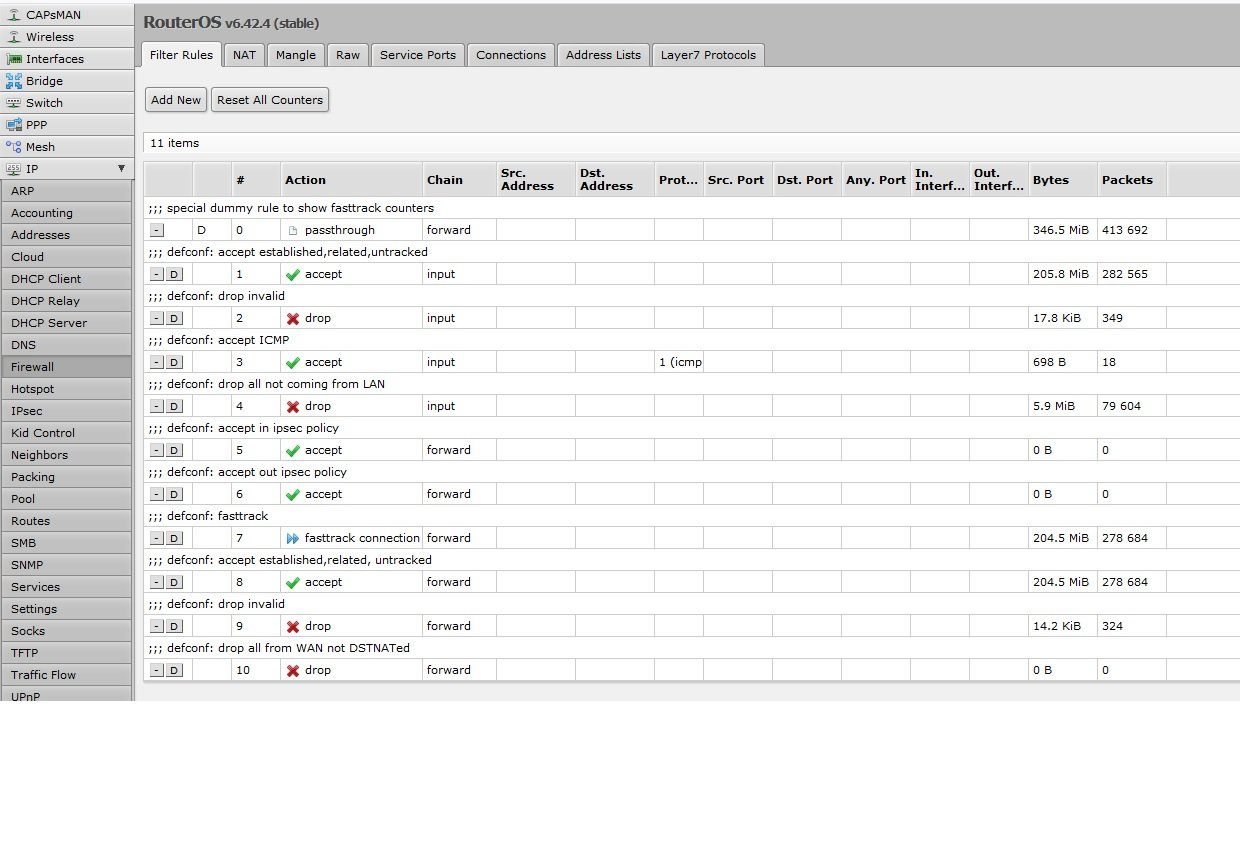

Dieses habe ich nach dieser Anleitung auch gemacht.

https://support.purevpn.com/article-categories/getting-started/router/mi ...

Bis ab den Punkt 17 habe ich auch alles so gemacht. Das ist dem DHCP habe ich mir noch erspart, da ich das mit der ip 10.10.10.10 noch nicht verstanden habe und ich die Ip´s Manuell vergebe.

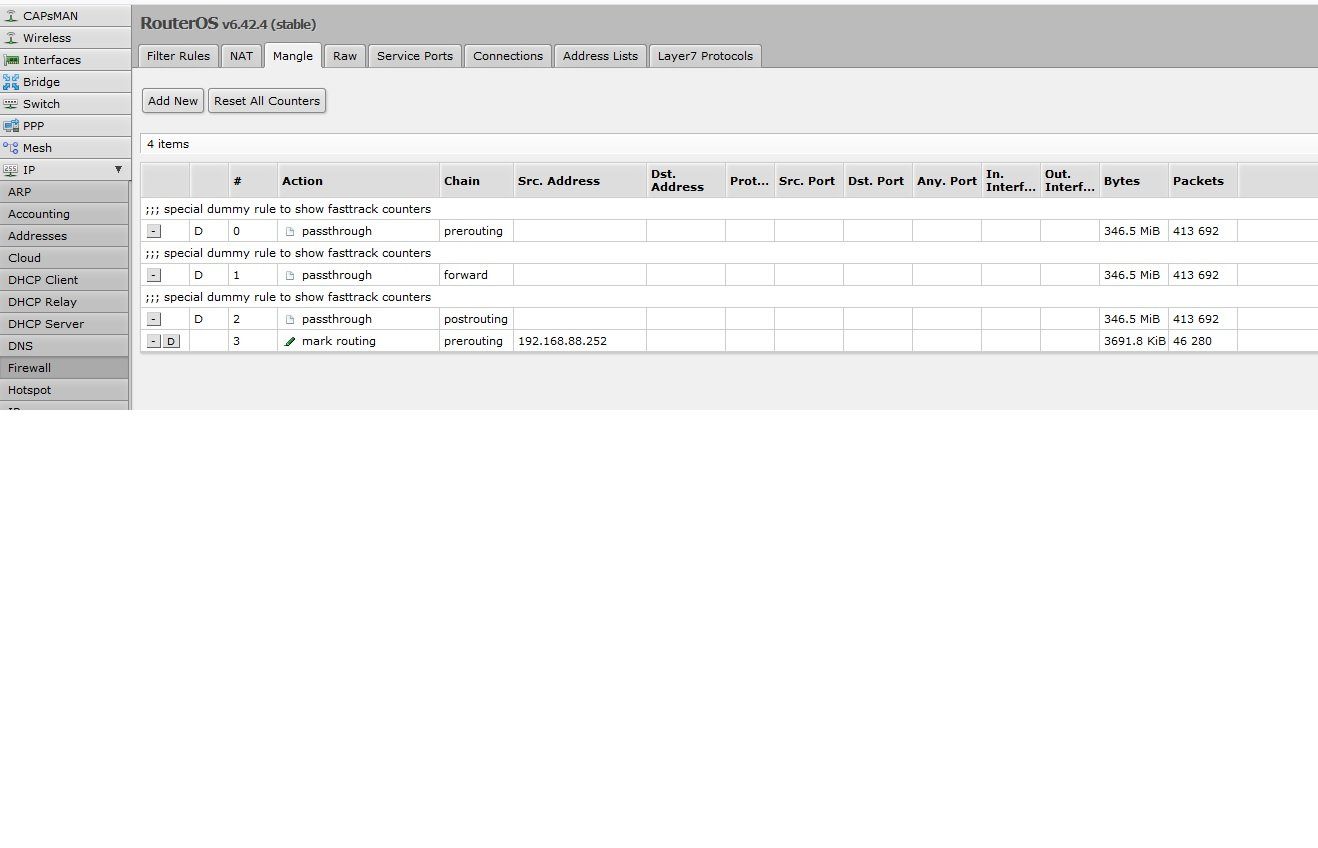

So nun habe ich meinem Test-PC die Adresse 192.168.88.252 gegeben und ich habe den ersten Test gemacht. Die Verbindung ist zwar da, aber bis sich eine Seite aufbaut dauert fast 10 sec und alles ist extrem behäbig. Bei einem Speed Test erreich ich nach langen warten zirka 10 Mbits. mit Meinem anderen PC auch per SSTP Vpn zirka 180 Mbits und ohne VPN 480 Mbits. Also am VPN Server und der Leitung liegt es nicht.

Ich denke Ich habe was falsch gemacht. Kann mir bitte einer helfen, dass vernünftig hin zu bekommen ?

ich habe mir ein Mikrotik Hex S (https://www.amazon.de/gp/product/B07F7HDRKX/ref=ppx_yo_dt_b_asin_title_o ..) gekauft und wollte folgendes damit machen.

Der Port 1 ist der Port der zu meinem Netz mit Internetzugang über die Fritzbox 192.168.1.1-255 bereitstellt.

Der Port 2 ist ein zweites Netz mit der Ip 192.168.88.1-255

Nun möchte ich, dass Geräte mit der IP 192.168.88.2-254 über einen VPN Provider per SSTP VPN verbunden werden und nicht direkt ins Internet gehen dürfen. Alle aus dem Netz dürfen nur üner die VPN Verbindung ins Internet. Sollte diese einmal ausfallen soll der Internetzugang gesperrt sein.

Dieses habe ich nach dieser Anleitung auch gemacht.

https://support.purevpn.com/article-categories/getting-started/router/mi ...

Bis ab den Punkt 17 habe ich auch alles so gemacht. Das ist dem DHCP habe ich mir noch erspart, da ich das mit der ip 10.10.10.10 noch nicht verstanden habe und ich die Ip´s Manuell vergebe.

So nun habe ich meinem Test-PC die Adresse 192.168.88.252 gegeben und ich habe den ersten Test gemacht. Die Verbindung ist zwar da, aber bis sich eine Seite aufbaut dauert fast 10 sec und alles ist extrem behäbig. Bei einem Speed Test erreich ich nach langen warten zirka 10 Mbits. mit Meinem anderen PC auch per SSTP Vpn zirka 180 Mbits und ohne VPN 480 Mbits. Also am VPN Server und der Leitung liegt es nicht.

Ich denke Ich habe was falsch gemacht. Kann mir bitte einer helfen, dass vernünftig hin zu bekommen ?

Please also mark the comments that contributed to the solution of the article

Content-Key: 432706

Url: https://administrator.de/contentid/432706

Printed on: April 20, 2024 at 14:04 o'clock

7 Comments

Latest comment

und alles ist extrem behäbig

Vermutlich hast du deine Tunnel MTU (und auch LAN MSS) nicht angepasst und der Router muss fragmentieren bis der Arzt kommt. Das das dann alles im 3ten Gang geht ist dann mehr als verständlich. Möglich aber auch das der VPN Provider schlicht und einfach überlastet ist oder das der eine mickrige Anbindung hat mit schlechter HW.Fazit: Passe die MTU an und dann klappt das auch.

https://kb.netgear.com/19863/Ping-Test-to-determine-Optimal-MTU-Size-on- ...

Zum Thema VPNs über öffentliche VPN Provider und deren Sicherheit und Vertraulichkeit muss man sicher nichts mehr kommentieren hier.

Mein MTU liegt bei 1500.

Das ist auch der Fehler !Denk mal bitte selber nach...!! Wie soll ein enkapsulierter IP Frame innerhalb eines VPN Pakets weiter mit 1500 Byte Ethernet MTU arbeiten können ?? Das ist technisch unmöglich ohne Fragmentierung.

Bei VPNs musst du die MTU immer anpassen im Tunnel um eine Fragmentierung zu verhindern.

Also bitte mal lesen und verstehen...!!

https://vpntester.de/anleitung/optimale-mtu-groesse-bestimmen/

WAS bitte sehr ist eine "echte" IP ?? Und ganz spannend: Was wäre denn eine unechte IP ??

Private RFC 1918 IPs https://de.wikipedia.org/wiki/Private_IP-Adresse werden im Internet nicht geroutet diese IPs "sieht" also niemand. Sie werden in eine öffentliche IP des Providers umgesetzt. Thema NAT....

Die Erreichbarkeit erreichst du mit Port Forwarding am NAT Port. Das muss dein VPN Provider aber supporten.

Generell ist sowas mit Vorsicht zu geniessen, denn der Provider kennt ja dein VPN Passwort. Damit bist du in dessen netz eindeutig identifizierbar und damit auch dein gesamter Traffic.

Schon aus dem Grund drücken sich gerade viele Schlapphüte an solchen öffentlichen VPN Tunnelendpunkten rum um da alles mögliche abzuschnorcheln. Und das der VPN Dienstleister Schlüssel vertraulcih behandelt davon ist mal genau NICHT auszugehen. Ganz besonders wenn er im nicht EU Ausland liegt wo andere Gesetze gelten.

Aber egal...muss ja jeder selber wissen.

Private RFC 1918 IPs https://de.wikipedia.org/wiki/Private_IP-Adresse werden im Internet nicht geroutet diese IPs "sieht" also niemand. Sie werden in eine öffentliche IP des Providers umgesetzt. Thema NAT....

Die Erreichbarkeit erreichst du mit Port Forwarding am NAT Port. Das muss dein VPN Provider aber supporten.

Generell ist sowas mit Vorsicht zu geniessen, denn der Provider kennt ja dein VPN Passwort. Damit bist du in dessen netz eindeutig identifizierbar und damit auch dein gesamter Traffic.

Schon aus dem Grund drücken sich gerade viele Schlapphüte an solchen öffentlichen VPN Tunnelendpunkten rum um da alles mögliche abzuschnorcheln. Und das der VPN Dienstleister Schlüssel vertraulcih behandelt davon ist mal genau NICHT auszugehen. Ganz besonders wenn er im nicht EU Ausland liegt wo andere Gesetze gelten.

Aber egal...muss ja jeder selber wissen.