LAN-to-LAN VPN (Draytec Vigor 2960, Fritzbox 7590)

Hallo,

ich möchte beide obigen Geräte/Netze miteinander verbinden.

Bei beiden funktioniert prinzipiell erstmal jeweils unabhängig voneinander die Einwahl von Clienten und dann der Zugriff auf lokale Ressourcen.

Bei der Fritzbox gibt es nur ein LAN-Netz "192.168.0.0".

Beim Draytec ist das LAN "172.16.0.0", sich per VPN einwählende Clients landen im IP-Bereich "10.10.10.0".

Es gelingt mir zumindest schonmal, einen VPN-Tunnel aufzubauen, allerdings noch kein Zugriff auf die jeweiligen lokalen Ressourcen.

Das gelingt ohne auf dem Draytec ein extra VPN-Profil zu definieren, nur Fritzbox-seitigen Einstellungen. (Profil folgt gleich)

Zunächst meine Hauptfragen sind:

- Muss ich bei der "LAN-zu-LAN"-Verbunding auf dem Draytec ebenfalls das "10.10.10.0"er IP-Netz ansprechen, oder direkt das "172.16.0.0"er?

- Sind extra Routen zu definieren, oder müssen die lokalen Ressourcen eigtl. so direkt erreichbar sein, z.B. indem ich im Browser im Netz des Draytec einfach die IP der NAS hinter der Fritzbox eingebe?

- Wo/Wie muss ich bei beiden eventuell einstellen, das nur im Bedarfsfall die Route genutzt wird? Oder ist das nicht nötig? (Bei den Client-Verbindungen scheint es automatisch so zu sein.)

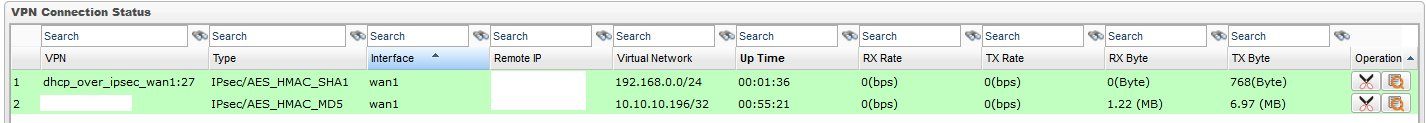

Was mir die Fritzbox anzeigt:

Was mir der Draytec anzeigt (Ist das so korrekt, das in dem Fall nicht wie bei dem Client in Zeile zwei das Fritzbox-IP-Netz statt dem 10er VPN-IP-Bereich angezeigt wird?):

Die Konfigurationsdatei der Fritzbox:

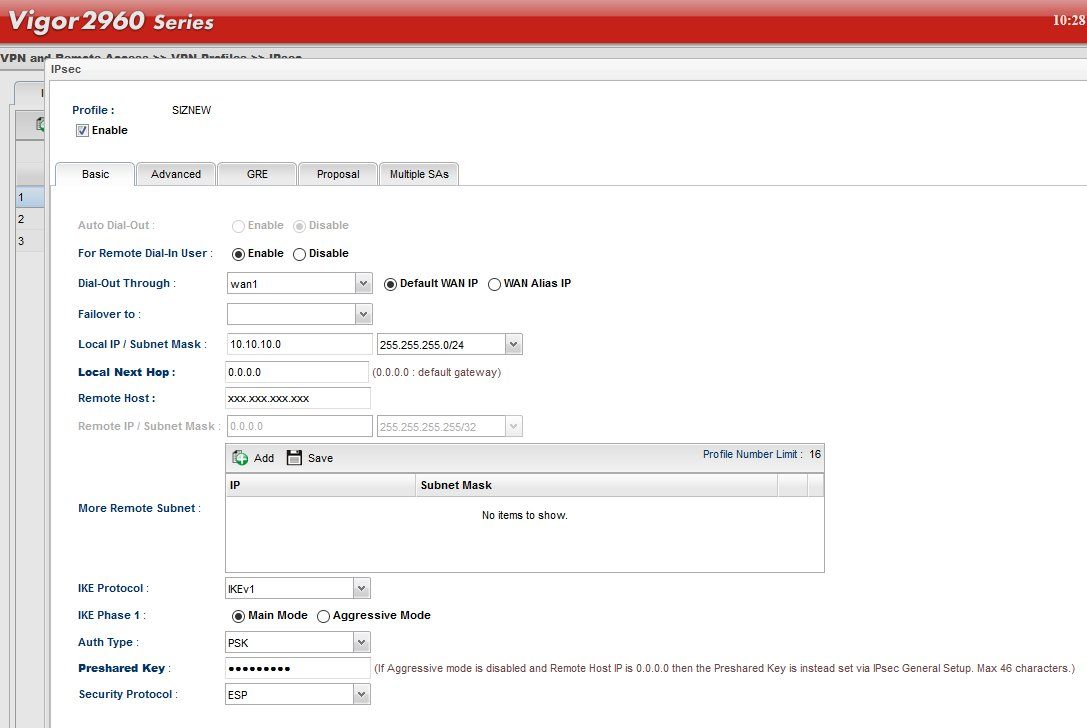

Und hier die Konfiguration des Draytec noch:

ich möchte beide obigen Geräte/Netze miteinander verbinden.

Bei beiden funktioniert prinzipiell erstmal jeweils unabhängig voneinander die Einwahl von Clienten und dann der Zugriff auf lokale Ressourcen.

Bei der Fritzbox gibt es nur ein LAN-Netz "192.168.0.0".

Beim Draytec ist das LAN "172.16.0.0", sich per VPN einwählende Clients landen im IP-Bereich "10.10.10.0".

Es gelingt mir zumindest schonmal, einen VPN-Tunnel aufzubauen, allerdings noch kein Zugriff auf die jeweiligen lokalen Ressourcen.

Das gelingt ohne auf dem Draytec ein extra VPN-Profil zu definieren, nur Fritzbox-seitigen Einstellungen. (Profil folgt gleich)

Zunächst meine Hauptfragen sind:

- Muss ich bei der "LAN-zu-LAN"-Verbunding auf dem Draytec ebenfalls das "10.10.10.0"er IP-Netz ansprechen, oder direkt das "172.16.0.0"er?

- Sind extra Routen zu definieren, oder müssen die lokalen Ressourcen eigtl. so direkt erreichbar sein, z.B. indem ich im Browser im Netz des Draytec einfach die IP der NAS hinter der Fritzbox eingebe?

- Wo/Wie muss ich bei beiden eventuell einstellen, das nur im Bedarfsfall die Route genutzt wird? Oder ist das nicht nötig? (Bei den Client-Verbindungen scheint es automatisch so zu sein.)

Was mir die Fritzbox anzeigt:

Was mir der Draytec anzeigt (Ist das so korrekt, das in dem Fall nicht wie bei dem Client in Zeile zwei das Fritzbox-IP-Netz statt dem 10er VPN-IP-Bereich angezeigt wird?):

Die Konfigurationsdatei der Fritzbox:

vpncfg {

connections {

enabled = yes;

conn_type = conntype_lan;

name = "Verbindung1";

always_renew = yes;

reject_not_encrypted = no;

dont_filter_netbios = no;

localip = 0.0.0.0;

local_virtualip = 192.168.0.201;

remoteip = 0.0.0.0.;

remote_virtualip = 10.10.10.201;

remotehostname = "xx.xx.xx.xx";

localid {

fqdn = xxxfritz.net;

}

remoteid {

ipaddr = xx.xx.xx.xx;

}

mode = phase1_mode_idp;

phase1ss = "all/all/all";

keytype = connkeytype_pre_shared;

key = "xxxxxx";

cert_do_server_auth = no;

use_nat_t = yes;

use_cfgmode = no;

phase2localid {

ipnet {

ipaddr = 192.168.0.0;

mask = 255.255.255.0;

}

}

phase2remoteid {

ipnet {

ipaddr = 10.10.10.0;

mask = 255.255.255.0;

}

}

phase2ss = "esp-all-all/ah-all/comp-all/pfs";

accesslist =

"permit ip 10.10.10.0 255.255.255.0 10.10.10.201 255.255.255.0",

"permit ip any 10.10.10.201 255.255.255.0";

}

ike_forward_rules = "udp 0.0.0.0:500 0.0.0.0:500",

"udp 0.0.0.0:4500 0.0.0.0:4500";

}

// EOFUnd hier die Konfiguration des Draytec noch:

Please also mark the comments that contributed to the solution of the article

Content-Key: 437257

Url: https://administrator.de/contentid/437257

Printed on: April 25, 2024 at 07:04 o'clock

14 Comments

Latest comment

Hi,

meinst du mit Lan-Lan-VPN einen Site 2 Site VPN? Bauen die Geräte untereinander die VPN Verbindung auf, oder bauen deine Clients die VPN Verbindung auf und zu welchen Gerät dann?

Je nach Gerät müssen die Routen der entfernten Netze bekannt gemacht werden, oder das System trägt diese selbst für dich ein. Ebenso müssen passende Firewallregeln vorhanden sein.

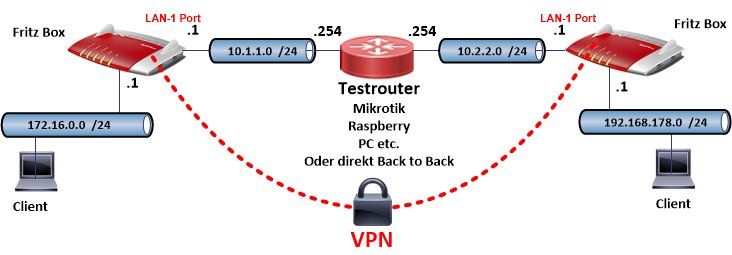

Wie genau sind deine beiden Router miteinander verbunden?

Gruß,

Thomas

meinst du mit Lan-Lan-VPN einen Site 2 Site VPN? Bauen die Geräte untereinander die VPN Verbindung auf, oder bauen deine Clients die VPN Verbindung auf und zu welchen Gerät dann?

Je nach Gerät müssen die Routen der entfernten Netze bekannt gemacht werden, oder das System trägt diese selbst für dich ein. Ebenso müssen passende Firewallregeln vorhanden sein.

Wie genau sind deine beiden Router miteinander verbunden?

Gruß,

Thomas

Hey,

1. Das ist ok, für den S2S Bereich nicht von Bedeutung.

2. Schau für die jeweiligen Geräte in eine Anleitung zum Einrichten der S2S Verbindung. Bei der Einrichtung muss man wissen, wo ist mein Ziel (meistens Gegenstelle genannt, entspricht der WAN IP des anderen Geräts) und auf welches lokale Netz möchte ich dort zugreifen (das LAN des anderen Geräts). Routing und Firewallregeln erzeugen die Geräte dann vielleicht automatisch, vielleicht auch nicht. Firewall und statisches Routing sind da die Stichpunkte.

In der Fritte würdest du dann als statische Route das LAN 172.16.0.0 hinterlegen und das Gateway dafür ist der S2S VPN. Dann weiß dir F-Box, dass das Draytek LAN über den VPN erreichbar ist und leitet die Anfragen durch den Tunnel. Auf dem Draytek machst du es mit dem LAN der Fritzbox genauso.

Ich kenne die Konfiguration der Geräte nicht, deshalb kann ich es nicht für die Geräte beschreiben.

Gruß,

Thomas

1. Das ist ok, für den S2S Bereich nicht von Bedeutung.

2. Schau für die jeweiligen Geräte in eine Anleitung zum Einrichten der S2S Verbindung. Bei der Einrichtung muss man wissen, wo ist mein Ziel (meistens Gegenstelle genannt, entspricht der WAN IP des anderen Geräts) und auf welches lokale Netz möchte ich dort zugreifen (das LAN des anderen Geräts). Routing und Firewallregeln erzeugen die Geräte dann vielleicht automatisch, vielleicht auch nicht. Firewall und statisches Routing sind da die Stichpunkte.

In der Fritte würdest du dann als statische Route das LAN 172.16.0.0 hinterlegen und das Gateway dafür ist der S2S VPN. Dann weiß dir F-Box, dass das Draytek LAN über den VPN erreichbar ist und leitet die Anfragen durch den Tunnel. Auf dem Draytek machst du es mit dem LAN der Fritzbox genauso.

Ich kenne die Konfiguration der Geräte nicht, deshalb kann ich es nicht für die Geräte beschreiben.

Gruß,

Thomas

allerdings noch kein Zugriff auf die jeweiligen lokalen Ressourcen.

An die lokalen Firewalls dieser "Resourcen" hast du gedacht ?? Das musst du da zwingend customizen, denn Fremdnetze als Absender IPs und auch ICMP (Ping) werden generell immer blockiert.Sind extra Routen zu definieren

Nein ! IPsec teilt das über die SAs jeweils der gegenüberliegenden Seite mit. Du musst das ja auch entsprechend konfigurieren da mit Source und Remote Netzwerk.Wo/Wie muss ich bei beiden eventuell einstellen, das nur im Bedarfsfall die Route genutzt wird?

Nirgendwo. Die Route wird beim IPsec Tunnelaufabu automatisch gesetzt über die Phase 2 SAs.Was auffällt ist das deinen Access Listen syntatischer Unsinn sind. Siehst du schon hier:

permit ip 10.10.10.0 255.255.255.0 10.10.10.201 255.255.255.0

Erlaubt alles mit der Absender IP 10.10.10.x (also das 10.10.10.0er /24 Netz) auf das Ziel...und dann wirds völlig wirr...hier gibst du eine Host IP an im gleichen Netz des Absenders was in sich schonmal Blödsinn ist und toppst das ganze dann noch indem du einer Host IP ! eine 24 Bit Maske vergibst obwohl sie normal immer eine /32 hat.

Zu "permit ip any 10.10.10.201 255.255.255.0" muss man dann sicher nichts mehr kommentieren..gleicher Unsinn.

In diese ACLs kommen immer das lokale Absender Netz und das Remote Zielnetz ! Also bei dir dann sowas wie "permit ip 192.168.0.0 255.255.255.0 172.16.0.0 255.255.255.0"

Das sind ja Absender und Ziel die durch den VPN Tunnel müssen und niemals das was du da verzapft hast. Siehe auch hier:

https://avm.de/service/vpn/praxis-tipps/vpn-verbindung-zwischen-zwei-fri ...

Das ist also alle ziemlicher Murks und Quatsch und sicher die Hauptursache warum es nicht klappt....

Da solltest du also logisch nochmal etwas nachdenken über die Listen. So wie oben sind die ziemlicher Unsinn.

Was sagt denn ein Traceroute ? (tracert -n bei Winblows)

Kannst du jeweils das gegenüberligende LAN Interface des Routers pingen. Das müsste immer gehen, denn dort gibt es kein Blocking wie an Endgeräten.

Das muss in jedem Falle klappen, denn das zeigt das das VPN dann wirklich funktioniert.

Draytek und AVM haben ja auch genügend Anleitungen die dokumentieren das es fehlerfrei klappt:

https://www.draytek.de/VPN-Draytek-Vigor-Router-zu-Fritzbox.html

https://www.draytek.de/VPN-Draytek-2960-3900-und-Fritzbox-6490.html

Fritzbox und Draytek Vigor 2820 im Verbund - Fritzbox nicht erreichbar

Kannst du jeweils das gegenüberligende LAN Interface des Routers pingen. Das müsste immer gehen, denn dort gibt es kein Blocking wie an Endgeräten.

Das muss in jedem Falle klappen, denn das zeigt das das VPN dann wirklich funktioniert.

Draytek und AVM haben ja auch genügend Anleitungen die dokumentieren das es fehlerfrei klappt:

https://www.draytek.de/VPN-Draytek-Vigor-Router-zu-Fritzbox.html

https://www.draytek.de/VPN-Draytek-2960-3900-und-Fritzbox-6490.html

Fritzbox und Draytek Vigor 2820 im Verbund - Fritzbox nicht erreichbar

benötigt die Fritzbox zwingend einen DDNS-Server an der Gegenseite,

Nein, das ist Quatsch. Vergiss dass.Natürlich kannst du auch die nackte IP Adresse dort verwenden. DynDNS hat ja per se erstmal gar nichts mit VPNs zu tun.

Das Problem ist ja nur das bei xDSL Providern die IP Adresse nach x Stunden wechselt durch die Zwangstrennung. Meist im 24 Stunden Rhytmus aber es sind auch mal 48 oder mehr.

Temporär kannst du also ohne Probleme auch die nackte Provider IP verwenden für den VPN Test.

Die Konfiguration der Fritzbox habe ich nochmal aktualisiert:

Die Konfig ist weiterhin falsch !! Immer noch stimmt die Access Liste nicht die den für den VPN Tunnel relevanten IP Traffic klassifiziert !!Die Syntax wäre so richtig:

accesslist = "permit ip <Netz hinter FritzBox> <zugeh. Netzmaske> <Netz hinter Draytek> <zugeh. Netzmaske>";

In deinem Fall dann bei:

Lokales LAN FritzBox: 192.168.0.0, Maske: 255.255.255.0

Lokales LAN Draytek: 172.16.0.0, Maske: 255.255.255.0

müsste die ACL logischerweise so dann richtig lauten:

"accesslist = permit ip 192.168.0.0 255.255.255.0 172.16.0.0 255.255.255.0";

Deine Liste die nur "permit ip any 172.16.0.0 255.255.0.0"; ist entsprechend falsch denn damit kannst du ja keinesfalls den Traffic klassifizieren der durch den Tunnel soll. Entsprechend kann das VPN also auch nicht funktionieren.

Vermutlich stimmt auch der 16 Bit Prefix auf der 172.16.0.0er Seite nicht. Ist aber jetzt mal geraten ?!

Einen 16 Bit Prefix (255.255.0.0er Maske) vergibt ja kein normal denkender IT Mensch, denn 65.534 Endgeräte zu Adressieren in einem IP Netz ist eh völliger Blödsinn.

Fazit: ACL und Subnetzmasken weiterhin völlig falsch auf der FB.

Halte dich doch bitte genau an die Beispiel_Vorgaben !! Man achte hier auf die Konfig "Remotes Netzwerk" ! Damit funktioniert es doch fehlerfrei !

Wie bereits gesagt bei aktivem Tunnel muss ein Ping der jeweiligen Router LAN Adressen fehlerlos möglich sein.

Deine IPsec Credentials stimmen zwar so das der Tunnel zustande kommt aber da deine VPN ACL in der FB nicht stimmt kann die nicht entscheiden welchen Traffic sie in den Tunnel routen soll.

Wenn du dann einen Ping z.B. auf das Draytek LAN Interface 172.16.0.1 absendest kommt ein IP ICMP Paket mit der Absender IP 192.168.0.100 (z.B. PC) und Ziel IP 172.16.0.1 an der FB an.

Da das nicht passt mit der VPN ACL schickt die FB das zum Provider ins Nirwana. Logisch also das es nicht klappt mit deiner falschen ACL.

Einfach mal etwas nachdenken...!

Ich habe übers WE noch viele Varianten mit Anleitungen "Fritzbox zu Fritzbox" ohne VPN-Konfig getestet,

Sorry, aber WIE meinst du das ??Hast du die FrutzBoxen dan über den LAN1 Port back to back also mit einem direkten Link vernetzt um das zu testen ??

Das wäre dann auch vollkommen logische das es ohne VPN dann nix wird mit dem Ping !

Überlege mal selber !!

An beiden FritzBoxen ist dann die NAT Firewall aktiv am WAN (LAN1) Port an der bleiben doch eigehende ICMP Pakete sofort hängen und werden gefiltert.

Abgesehen davon tauchen die lokalen LANs ja niemals auf so das ein Routing (und damit auch Ping) technisch vollkommen unmöglich sind ohne VPN !

Wenn, dann musst du das also mit VPN testen !! Nur das macht Sinn. Das VPN kannst du dir vorstellen wie eine Standleitung also einen direkten Draht am Router der beide lokalen LANs dann kennt und zwischen ihnen routet.

Ich hab das schon vbor Monaten mal ändern wollen, aber das führte jedes Mal dazu, das ich den Router auf Werkseinstellungen resetten musste...

Warum das denn ???Das bekommt doch jeder Azubi im ersten Lehrjahr hin. Sorry, aber das ist ja nun ein Kinderspiel !!

Klar wenn du die IP Adresse am LAN Port änderst und auf "OK" im GUI klickst ist die Änderung ja sofort aktiv und dein PC mit dem du das dann gemacht hast sofort abgehängt.

Logisch, denn wenn du den Router auf 172.16.0.1 mit 255.255.255.0 gesetzt hast ist der in einem anderen IP Netz als der Konfig PC. Der hat damit keine Verbindung mehr.

Zu erwartendes Verhalten also.

Da setzt du den Konfig PC dann statisch auf eine feste IP in dem Bereich also z.B. 172.16.0.100 255.255.255.0 und verbindest dich dann wieder neu per Browser aufs Setup GUI des Routers.

Dann konfigurierst du dessen DHCP Server neu der ja noch nicht angepasst ist auf das neue IP Netz und setzt den Pool. Fertisch !

Das machen Millionen von FritzBox Benutzern täglich weltweit. Und du willst uns in einem Administrator Forum erklären das das nicht geht... Sorry aber das ist unglaubwürdig.

Genau so das Thema mit dem VPN.

Das ist einen millionenfache Standardkonfig in den FritzBoxen die Millionen von Usern täglich nutzen. Auch Laien bekommen sowas mit 2-3 Mausklicks in der FritzBox zum Fliegen um Oma Gretes Netzwerk mit ihrem eigenen zu verbinden und bei dir soll das nicht klappen ??

Sorry für die harten Worte aber irgendwie drängt sich der verdacht auf das das ein PEBKAC Problem ist nicht aber eins der Hardware oder des Netzwerkes ?!

Muss ich in der VPN-Konfig beiden Geräten eine IP im Netz des anderen Routers zuweisen?

Nein !Das einzige was du machen musst ist immer das remote Netzwerk angeben. Logisch, denn das muss der Router ja erkennen, damit er den Traffic klassifizieren kann der in den den VPN Tunnel muss. Auf jedem der beteiligten Router steht also immer das jeweils remote Netzwerk in der Konfig. Das eigene kennt er ja da es direkt an ihm angeschlossen ist im LAN.

es dürfen keine manuell gesetzten Routen in die anderen Netze definiert sein.

Ja, das ist auch richtig. Müssen ja auch nicht, denn du hast ja dort keine weiteren IP LAN Segmente sondern jeweils nur die lokalen LANs an den VPN Routern.Wenn du weitere IP Segmente hast hinter den Routern, dann musst du natürlich statische Routen definieren. Dann gilt das hier:

https://avm.de/service/vpn/praxis-tipps/ueber-vpn-verbindung-zwischen-zw ...

Ist das bei dir nicht der Fall entfällt das logischerweise.

Aber mal allgemein gefragt: müssen dort SAs stehen?

Nein, die werden beim Tunnelaufbau automatisch erzeugt. In der Regel muss man da nichts konfigurieren, geht alles automatisch.Setz dir doch ein sehr einfaches Testnetz auf wo du das alles mal ganz in Ruhe ausprobieren kannst

Besagt das nichtmal die Phase 1 hochkommt beim VPN. Da ist also generell was faul. Entweder ist es die Konfig selber oder IPs und oder Passwörter stimmen nicht. Kann alles sein. Ohne Konfig oder Screenshots können aber auch wir nur im freien Fall raten.

Möglich auch das beide oder eine Seite mit einem DS-Lite Provider und/oder CGN arbeitet. Damit ist eine VPN Verbindung dann generell nicht möglich. (Jedenfalls nicht mit dem FritzBox IPsec)

Unverständlich warum die FB das VPN dann als aktiv anzeigt, das ist de facto falsch wenn schon gleich beim Tunnelaufbau die Phase 1 scheitert im IPsec.

Hast du auf den FBs die jeweils aktuellste Firmware eingespielt ?!

Möglich auch das beide oder eine Seite mit einem DS-Lite Provider und/oder CGN arbeitet. Damit ist eine VPN Verbindung dann generell nicht möglich. (Jedenfalls nicht mit dem FritzBox IPsec)

Unverständlich warum die FB das VPN dann als aktiv anzeigt, das ist de facto falsch wenn schon gleich beim Tunnelaufbau die Phase 1 scheitert im IPsec.

Hast du auf den FBs die jeweils aktuellste Firmware eingespielt ?!