LAN 2 LAN VPN Softether

Hallo,

ich hoffe hier kann mir jemand helfen.

Es geht um ein relativ einfaches Szenario, welches mich seit Tagen nicht in Ruhe lässt. Ich möchte "nur" mein heimisches Netzwerk mit dem eines Kollegen verbinden. Ich bezeichne es mal als LAN1 und LAN2. aus meinem LAN sollen diverse Clients Zugriff auf alle Clients in LAN2 bekommen.

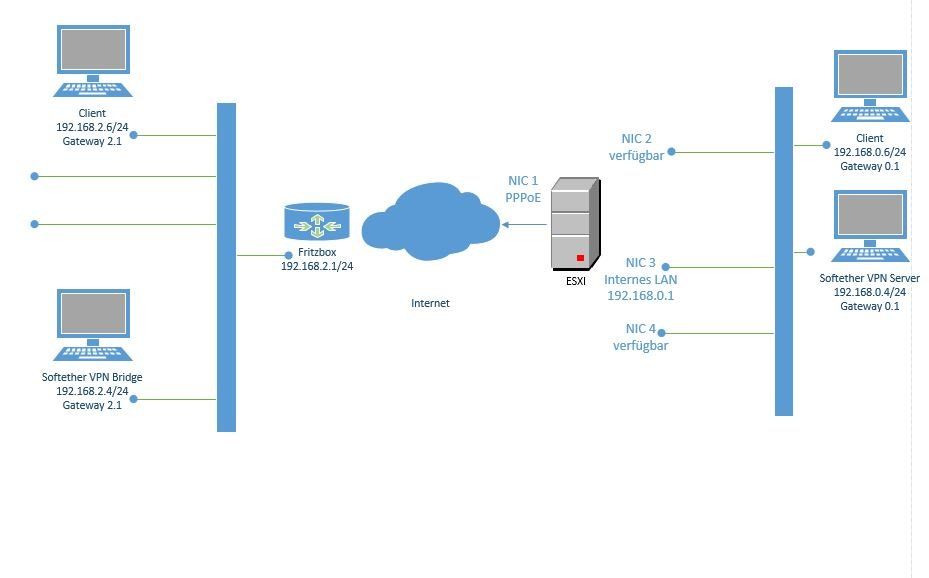

LAN1 besteht aus einem Modem an dem ein ESXI Server direkt angeschlossen ist per NIC1 und mittels PPPoE die Verbindung aufbaut.

Als Router/Firewall ist OPNSense installiert und NIC1 ist als WAN-Port zugeordnet. Zudem ist NIC2 in OPNSense als LAN deklariert.

Softether VPN Server ist auf einem Win10 Rechner installiert.

LAN2 ist ein einfaches Netzwerk hinter einer Fritzbox und Softether ist als Bridge Installation auf einem Win10 Rechner installiert.

Das ganze sieht in etwas so aus:

Ich hab mittels Cascade Connection auch Verbindung vom Softether Server in LAN1 auf die Clients in LAN2 und umgekehrt. Firewall und NAT etc sollten somit passen.

Nun scheitere ich aber daran, die Clients im LAN2 für andere Clients im LAN1 verfügbar zu machen.

Ich habe es mittels statischer Routen probiert und es gibt einen Layer 3 Switch in Softether, dessen Funktion und Einrichtung ich aber nicht ganz verstehe und mittlerweile ist das Netz völlig kaputt konfiguriert, sodass ich alles wieder zurück gesetzt habe und derzeit "nur" die Cascade steht von Softether VPN Server (LAN1) zur Softether Bridge (LAN2).

Bevor ich jetzt alle Varianten aufzähle, die nicht funktioniert haben - wer kann mir hier eine kurze Erläuterung geben, wie ich entweder den Layer 3 Switch nutze ODER wo ich welche statischen Routen eintragen muss. Es stehen noch zwei Netzwerkkarten zur Verfügung, die ich dem Softether Server zur Verfügung stellen könnte. Client in LAN2 hat leider nur eine Netzwerkkarte.

ich hoffe hier kann mir jemand helfen.

Es geht um ein relativ einfaches Szenario, welches mich seit Tagen nicht in Ruhe lässt. Ich möchte "nur" mein heimisches Netzwerk mit dem eines Kollegen verbinden. Ich bezeichne es mal als LAN1 und LAN2. aus meinem LAN sollen diverse Clients Zugriff auf alle Clients in LAN2 bekommen.

LAN1 besteht aus einem Modem an dem ein ESXI Server direkt angeschlossen ist per NIC1 und mittels PPPoE die Verbindung aufbaut.

Als Router/Firewall ist OPNSense installiert und NIC1 ist als WAN-Port zugeordnet. Zudem ist NIC2 in OPNSense als LAN deklariert.

Softether VPN Server ist auf einem Win10 Rechner installiert.

LAN2 ist ein einfaches Netzwerk hinter einer Fritzbox und Softether ist als Bridge Installation auf einem Win10 Rechner installiert.

Das ganze sieht in etwas so aus:

Ich hab mittels Cascade Connection auch Verbindung vom Softether Server in LAN1 auf die Clients in LAN2 und umgekehrt. Firewall und NAT etc sollten somit passen.

Nun scheitere ich aber daran, die Clients im LAN2 für andere Clients im LAN1 verfügbar zu machen.

Ich habe es mittels statischer Routen probiert und es gibt einen Layer 3 Switch in Softether, dessen Funktion und Einrichtung ich aber nicht ganz verstehe und mittlerweile ist das Netz völlig kaputt konfiguriert, sodass ich alles wieder zurück gesetzt habe und derzeit "nur" die Cascade steht von Softether VPN Server (LAN1) zur Softether Bridge (LAN2).

Bevor ich jetzt alle Varianten aufzähle, die nicht funktioniert haben - wer kann mir hier eine kurze Erläuterung geben, wie ich entweder den Layer 3 Switch nutze ODER wo ich welche statischen Routen eintragen muss. Es stehen noch zwei Netzwerkkarten zur Verfügung, die ich dem Softether Server zur Verfügung stellen könnte. Client in LAN2 hat leider nur eine Netzwerkkarte.

Please also mark the comments that contributed to the solution of the article

Content-Key: 494956

Url: https://administrator.de/contentid/494956

Printed on: April 19, 2024 at 23:04 o'clock

17 Comments

Latest comment

Eigentlich eine simple Lachnummer, das hiesige Forum hat zig Tutorials für so eine simple Anwendung.

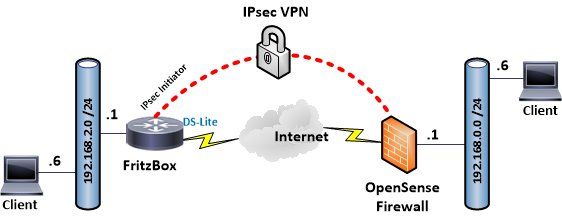

Basis ist das IPsec VPN Protokoll mit IKEv1 weil die FritzBox das supportet und es somit vorgibt, da dies ja ein Part deines VPN Tunnel darstellt.

Beispiele einer heterogenen IPsec VPN LAN zu LAN Vernetzung mit IPsec findest du hier:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Im Grunde also ein simpler Vorgang.

Dein Gegenpart zur FritzBox ist eine OpenSense. Deren IPsec Konfig ist vollkommen identisch zur im Tutorial beschriebenen pfSense. Du bräuchtest also eigentlich nur abschreiben

Was irgendwie völlig wirr und unverständlich ist ist die Softether Geschichte ?? Wozu das ?? Die Opensense kann doch IPsec und würde mt der FritzBox in 2 Minuten ein lauffähiges VPN zum Fliegen bringen. Warum also noch das eigentlich überflüssige Softether ?? Ist irgendwie völlig unverständlich und macht das Design völlig unübersichtlich und schwer veständlich.

Wenn du dennoch an diesem etwas kranken Konstrukt festhalten willst musst du bedenken das das OS wo Softether rennt zwingend ein aktives IPv4 Forwarding machen muss (Routing). Egal ob Linux oder Winblows, im Default ist es bei beiden immer deaktiviert.

Statische Routen müssen bei IPsec NICHT eingetragen werden, denn über die Phase 2 SAs machen sich die VPN Tunnelenden die jewels lokalen IP Netze selber dynamisch bekannt. Da noch sinnfreie Routen rüberzulegen macht also keinen Sinn und ist eher kontraproduktiv.

Fazit: Du solltest erstmal dein etwas verschwurbeltes Netzwerk Design nochmals gründlich überdenken und neu ordnen.

Die hiesigen VPN Tutorial helfen dir dabei.

Basis ist das IPsec VPN Protokoll mit IKEv1 weil die FritzBox das supportet und es somit vorgibt, da dies ja ein Part deines VPN Tunnel darstellt.

Beispiele einer heterogenen IPsec VPN LAN zu LAN Vernetzung mit IPsec findest du hier:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Im Grunde also ein simpler Vorgang.

Dein Gegenpart zur FritzBox ist eine OpenSense. Deren IPsec Konfig ist vollkommen identisch zur im Tutorial beschriebenen pfSense. Du bräuchtest also eigentlich nur abschreiben

Was irgendwie völlig wirr und unverständlich ist ist die Softether Geschichte ?? Wozu das ?? Die Opensense kann doch IPsec und würde mt der FritzBox in 2 Minuten ein lauffähiges VPN zum Fliegen bringen. Warum also noch das eigentlich überflüssige Softether ?? Ist irgendwie völlig unverständlich und macht das Design völlig unübersichtlich und schwer veständlich.

Wenn du dennoch an diesem etwas kranken Konstrukt festhalten willst musst du bedenken das das OS wo Softether rennt zwingend ein aktives IPv4 Forwarding machen muss (Routing). Egal ob Linux oder Winblows, im Default ist es bei beiden immer deaktiviert.

Statische Routen müssen bei IPsec NICHT eingetragen werden, denn über die Phase 2 SAs machen sich die VPN Tunnelenden die jewels lokalen IP Netze selber dynamisch bekannt. Da noch sinnfreie Routen rüberzulegen macht also keinen Sinn und ist eher kontraproduktiv.

Fazit: Du solltest erstmal dein etwas verschwurbeltes Netzwerk Design nochmals gründlich überdenken und neu ordnen.

Die hiesigen VPN Tutorial helfen dir dabei.

Dann muss die DS-Lite Gegenseite zwingend der Call Initiator sein bei IPsec. Diese Seite muss also zwingend den VPN Tunnelaufbau initiieren. Andersrum ist es technisch unmöglich überhaupt eine VPN Verbindung zu etablieren. DS-Lite Anschlüsse lassen das Prinzipien bedingt nicht zu: https://www.heise.de/ct/ausgabe/2013-6-Internet-Dienste-trotz-DS-Lite-nu ...

Technisch ist das bei DS-Lite nicht lösbar wegen des zentralen CGN auf Providerseite was nicht beeinflussbar ist (Port Forwarding)

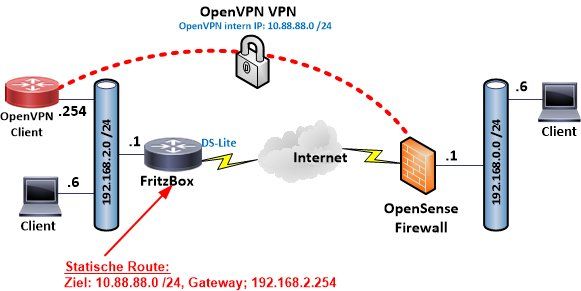

Bei DS-Lite ist es generell eher kontraproduktiv und keine gute Idee ein VPN Protokoll zu nutzen was aus mehreren Komponenten besteht wie PPTP, IPsec oder L2TP z.B. Technisch ist es immer besser hier ein SSL basiertes VPN Protokoll zu verwenden wie OpenVPN oder das neue Wireguard.

DS-Lite ist fast immer ein Showstopper für VPN. Mindestens macht es eine VPN Lösung etwas aufwändiger.

Am Allereinfachsten löst du das mit 2 kleinen OpenVPN Zusatzroutern in den jeweiligen Netzen:

https://www.amazon.de/GL-iNet-GL-MT300N-V2-Repeater-Performance-Compatib ...

Die DS-Lite Seite agiert als Client, die andere Seite als Server und fertg ist der Lack. Mit 4 Mausklicks im GUI hast du das OpenVPN aufgesetzt und bist in 15 Minuten online mit dem VPN.

Letztlich einfacher und vor allem stressfreier vom Setup als diese Frickelei mit der Software die dann letztlich eh wegen der DS-Lite Hindernisse nicht geht.

Technisch ist das bei DS-Lite nicht lösbar wegen des zentralen CGN auf Providerseite was nicht beeinflussbar ist (Port Forwarding)

Bei DS-Lite ist es generell eher kontraproduktiv und keine gute Idee ein VPN Protokoll zu nutzen was aus mehreren Komponenten besteht wie PPTP, IPsec oder L2TP z.B. Technisch ist es immer besser hier ein SSL basiertes VPN Protokoll zu verwenden wie OpenVPN oder das neue Wireguard.

DS-Lite ist fast immer ein Showstopper für VPN. Mindestens macht es eine VPN Lösung etwas aufwändiger.

Am Allereinfachsten löst du das mit 2 kleinen OpenVPN Zusatzroutern in den jeweiligen Netzen:

https://www.amazon.de/GL-iNet-GL-MT300N-V2-Repeater-Performance-Compatib ...

Die DS-Lite Seite agiert als Client, die andere Seite als Server und fertg ist der Lack. Mit 4 Mausklicks im GUI hast du das OpenVPN aufgesetzt und bist in 15 Minuten online mit dem VPN.

Letztlich einfacher und vor allem stressfreier vom Setup als diese Frickelei mit der Software die dann letztlich eh wegen der DS-Lite Hindernisse nicht geht.

Ganz einfach indem du nur die entsprechende Zieladresse im 192.168.2.0er Netz angibst.

Sofern dein Routimng im Netz richtig und sauber konfiguriert ist und auch deine Firewall Regeln (besonders die der loaklen Windows Firewall) stimmen sollte das problemlos klappen.

Traceroute (tracert) und Pathping sind hier wie immer deine besten Freunde !

Wenn vom .0.4er Rechner alles klappt im .2.0er Netz, dann kannst du ganz sicher davon ausgehen das Routing und FW Regeln der reinen Infrastruktur ja richtig sein müssen.

Es wäre ja vollkommen unlogisch wen ein einzelner Rechner fehlerfrei arbeiten kann 3 andere aber nicht. Dann sollte man sich die Einstellungen dieser 3 anderen Rechner allein mal genauer ansehen.

Zu 98% ist das deren lokale Firewall und deren (falsche) Einstellungen !

Sofern dein Routimng im Netz richtig und sauber konfiguriert ist und auch deine Firewall Regeln (besonders die der loaklen Windows Firewall) stimmen sollte das problemlos klappen.

Traceroute (tracert) und Pathping sind hier wie immer deine besten Freunde !

Wenn vom .0.4er Rechner alles klappt im .2.0er Netz, dann kannst du ganz sicher davon ausgehen das Routing und FW Regeln der reinen Infrastruktur ja richtig sein müssen.

Es wäre ja vollkommen unlogisch wen ein einzelner Rechner fehlerfrei arbeiten kann 3 andere aber nicht. Dann sollte man sich die Einstellungen dieser 3 anderen Rechner allein mal genauer ansehen.

Zu 98% ist das deren lokale Firewall und deren (falsche) Einstellungen !

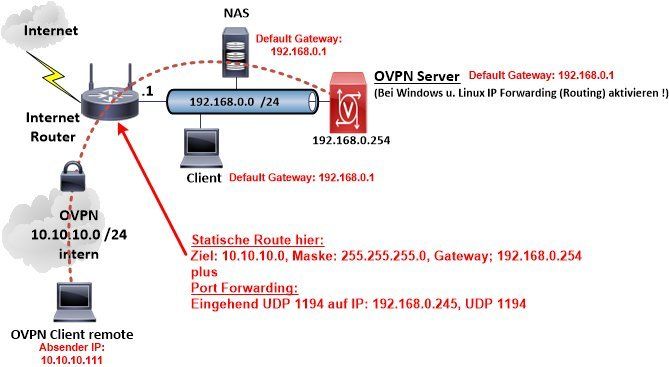

Hast du dann eine Route für ALLE remoten Netze im Internet Router auf diesen Softether Rechner installiert ??

Die Thematik dazu ist her skizziert:

Endgeräte im lokalen Softether LAN haben ja in der Regel den dortigen Internet Router als Default Gateway eingetragen.

Wenn der Internet Router dann das interne VPN Tunnelnetz und die remoten Netze NICHT kennt, bzw. durch eine statische Route weiss das er diese an den Softether Rechner als next Hop routen muss, dann routet er sie natürlich via Default Route zum Provider und damit ins Nirwana ! Dein Softether Rechner ist ja auch ein Router.

Hast du das bedacht und entsprechend so eingerichtet auf dem Internet Router ?

Der Softether Rechner muss dafür natürlich auch zwingend IPv4 Forwarding aktiviert haben !

Die Thematik dazu ist her skizziert:

Endgeräte im lokalen Softether LAN haben ja in der Regel den dortigen Internet Router als Default Gateway eingetragen.

Wenn der Internet Router dann das interne VPN Tunnelnetz und die remoten Netze NICHT kennt, bzw. durch eine statische Route weiss das er diese an den Softether Rechner als next Hop routen muss, dann routet er sie natürlich via Default Route zum Provider und damit ins Nirwana ! Dein Softether Rechner ist ja auch ein Router.

Hast du das bedacht und entsprechend so eingerichtet auf dem Internet Router ?

Der Softether Rechner muss dafür natürlich auch zwingend IPv4 Forwarding aktiviert haben !

Aber wenn ich doch eine statische Route angebe (192.168.2.0/24 192.168.0.4) gehen die Pakete ja erst einmal zur 192.168.0.4

Das ist richtig wenn du die auf dem Internet Router eingegeben hast !aber da dieser Rechner kein Routing macht bleiben sie dort hängen.

Ähhh, ja, das ist klar und ein Muß auf diesem Rechner. Ohne aktiviertes Routing hier ignoriert er sie dann schlicht und einfach und schmeisst diese Pakete in den Datenmülleimer.Bei einer Winblows Möhre musst du das in der Registry aktivieren und rebooten. Linux möchte es in der Datei /etc/sysctl haben.

dass ich von 0.4 auf jeden Rechner hinter der Softether Brdige auf 2.4 komme...

Das spricht dann wieder eher für fehlende und falsche Firewall Regeln. (Traceroute ist dein Freund hier !) Vergiss aber nicht das der 0.4er als Router agiert und alles was Paket mässig durch in durch muss ins LAN dann blockt. Vermutlich nutzt er bei einem Ping auf remote Geräte dann nicht seine LAN IP als Absender Adresse sondern die des VPN Tunnels wie es generell üblich ist. Du müsstest dann bei einem Ping als Absender IP die .0.4 erzwingen.dass Anfragen von 2.6 an der Firewall am falschen Interface eingehen und verworfen werden

Zeugt von falscher oder fehlerhafter IP Adressierung.Das kann wie gesagt nur noch ein Firewall Problem sein oder das das IPv4 Forwarding auf den Softether Rechnern nicht aktiv ist.

Die generell Frage ist ja warum du so ein krankes Konstrukt überhaupt machst, wo doch die FritzBox in dem einen Netz schon IPsec VPN Router ist.

Warum nimmst du diese nicht als VPN Tunnel Endpunkt ?? Wäre doch viel sinnvoller, oder ?

Mmmhhh...was nutzt Softether denn für ein Protokoll ?? OpenVPN ?

Nur noch mal doof nachgefragt:

Der eine VPN Tunnel Endpunkt ist ja die OpenSense die auf dem Esxi Host rennt im "rechten" Netz. (Skizze oben) Richtig ?

Was nutzt du denn da auf der OpenSense für ein VPN Protokoll ? Vermutlich wegen DS-Lite auf der Gegenseite (links, FritzBox) ein SSL basiertes, sprich OpenVPN. Ist das richtig ?

Daraus ergeben sich dann 2 Fragen:

https://www.varia-store.com/de/produkt/33635-mikrotik-routerboard-rb941- ...

Mit beiden hast du da eine einfache Lösung wo du das VPN mit Mausklick einrichtest auf die OpenSense rechts und fertig ist der Lack !

Das wäre doch die einfachste und auch sinnvollste Lösung statt dieses Rumgefrickel da mit den Softether Rechnern wo einer auch noch überflüssig ist.

Nur noch mal doof nachgefragt:

Der eine VPN Tunnel Endpunkt ist ja die OpenSense die auf dem Esxi Host rennt im "rechten" Netz. (Skizze oben) Richtig ?

Was nutzt du denn da auf der OpenSense für ein VPN Protokoll ? Vermutlich wegen DS-Lite auf der Gegenseite (links, FritzBox) ein SSL basiertes, sprich OpenVPN. Ist das richtig ?

Daraus ergeben sich dann 2 Fragen:

- Was hat der Softether Server im rechten Netz zu suchen ? Der ist doch überflüssig

- Warum setzt du dir in das Netzwerk links (FritzBox, DS-Lite) nicht einfach einen kleinen OpenWRT Router oder Mikrotik Router rein mit OpenVPN ?

https://www.varia-store.com/de/produkt/33635-mikrotik-routerboard-rb941- ...

Mit beiden hast du da eine einfache Lösung wo du das VPN mit Mausklick einrichtest auf die OpenSense rechts und fertig ist der Lack !

Das wäre doch die einfachste und auch sinnvollste Lösung statt dieses Rumgefrickel da mit den Softether Rechnern wo einer auch noch überflüssig ist.

im eigenen LAN (rechts) läuft OPNSense und diese stellt "nur" das Internet zur Verfügung.

Warum das ???Sorry das ist doch dann aber etwas blödsinnig noch einen zusätzlichen Rechner dann im Netzwerk zu verwenden wenn man auch alles viel sinnvoller mit der OpenSense lösen kann ! Die supportet so gut wie alles an VPN Protokollen.

Gibt es einen triftigen und sinnvollen Grund warum du den Tunnel nicht zw. FritzBox und pfSense aufbaust ??

Hier kannst du sehen wie das geht:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Warum du es so umständlich und auch doppelt gemoppelt machst ist völlig unverständlich. Die Lösng OpenSense-FritzBox ist viel leichter zu managen und würde alle Probleme die du oben hast doch gar nicht erst entstehen lassen. Über das regelwerk der OpenSense kannst du wunderbar den Zugriff regeln usw. Was will man also mehr.

Dein Konzept ist so bisschen von hinten durch die Brust ins Auge und eigentlich überflüssig bei der vorhandenen eigentlich guten Infrastruktur. Aber egal...man kann ja nur an deine Vernunft appellieren hier. Wenn du es dennoch lieber auf die harte Tour willst ist das ja deine Entscheidung. Du solltest da aber besser nochmal in Ruhe über dein VPN Design nachdenken.

Eine Frage zu den externen Kisten...wie umgehen die das DS-Lite Dillema?

Generell kann man das nicht umgehen. Der Knackpunkt ist ja das zentrale CGN auf der Providerseite. Die nutzen intern private RFC 1918 IPv4 Adressen im IPv6 Tunnel und NATen dann zentral ins Internet.Das ist die Achillesferse, weil du ja eigentlich ein Port Forwarding am NAT Router konfigurieren müsstest. Das sieht CGN aber nicht vor. Wie auch wenn Millionen Kunden eines DS-Lite bzw. CGN Providers das fordern. Das ist nicht umsetzbar also entfällt das.

Man kann also nur Sessions VOM DS-Lite Anschluss initiieren, die dann auch einen NAT Port öffnen. Niemals geht es andersrum das von außen auf auf DS-Lite Anschlüsse zugegriffen werden kann.

Bei deinem Beispiel muss also die FritzBox oder irgendwas im lokalen DS-Lite Netz die Verbindung als Client initiieren.

IPsec ist da nicht ganz unproblematisch, weil es aus mehreren Protokoll Komponenten besteht. Kritisch ist das immer das Tunnelprotokoll ESP selber weil es Session los ist. Übner NAT kann man das nur übertragen wenn NAT Traversal aktiviert ist. Das ist zwingend also im DS-Lite Umfeld.

Besser ist es man nutzt ein VPN Protokoll was nur einen Port nutzt wie alle SSL basierten Protokolle. OpenVPN z.B. gehört dazu (UDP 1194).

Solche Protokolle laufen völlig problemlos über NAT und CGN wenn sie aus so einem Netz initiiert werden. Es ist ja völlig identisch wie eine HTTP Session in einem Browser.

Fazit:

Sinnvoll wäre es also einmal einen IPsec Test mit der FritzBox zu machen als IPsec Initiator auf die OpenSense (Responder, Server) oder sollte das fehlschlagen, dann die OpenSense als OpenVPN Server zu installieren.

Auf den greifst du dann mit einem OpenVPN Client aus dem linken DS-Lite Netz zu.

Das kann entweder ein PC wie der jetzige Softether PC sein, ein Raspberry Pi oder ein kleiner Router wie der GL.inet oder der Mikrotik. Letztlich irgend etwas was OpenVPN spricht.

Letztere wäre natürlich sinnvoller, denn die OpenVPN Clients arbeiten bei einer LAN zu LAN Kopplung ja quasi als Router 24x7 und da macht es wenig Sinn einen kompletten PC für "glühen" zu lassen.

Das wäre die sinnvollste Lösung.

Die IPsec Variante sähe dann so aus:

Die OpenVPN Variante entsprechend so:

Technisch sicherer bei DS-Lite wäre die OpenVPN Variante.

dass ich zwar aus dem Netz B auf alles in Netz A zugreifen kann - aber im Grunde benötige ich den genau umgekehrten Zugriff

Hier machts du vermutlich einen fatalen Denkfehler !Es geht einzig nur darum WER den Tunnel aufbaut. Das muss immer von der DS-Lite Seite initiiert werden !

Durch den Tunnel selber fliessen dann die lokalen Daten transparent von Netz A nach Netz und logischerweise auch von B nach A.

Das Routing durch den Tunnel ist ja immer transparent und bidirektional.

Ist ja auch dere tiefere Sinn eines Site to Site VPNs !!

Müsste ich in der Fritte nicht das Netz 192.168.0.0 auf den Gateway 192.168.2.254 schicken?

Ja, sorry...Fehler im Eifer des Gefechts. Die FB muss natürlich 2 statische Routen haben auf den OVPN Router einmal das remote LAN und einmal das interne OVPN Netz.Richtig ist dann natürlich:

Ziel: 192.168.0.0, Maske: 255.255.255.0, Gateway: 192.168.2.254

Ziel: 10.88.88.0, Maske: 255.255.255.0, Gateway: 192.168.2.254

Da hast du absolut Recht !

VERMUTLICH muss ich in der OPNSense noch irgendwo etwas hinterlegen...

Hier steht wie man es einfach und schnell umsetzt:https://docs.netgate.com/pfsense/en/latest/book/openvpn/site-to-site-exa ...

Ist zwar für die pfSense ist aber logischerweise auf der OpenSense absolut identisch !

eine Woche dran verzweifelt und jetzt läufts..

👏Wenn man es einmal richtig macht

Case closed !