Konfiguration von EdgeRouter, Einrichtung WireGuard-Server auf RasPi (IPv4 + IPv6)

Hallo, ich habe vor auf einem "Raspberry Pi" einen WireGuard-Server einzurichten,

um mich von extern (über das Internet) per Smartphone dort einzuwählen und dann sämtlichen IP-Traffic (IPv4 + IPv6) durch

diesen WireGuard-VPN-Tunnel zu tunneln.

Nach der VPN-Einwahl soll das Smartphone dann über den VPN-Tunnel WebSurfing machen können,

also der Aufruf von Webseiten (TCP-Port 80 + 443 ) soll möglich sein. Es sollen IPv4- als auch IPv6-Webserver angesprochen

werden können.

Der RasPi, auf dem ich den WireGuard-Server installieren möchte, hängt hinter einem "EdgeRouter X" von Ubiquiti,

welcher selbst hinter einer FritzBox angeschlossen ist.

Hier mal eine Skizze des Netzwerks:

Internet ----- FritzBox (192.168.178.1/24) ----- (192.168.178.2/24)(eth0) EdgeRouter (eth2)(192.168.2.1/24) ----- (192.168.2.4/24)RasPi(WireGuard-Server)

Der RasPi ist also an "eth2" des EdgeRouters angeschlossen im Netz 192.168.2.0/24 mit der IP-Adresse 192.168.2.4/24.

Die IPv4-Konfiguration des WireGuard-Servers macht mir keine Sorgen, das bekomme ich ohne Unterstützung hin.

Jedoch bin ich noch kein Experte in Sachen "IPv6", da brauche ich etwas Hilfe.

Meine FritzBox hängt an einem DualStack-Anschluss und hat deshalb neben einer öffentlichen IPv4-Adresse auch eine öffentliche IPv6-Adresse.

Mein Anbieter hat mir folgendes neben der öffentlichen IPv6-Adresse auch ein öffentliches "/56"-IPv6-Netz zur freien Verwendung zur Verfügung gestellt

nach dem Schema (xxxx:xxxx:xxxx:xx00::/56)

Auf "eth2" bekommt der EdgeRouter bereits eine öffentliche IPv6-Adresse nach dem Schema xxxx:xxxx:xxxx:xxfd::1/64.

Folgende Fragen treten nun bei mir auf:

1. Benötigt der "RasPi" auf seiner Netzwerkkarte eine öffentliche IPv6-Adresse aus dem IPv6-Netz des "EdgeRouters",

also eine IPv6-Adresse aus dem Netz xxxx:xxxx:xxxx:xxfd::/64?

Ich könnte dem "RasPi" ja zum Beispiel die xxxx:xxxx:xxxx:xxfd::2/64 geben!?

2. Welches IPv6-Netz könnte ich für das WireGuard-VPN verwenden?

Ist beispielsweise bei mir folgendes IPv6-Netz zur Verwendung als VPN-Netz möglich: xxxx:xxxx:xxxx:xxfe::/124?

Bei Rückfragen etc. gerne nachfragen, hoffe mein Vorhaben verständlich erklärt zu haben.

Freue mich auf Eure Rückmeldungen .

.

MfG, Datax

um mich von extern (über das Internet) per Smartphone dort einzuwählen und dann sämtlichen IP-Traffic (IPv4 + IPv6) durch

diesen WireGuard-VPN-Tunnel zu tunneln.

Nach der VPN-Einwahl soll das Smartphone dann über den VPN-Tunnel WebSurfing machen können,

also der Aufruf von Webseiten (TCP-Port 80 + 443 ) soll möglich sein. Es sollen IPv4- als auch IPv6-Webserver angesprochen

werden können.

Der RasPi, auf dem ich den WireGuard-Server installieren möchte, hängt hinter einem "EdgeRouter X" von Ubiquiti,

welcher selbst hinter einer FritzBox angeschlossen ist.

Hier mal eine Skizze des Netzwerks:

Internet ----- FritzBox (192.168.178.1/24) ----- (192.168.178.2/24)(eth0) EdgeRouter (eth2)(192.168.2.1/24) ----- (192.168.2.4/24)RasPi(WireGuard-Server)

Der RasPi ist also an "eth2" des EdgeRouters angeschlossen im Netz 192.168.2.0/24 mit der IP-Adresse 192.168.2.4/24.

Die IPv4-Konfiguration des WireGuard-Servers macht mir keine Sorgen, das bekomme ich ohne Unterstützung hin.

Jedoch bin ich noch kein Experte in Sachen "IPv6", da brauche ich etwas Hilfe.

Meine FritzBox hängt an einem DualStack-Anschluss und hat deshalb neben einer öffentlichen IPv4-Adresse auch eine öffentliche IPv6-Adresse.

Mein Anbieter hat mir folgendes neben der öffentlichen IPv6-Adresse auch ein öffentliches "/56"-IPv6-Netz zur freien Verwendung zur Verfügung gestellt

nach dem Schema (xxxx:xxxx:xxxx:xx00::/56)

Auf "eth2" bekommt der EdgeRouter bereits eine öffentliche IPv6-Adresse nach dem Schema xxxx:xxxx:xxxx:xxfd::1/64.

Folgende Fragen treten nun bei mir auf:

1. Benötigt der "RasPi" auf seiner Netzwerkkarte eine öffentliche IPv6-Adresse aus dem IPv6-Netz des "EdgeRouters",

also eine IPv6-Adresse aus dem Netz xxxx:xxxx:xxxx:xxfd::/64?

Ich könnte dem "RasPi" ja zum Beispiel die xxxx:xxxx:xxxx:xxfd::2/64 geben!?

2. Welches IPv6-Netz könnte ich für das WireGuard-VPN verwenden?

Ist beispielsweise bei mir folgendes IPv6-Netz zur Verwendung als VPN-Netz möglich: xxxx:xxxx:xxxx:xxfe::/124?

Bei Rückfragen etc. gerne nachfragen, hoffe mein Vorhaben verständlich erklärt zu haben.

Freue mich auf Eure Rückmeldungen

MfG, Datax

Please also mark the comments that contributed to the solution of the article

Content-Key: 498178

Url: https://administrator.de/contentid/498178

Printed on: April 20, 2024 at 10:04 o'clock

18 Comments

Latest comment

ich habe vor auf einem "Raspberry Pi" einen WireGuard-Server einzurichten,

Hier steht wie es geht:Siehe auch: Merkzettel: VPN Installation mit Wireguard

Oder

https://www.heise.de/select/ct/2019/5/1551091519824850

https://www.heise.de/ratgeber/Einen-eigenen-VPN-Server-mit-WireGuard-bau ...

Das solltest du erstmal so umsetzen !

Jedoch bin ich noch kein Experte in Sachen "IPv6", da brauche ich etwas Hilfe.

https://danrl.com/projects/ipv6-workshop/Durchlesen, verstehen und die Übungen mit dem RasPi nachvollziehen. Dann hier fragen was du konkret vorhast.

Setze erstmal die IPv4 Konfig um um das zum Fliegen zu bringen.

auch ein öffentliches "/56"-IPv6-Netz zur freien Verwendung zur Verfügung gestellt

Das ist normal. Das bekommen so gut wie alle Endkunden deren Provider IPv6 supportet und dieses /56er Netz dann per Prefix Delegation an den Kunden Router gibt.Dieses Netz musst du dann von der FB auch per Prefix Delegation z.B. mit einem /60er Prefix an den kaskadierten Router weitergeben der sie dann als /64er auf die Ports gibt. Guckst du hier:

https://blog.veloc1ty.de/2019/05/26/pfsense-opnsense-ipv6-delegation-fri ...

Zu deinen Fragen:

1.)

Nein. Im Grunde ist ein VPN bei IPv6 ja überflüssig, da du ja als Heimnetz auch ein öffentliches IPv6 Netz bekommst. Du bist also quasi per v6 auch so von überall direkt erreichbar. Private RFC 1918 IP Netze wie bei v4 gibt es da ja nicht.

Du brauchst also im Grunde rein nur routen um das Netz zu erreichen. Ein VPN ist also quasi überflüssig. Natürlich solltest du dann ein Protokoll verwenden das die Daten verschlüsselt überträgt also HTTPS, SSH, SSL, IPsec usw.

IPv6 mit Prefix Delegation hat aber noch ein ganz anderes Problem.

Die Prefix Delegation ist nicht fest. Sie ändert sich alle paar Tage, sprich alle paar Tage bekommst du ein neues IPv6 /56 Subnetz zugeteilt. Sowas ist natürlich fatal wenn du einen Server betreibst was die Erreichbarkeit anbetrifft. Siehe hier:

https://www.heise.de/select/ct/2018/19/1536650923067816

Bringe den Wireguard besser erstmal mit IPv4 zum Laufen. Da macht es auch Sinn.

2.)

Siehe 1.

Du darfst da natürlich keine der öffentlich vergebenen v6 Adresse nutzen.

Lediglich für den internen Tunnel könntest du Adressen aus einem reservirtem reinen Testbereich nehmen fc00::/7

https://de.wikipedia.org/wiki/IPv6#Unique_Local_Unicast

Starte wie gesagt mit v4 erstmal.

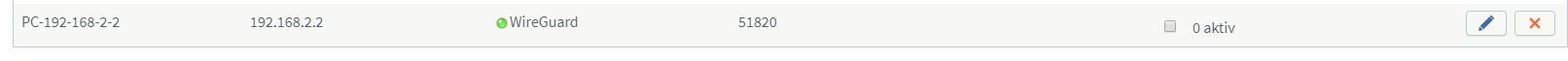

Denk dran das du bei v4 durch das doppelte NAT was du hast dort 2 Mal den Wireguard Traffic (Default UDP 1194) per Port Forwarding auf das interne LAN (RasPi) forwarden musst. Dieses Tutorial erklärt das Prinzip:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Außerdem brauchst du zusätzlich eine statische v4 Route auf dem Edge Router ins Zielnetz via RasPi IP.

Das Prinzip ist hier erklärt:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

(Schaubild am Schluß des Kapitels !)

Warum ist ein VPN in meinem Fall überflüssig? Wie meinst das?

Bei IPv6 sind alle Netze öffentlichj, sprich also direkt von überall zu überall erreichbar. Reines Routing. NAT usw. wie man es von IPv4 kennt gint es nicht mehr.Folglich musst du nur für eine gesicherte, verschlüsselte Datenübertragung soregn aber nicht mehr mit einem VPN. Tunneln muss man ja durch das direkte Routimng nicht mehr.

wenn ich mal in einem (unsicheren) WLAN sein sollte

Wenn das auch IPv6 kann, wo ist das Pronbelm. Dann brauchst du kein VPN mehr. Wenn das WLAN allerdings rein nur v4 ist dann ist VPN wieder zwingend. Du musst dann schin wissen was für einen Unterbau du hast v4 oder v6. Wenn v6 verfügbar ist wird es in einem Dual Stack imemr priorisiert verwendet wie du ja sicher auch selber weisst.Das ist ja eigentlich nur notwendig, wenn jeder VPN-Clients eine eigene öffentlich erreichbare v6-IP-Adresse bekommen soll.

Und wenn er das v6 Netz nur über einen v4 Tunnel bekommt. Das ist sicher richtig. Wenn er aber v6 native bekommt via nativem Routing ist das Tunneling und damit das VPN ja überflüssig. Dann reicht eine normale Transport Verschlüsselung. VPN muss dann nicht sein bei einer homogenen v6 Infrastruktur.Also WireGuard hat meines Wissens den Standard-Port 51820 (UDP),

Stimmt, du hast recht !Die nutzen (noch) einen Port in den freien Ephemeral Ports die nicht offiziell von der IANA vergeben sind:

https://en.wikipedia.org/wiki/Ephemeral_port

Sorry für den Fauxpas.

Auf dem EdgeRouter wird nicht erneut genattet.

OK, wenn du da NAT abschalten kannst umso besser ! Siehe auch hier:Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Böser Nachteil:

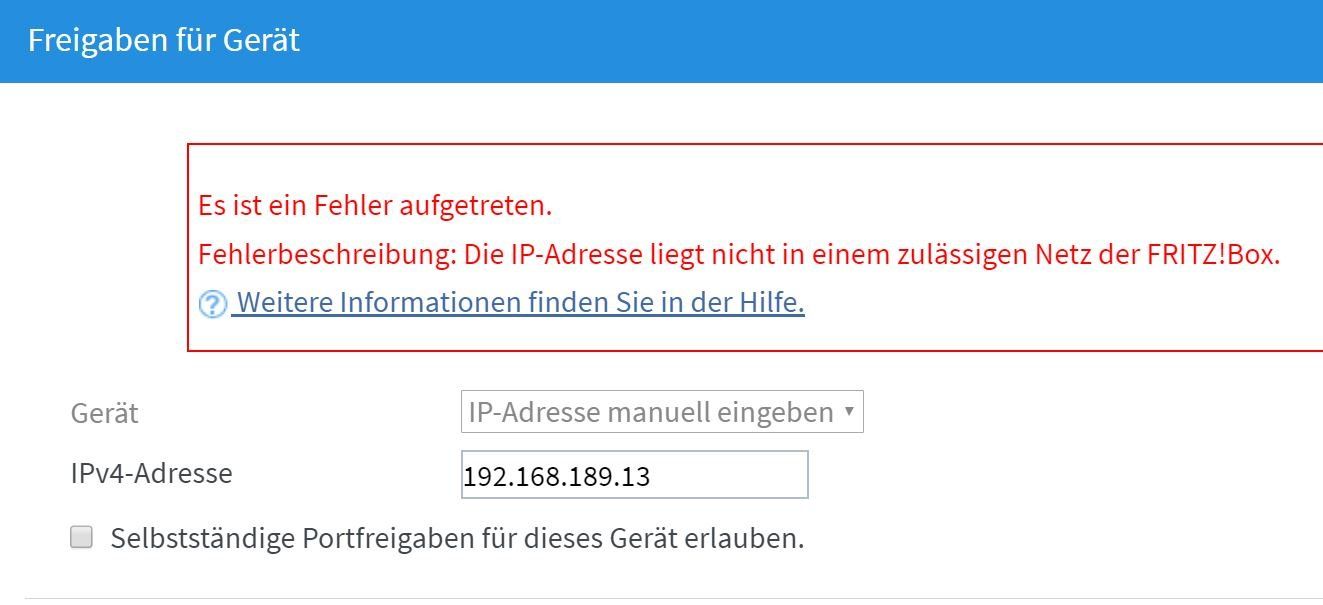

Die Fritzbox supportet KEIN Port Forwarding auf geroutete Ziel IP Adressen. Als billige Consumer Box supportet sie das nicht.

Das Perfide ist das man es konfigurieren kann es aber nicht ausgeführt wird. Die Box verhält sich also nicht Standard konform hier. Jeder gute Router kann sowas aber die FB scheitert hier... Gut, die Entwickler gehen nicht davon aus das der normale durchschnittliche Heim User ohne Know How für den die FB konzipiert ist, solche Konstrukte in einem Heimnetz hat...das ist das Fatale. Etwas bessere Router Hardware wie die von Mikrotik z.B., die damit umgehen kann, wäre hier also erheblich sinnvoller !

Stell dir vor die FB rennt in einer Router Kaskade:

(Internet)===FritzBox---192.168.178.0/24---Router---10.1.1.0/24---PC

Wenn du jetzt ein Port Forwarding auf den PC einrichten willst müsste das Ziel eine 10er IP sein. Damit kann die FB nicht umgehen. Sie akzeptiert kein PFW für IP Netze die sie zwar routingtechnisch erreichen kann die aber nicht lokal sind. Es geht nur das lokale LAN.

Vermutlich ein Bug, denn fast alle anderen Router können damit umgehen.

(Internet)===FritzBox---192.168.178.0/24---Router---10.1.1.0/24---PC

Wenn du jetzt ein Port Forwarding auf den PC einrichten willst müsste das Ziel eine 10er IP sein. Damit kann die FB nicht umgehen. Sie akzeptiert kein PFW für IP Netze die sie zwar routingtechnisch erreichen kann die aber nicht lokal sind. Es geht nur das lokale LAN.

Vermutlich ein Bug, denn fast alle anderen Router können damit umgehen.

solche Portweiterleitungen habe ich schon recht häufig eingerichtet.

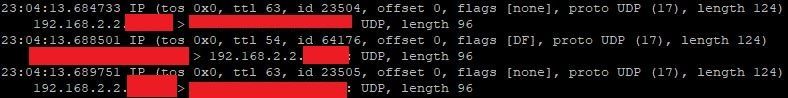

Aber nicht auf IP Zieladressen die sie zwar routingtechnsich kennt die aber nicht als lokales Netz direkt an der FB angeschlossen sind. Das wäre neu wenn das supportet wäre.Deine Port Weiterleitung sollte also nicht funktionieren. Das kannst du auch selber sehen, wenn du mal einen Wireshark in das Transfer Netz .178.0 einschleifst und mal checkst ob die FB dann Pakete weiterleitet. Tut sie normalerweise nicht.

Desweiteren hängt es davon ab WIE der Edge Router konfiguriert ist ???

Macht er NAT ? Wenn ja dann ist die Port Weiterleitung eh Unsinn, denn dann würde sie durch die dann aktive NAT Firewall am ER nicht greifen (doppeltes NAT).

Die Poert Weiterleitung an der FW muss dann als Ziel die WAN IP des ER haben. Der wiederum dann eine Port Weiterleitung auf die finale IP des WG Servers haben der im dortigen lokalen LAN liegt.

Macht der ER kein NAT und routet transparent, dann hat die FB ja eine statische Route und die Port Forwarding Regel müsste dann wie oben direkt auf die WG Endadresse lauten.

Das aber geht nicht, weill die FB solche Ziele nicht auber weiterleitet. So war es wenigstens bis dato. Möglich das AVM das geändert hat was aber zu bezweifeln ist.

Es sei denn du kannst es mt dem Wireshark verifizieren.

Hattest du mit einer solchen Portweiterleitung (Ziel-IP nicht im gleichen Netz wie die FritzBox) schon mal Schwierigkeiten?

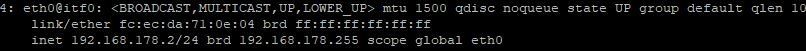

Ja. Eben genau deswegen weil die FB es nicht angeroutete Adressen weiterleitet sondern nur an IPs die in Netzen liegen die direkt an ihr angeschlossen sind.und mein WireGuard-Server die 192.168.2.2/24,

Das kann ja niemals klappen ! Wenn dann muss der ja im gleichen IP Netz wie die FB sein. So hast du 2 verschiedene IP Netze was niemals gehen kann.Oder es ist so wirr beschrieben weil du nicht angibst in welchem LAN Segment diese liegen..?!

Vewrmutlich dann eine Kaskade ala

(Internet)===FritzBox_.1---(192.168.178.0/24)---.254_ER_Router_.1---(192.168.2.0/24)---.2_Server

Ist dem so ?

für die Weiterleitung des UDP-Ports habe ich eine entsprechende Portweiterleitung eingerichtet.

Eine ?Das reicht einzig nur dann, wenn der ER kein NAT macht. Also transparent routet.

Scheitert dann aber weil die FB keine Pakete an geroutete IP Netze Port Forwardet. Siehe oben.

Hast du mal einen Wireshark in das .178er Netz gehängt und dir das angesehen ob da was kommt ?? Wäre ja mal sehr hilfreich um das wasserdicht zu klären !

Sollte der ER auch NAT machen also Kaskade mit doppeltem NAT dann brauchst du logischerweise zweimal den Port Forwarding Eintrag.

Hat dann den Vorteil das die FB dann an eine lokale IP, sprich die WAN IP de ER im .178.0er Netz forwarden muss was dann wieder klappt.

Das funktioniert wunderbar.

Ja aber dann ist doch alles OK ?!Warum diskutieren wir dann hier noch sinnlos rum ?? Dann können wir den Thread doch schliessen ?!

Sagt einem aber auch schon der gesunde Menschenverstand auch ohne IT Wissen...

Hier ist das Prinzip erklärt:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Aber wie gesagt...NUR wenn der ER auch NAT macht (IP Adress Translation).

Routet er transparent (also OHNE NAT) dann hat der Port Forwarding Eintrag den VPN Server. Klar, denn dann ist kein Port Forwarding auf dem dahinter kaskadierten Router erforderlich !

Alles ganz einfach und logisch...

Hier ist das Prinzip erklärt:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Aber wie gesagt...NUR wenn der ER auch NAT macht (IP Adress Translation).

Routet er transparent (also OHNE NAT) dann hat der Port Forwarding Eintrag den VPN Server. Klar, denn dann ist kein Port Forwarding auf dem dahinter kaskadierten Router erforderlich !

Alles ganz einfach und logisch...