IPSec VPN IKEv2 mit Zywall VPN Client hinter NAT - falscher DNS?

Guten Morgen

Ich habe mich daran versucht eine VPN Verbindung mit einer ZyWall zu erstellen. Dies ist Primär nicht das Problem.

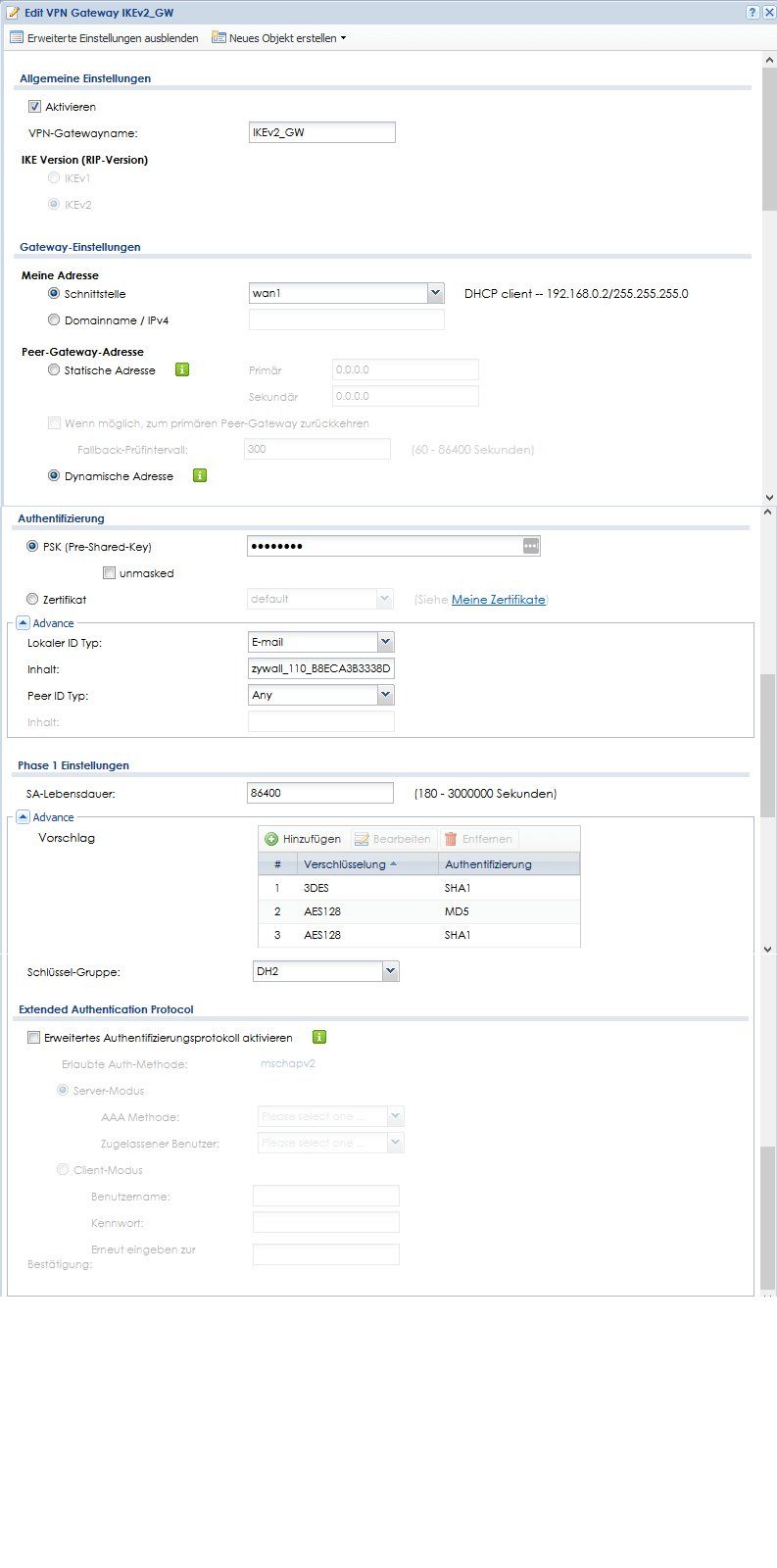

Hier mal meine Einstellung vom VPN-Gateway unter Konfiguration --> VPN -- IPSec-VPN

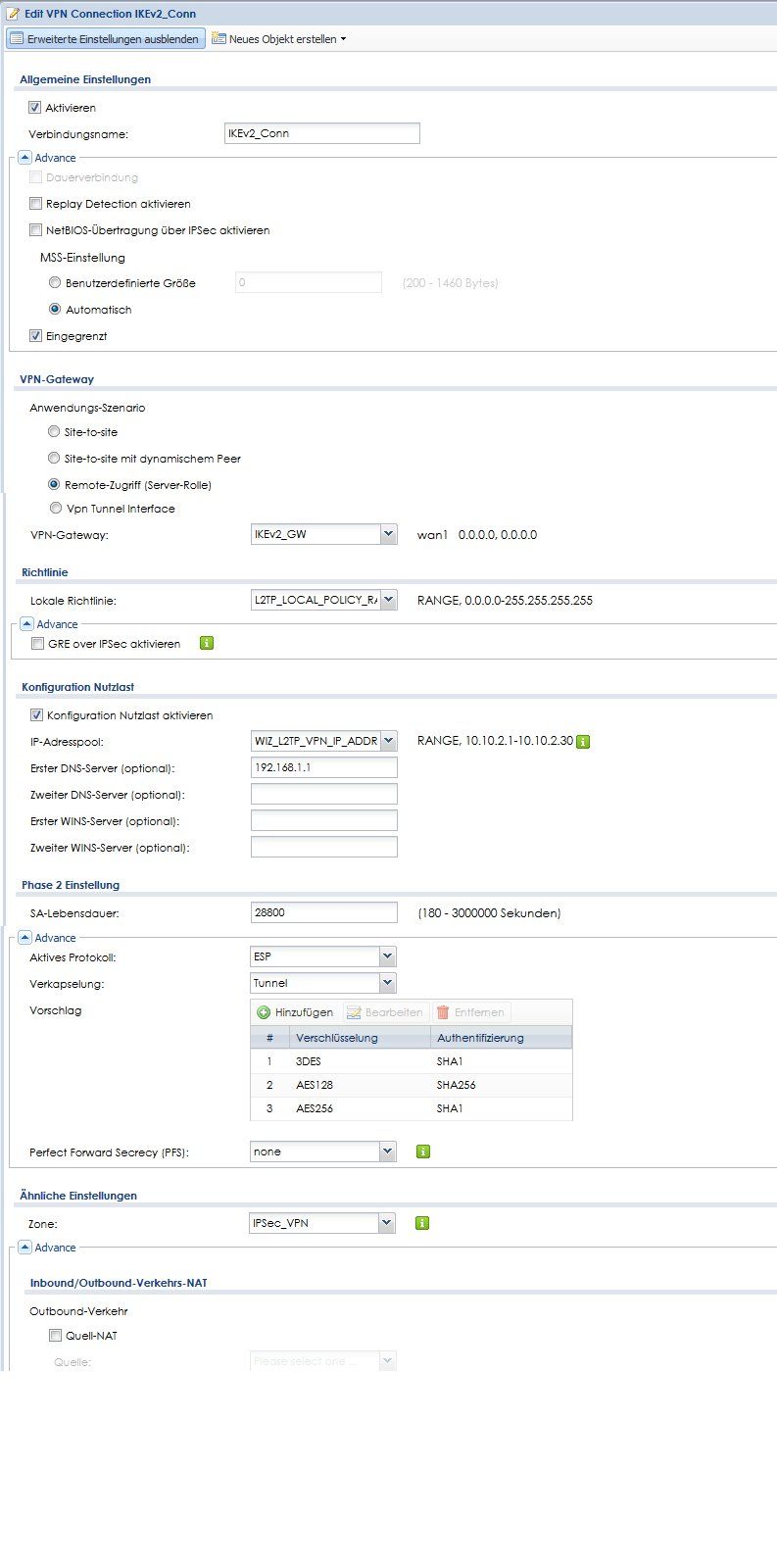

Hier die VPN Verbindungseinstellungen

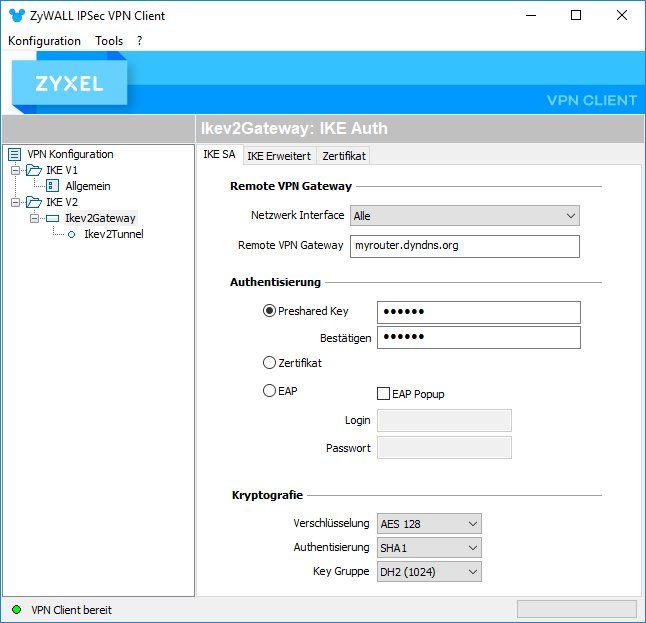

Nun habe ich das ganze mit dem Zywall VPN Client verbinden wollen. Dies klappt, und die Verbindung kommt zustande mit folgenden Einstellungen

Phase1:

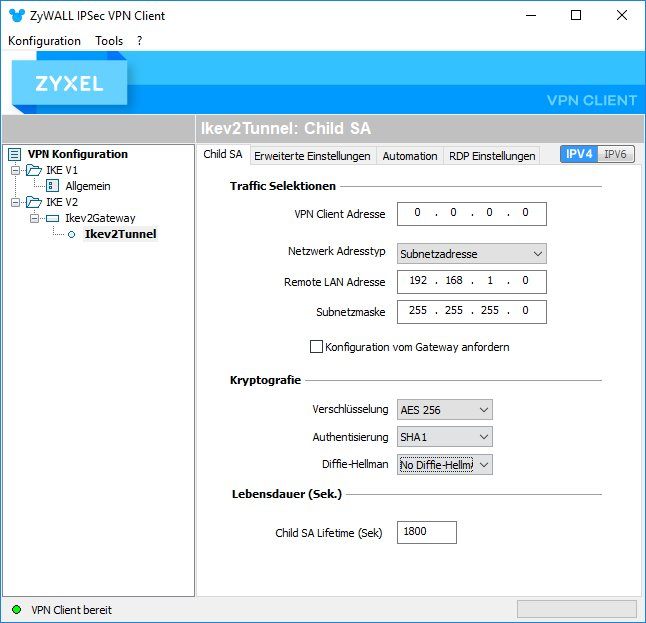

Phase2

ZyWall IP: 192.168.1.1

DHCP IP Der ZyWall vom Router: 192.168.0.2

Die Verbindung kann ich aufbauen. ipconfig /all ergibt mir die IPv4 10.20.10.10 ohne Gateway angabe.

Nun habe ich Zugriff aufs Internet, wieistmeineip.de gibt mir jedoch nicht die IP von Zuhause an sondern die IP von dem Gerät welche den VPN aufbaut. Ich denke da scheint somit schon was an den Einstellungen falsch zu sein.

Dann habe ich das Problem, dass er wohl den DNS (Bei mir die ZyWall) nicht verwendet. Ich kann zwar Resourcen im Netzwerk mit 192.168.1.X aufrufen, DNS Auflösungen welche in der ZyWall hinterlegt sind findet er jedoch nicht.

Als letztes kann ich ebenfalls auch nicht auf Resourcen in einem anderen Subnetz zugreifen. Ich habe ncoh welche unter 192.168.3.X. Ich habe auch schon Versucht die Richtlinienkontrolle zu deaktivieren. Jedoch hab ich auch so kein Zugriff. Ich vermute sobald jemand ein Tipp hat was oben falsch sein könnte lösen sich die ein oder anderen Probleme ganz von alleine

EDIT: Ich habe nun im Client Testweise die Remote LAN Adresse sowie die Subnetmaske auf 0.0.0.0 gesetzt da ich dies in einer anderen Anleitung so gesehen habe. So würde ich als Standardgateway 172.20.10.1 erhalten (Weshalb auch immer). So hätte ich auch Zugriff auf meine Resourcen unter 192.168.3.X, der ZyWall DNS wird jedoch auch dann nicht abgefragt und Internet habe ich so auch keines mehr. Also nur Ein teil erfolg mit weiteren Problemen

Ich bedanke mich schon im Voraus für jede Hilfestellung

Gruss

Koda

Ich habe mich daran versucht eine VPN Verbindung mit einer ZyWall zu erstellen. Dies ist Primär nicht das Problem.

Hier mal meine Einstellung vom VPN-Gateway unter Konfiguration --> VPN -- IPSec-VPN

Hier die VPN Verbindungseinstellungen

Nun habe ich das ganze mit dem Zywall VPN Client verbinden wollen. Dies klappt, und die Verbindung kommt zustande mit folgenden Einstellungen

Phase1:

Phase2

ZyWall IP: 192.168.1.1

DHCP IP Der ZyWall vom Router: 192.168.0.2

Die Verbindung kann ich aufbauen. ipconfig /all ergibt mir die IPv4 10.20.10.10 ohne Gateway angabe.

Nun habe ich Zugriff aufs Internet, wieistmeineip.de gibt mir jedoch nicht die IP von Zuhause an sondern die IP von dem Gerät welche den VPN aufbaut. Ich denke da scheint somit schon was an den Einstellungen falsch zu sein.

Dann habe ich das Problem, dass er wohl den DNS (Bei mir die ZyWall) nicht verwendet. Ich kann zwar Resourcen im Netzwerk mit 192.168.1.X aufrufen, DNS Auflösungen welche in der ZyWall hinterlegt sind findet er jedoch nicht.

Als letztes kann ich ebenfalls auch nicht auf Resourcen in einem anderen Subnetz zugreifen. Ich habe ncoh welche unter 192.168.3.X. Ich habe auch schon Versucht die Richtlinienkontrolle zu deaktivieren. Jedoch hab ich auch so kein Zugriff. Ich vermute sobald jemand ein Tipp hat was oben falsch sein könnte lösen sich die ein oder anderen Probleme ganz von alleine

EDIT: Ich habe nun im Client Testweise die Remote LAN Adresse sowie die Subnetmaske auf 0.0.0.0 gesetzt da ich dies in einer anderen Anleitung so gesehen habe. So würde ich als Standardgateway 172.20.10.1 erhalten (Weshalb auch immer). So hätte ich auch Zugriff auf meine Resourcen unter 192.168.3.X, der ZyWall DNS wird jedoch auch dann nicht abgefragt und Internet habe ich so auch keines mehr. Also nur Ein teil erfolg mit weiteren Problemen

Ich bedanke mich schon im Voraus für jede Hilfestellung

Gruss

Koda

Please also mark the comments that contributed to the solution of the article

Content-Key: 378130

Url: https://administrator.de/contentid/378130

Printed on: April 20, 2024 at 03:04 o'clock

5 Comments

Latest comment

Ich denke da scheint somit schon was an den Einstellungen falsch zu sein.

Das kommt darauf an....Es ist nicht falsch wenn dein Client sog. Split Tunneling macht als KEIN Gateway Redirect. Dann wir nur der Traffic in den VPN Tunnel geroutet der in das remote lokale LAN oder LANs geht.

Alles andere wird lokal gesendet.

In diesem Falle stimmt also deine Anzeige, und ist auch so zu erwarten weil du in deinen Konfigs oben eben KEIN Gateway Redirect machst.

Erst damit geht ja dein gesamter Traffic in den Tunnel und dann müsstest du den Tunnel Router als wieistmeineip sehen.

Works as designed !

DNS Auflösungen welche in der ZyWall hinterlegt sind findet er jedoch nicht.

Dann solltest du mal mit ipconfig -all oder nslookup nachsehen welche IP genau als DNS IP im Client definiert ist bei aktivem VPN Client ! Das ist dann der DNS den er fragt wenn der VPN Tunnel aktiv ist.Als letztes kann ich ebenfalls auch nicht auf Resourcen in einem anderen Subnetz zugreifen.

Ist auch klar wenn du diese nicht in deine IPsec Phase 2 Credentials angibst !!Wenn du z.B. mehrere IP Netze im Bereich 172.16.0.0 remote hast also z.B. 172.16.10.0 /24 und 172.16.20.0 /24 usw. dann kannst du den ganzen 172.16er Bereich in den Tunnel routen indem du eine entsprechende Subnetz Maske angibst wie z.B. 172.16.0.0 255.255.0.0 oder etwas strickter 172.16.0.0 255.255.224.0 was dann alles von 172.16.0.0 bis 172.16.255.255. oderbei der strikcteren Maske bis .31.254 in den VPN Tunnel routet.

Das passt du also immer mit der IPsec Konfig entsprechend an.

die Remote LAN Adresse sowie die Subnetmaske auf 0.0.0.0 gesetzt

Das wäre dann der besagt Gateway Redirect der jeglichen Client Traffic in den Tunnel routet ! Das ist eben das besagte "Weshalb auch immer". Einfach mal nachdenken...simples IP Routing ! Also auch hier: Works as designed !!

Nähere Infos dazu siehe auch hier:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten