Getrennte VLAN und DHCP Network-Pools DHCP funktioniert nur mit manchen Hosts

Ich betreibe mehrere VLANs mit eigenen Subnetzen abgegrenzt, mit einem Cisco SG 300 Layer 3 Switch, der an einer Fritzbox hängt.

5 VLANs, also z.B.

VLAN 10, subnet 192.168.11.x, Gateway 192.168.11.254

VLAN 20, subnet 192.168.12.x, Gateway 192.168.12.254

usw.

Die Fritzbox ist auf der 192.168.1.1 und hat Routen:

192.168.11.0, Subnet 255.255.255.0 zu Gateway 192.168.11.254

Auf der Cisco läuft der DHCP Server, der auf der Fritzbox ist deaktiviert.

Pro VLAN / Subnet gibt es einen DHCP Network-Pool

Mittels ACL-Binding, ACL/ACE grenze ich die subnets / VLANs voneinander ab.

Läuft eigentlich alles bis auf: Manche Geräte wie Fernseher oder ältere Kameras beziehen die IP-Adresse nicht korrekt über den DHCP, sie weisen sich selbst eine zu. Der Fernseher nimmt dann eine Adresse außerhalb, also 192.22x.x.x. Und er hat dann auch keinen Zugang zum Internet. Das lässt ich bei einigen wie dem Sony Fernseher lösen, in dem ich DHCP Manuell mache und dem Fernseher eine statische Adresse zuweise. Doch manche wie die Ubiquity Kamera holen sich eine Adresse im Bereich der Fritzbox (192.168.1.x).

Geräte wie ein Mac, Linux Laptop, auch die neueren Ubiquiti Kameras sind alle brav und ziehen sich die richtige IP-Adresse beim entsprechenden DHCP. Ich vermutete, dass das vielleicht auch am VLAN Tagging liegt. Die nicht funktionierenden Devices hängen an einem Port, der Untagged ist und einem VLAN zugewiesen ist.

Ich habe gelesen, dass manche empfehlen per ACL die UCP Requests (67/68) zu blocken. Doch das klingt nicht sauber und funktioniert hier nicht. Nachdem ich Stunden serumprobiert habe, vermute ich, dass ich was fundamentales übersehen habe (ich Dilettant...).

Habt ihr einen Tipp?

Mir ist es wichtig, dass die Geräte in getrennten Netzwerken unterwegs sind. Ich will vermeiden, dass irgendein Plaste IoT Device Zugriff auf sensiblere Geräte / Hosts hat.

5 VLANs, also z.B.

VLAN 10, subnet 192.168.11.x, Gateway 192.168.11.254

VLAN 20, subnet 192.168.12.x, Gateway 192.168.12.254

usw.

Die Fritzbox ist auf der 192.168.1.1 und hat Routen:

192.168.11.0, Subnet 255.255.255.0 zu Gateway 192.168.11.254

Auf der Cisco läuft der DHCP Server, der auf der Fritzbox ist deaktiviert.

Pro VLAN / Subnet gibt es einen DHCP Network-Pool

Mittels ACL-Binding, ACL/ACE grenze ich die subnets / VLANs voneinander ab.

Läuft eigentlich alles bis auf: Manche Geräte wie Fernseher oder ältere Kameras beziehen die IP-Adresse nicht korrekt über den DHCP, sie weisen sich selbst eine zu. Der Fernseher nimmt dann eine Adresse außerhalb, also 192.22x.x.x. Und er hat dann auch keinen Zugang zum Internet. Das lässt ich bei einigen wie dem Sony Fernseher lösen, in dem ich DHCP Manuell mache und dem Fernseher eine statische Adresse zuweise. Doch manche wie die Ubiquity Kamera holen sich eine Adresse im Bereich der Fritzbox (192.168.1.x).

Geräte wie ein Mac, Linux Laptop, auch die neueren Ubiquiti Kameras sind alle brav und ziehen sich die richtige IP-Adresse beim entsprechenden DHCP. Ich vermutete, dass das vielleicht auch am VLAN Tagging liegt. Die nicht funktionierenden Devices hängen an einem Port, der Untagged ist und einem VLAN zugewiesen ist.

Ich habe gelesen, dass manche empfehlen per ACL die UCP Requests (67/68) zu blocken. Doch das klingt nicht sauber und funktioniert hier nicht. Nachdem ich Stunden serumprobiert habe, vermute ich, dass ich was fundamentales übersehen habe (ich Dilettant...).

Habt ihr einen Tipp?

Mir ist es wichtig, dass die Geräte in getrennten Netzwerken unterwegs sind. Ich will vermeiden, dass irgendein Plaste IoT Device Zugriff auf sensiblere Geräte / Hosts hat.

Please also mark the comments that contributed to the solution of the article

Content-Key: 394695

Url: https://administrator.de/contentid/394695

Printed on: April 23, 2024 at 11:04 o'clock

5 Comments

Latest comment

Ich betreibe mehrere VLANs mit eigenen Subnetzen abgegrenzt, mit einem Cisco SG 300 Layer 3 Switch, der an einer Fritzbox hängt.

Simpler Standard... Also sowas wie das hier, richtig ?Verständnissproblem Routing mit SG300-28

Dein VLAN 99 ist hier das VLAN 11 ? Auch richtig ?

Auf der Cisco läuft der DHCP Server,

Auf dem Switch ???Keine gute Idee DHCP auf die Infrastruktur zu legen. Besser ist es einen zentralen DHCP Server zu benutzen und mit DHCP Relay zu arbeiten auf dem VLAN Switch.

Entweder einen Winblows Hobel der vermutlich eh schon da ist oder eine Linux Büchse:

Netzwerk Management Server mit Raspberry Pi

Aber egal...ist jetzt ein Randthema.

beziehen die IP-Adresse nicht korrekt über den DHCP, sie weisen sich selbst eine zu.

Das ist natürlich netztechnischer Quatsch und weisst du vermutlich auch selber. Kein Gerät kann sich eine IP per DHCP selber zuteilen !Was du vermutlich meinst ist das die eine APIP (ZeroConf) IP aus dem Bereich 169.254.x.y bekommen, oder ?

Das hat mit DHCP nix zu tun !

https://de.wikipedia.org/wiki/Zeroconf

in dem ich DHCP Manuell mache und dem Fernseher eine statische Adresse zuweise.

Noch so ein verschwurbelter Unsinn. Entweder machst du DHCP (Client Mode) auf den Geräten oder du vergibst eine feste statische IP. Letzteres hat mit DHCP nix zu tun !Doch manche wie die Ubiquity Kamera holen sich eine Adresse im Bereich der Fritzbox (192.168.1.x).

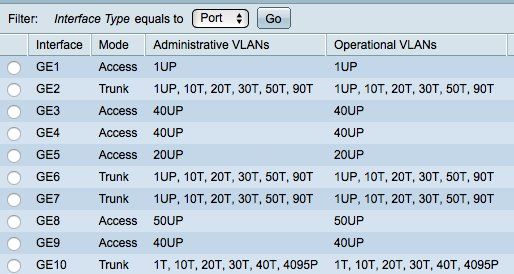

Das zeigt dann das sie im falschen VLAN arbeiten !!Hier stimmt dann deine VLAN Zuordnung des Ports nicht, Es sei denn die Kameras sollen im VLAN 11 der FritzBox arbeiten.

Ist ja klar, ein Endgerät schickt erstmal einen Broadcast ins Netz auf das der DHCP Server antwortet. Broadcast werden über geroutete Verbindungen nicht übertragen !!

Es kann also immer nur der DHCP Server antworten der im entsprechenden Layer 2 Segment (VLAN) aktiv ist.

Dein Kamera Port hängt dann also im VLAN 11 statt (vermutlich) woanders ?!

Falsches VLAN Setup !

Ich vermutete, dass das vielleicht auch am VLAN Tagging liegt.

Nein !Das ist Blödsinn ! Weisst du auch selber...

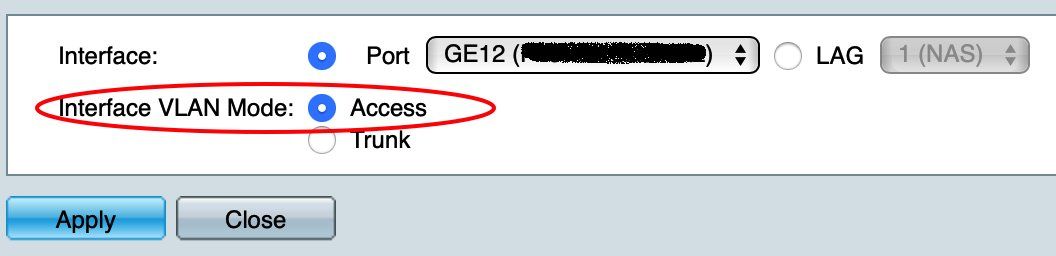

ALLE deine Endgeräte senden UNTAGGED Pakete. Folglich müssen deren Port s also als Access Ports allesamt definiert sein !

Auf solchen Ports gibt es also keinerlei Tags. Da du auch (vermutlich) nur einen einzigen Switch hast und keinen Tagged Uplink zw. mehreren Switches ist das Thema Tagging also Unsinn. Vergessen also...

Doch das klingt nicht sauber und funktioniert hier nicht.

Ist natürlich auch Blödsinn. Kannst dir ja denken...wenn du den DHCP Traffic in einer ACL blockst kommt nix mehr davon an und es gibt niemals IP Adressen per DHCP.Wer sowas empfiehlt hat von Netzwerken mit DHCP wenig bis gar keine Ahnung. Vergiss das !

Als Fazit sieht es so aus als ob du eine falsches VLAN Design bzw. Konfig hast. Auch ob dein DHCP richtig konfiguriert ist bleibt unklar, da es viele Optionen dort gibt.

Screenshots vom Switch Setup hätten hier allen geholfen.... So können wir (leider) nur mal wieder im freien Fall raten und vermuten.

einiges hab ich nicht korrekt ausgedrückt.

Haben wir schon befürchtet hier Es geht auch gleich weiter mit den Fehlern...

will ich auf dem Level3 Cisco

Es ist ein Layer 3 Switch ! Auf dem OSI Layer 3 macht man Routing:https://de.wikipedia.org/wiki/OSI-Modell

natürlich nicht auf der FB, denn die kann ja die DHCP Pools nicht bedienen

Deshalb ja auch der obige Tipp es auf einem kleinen externen DHCP Server (RasPi usw.) zu machen...Aber egal..geht natürlich auch auf dem Switch !

Die hängen am L3 Cisco, untagged VLAN10, 20... und DHCP klappt nicht.

Du meinst es klappt generell nicht für ALLE Clients die in den VLAN 10 und 20 Segmenten hängen ??Also IP per DHCP geht generell in den VLAN Segmenten nicht, aber wenn du den Endgeräten in den VLAN Segmenten eine statische IP und Gateway (Switch IP im VLAN) entsprechend der VLAN Segmentierung zuweist dann klappt es ??

Wenn dem so ist lässt das ja nur einen einzigen Schluss zu:

Deine Swicth basierten DHCP Server sind NICHT an die VLANs gekoppelt, arbeiten dort also nicht bzw. sind dort nicht aktiv.

Letztlich lässt das auf einen Konfig Fehler schliessen !!

Derzeit läuft es nur, wenn ich diese Geräte in die FB stecke und dort auch einen DHCP Server laufen lasse

Ja, aber das ist ja Blödsinn, denn dann arbeiten ALLE diese Geräte ja logischerweise im 192.168.1.0er Netz was du ja genau nicht willst mit deiner Segmentierung in unterschiedliche IP Netze (VLANs). Per se ist das ja richtig.Soll ich auf dem Cisco also auch einen DHCP Network-Pool für VLAN1, 192.168.1.x laufen lassen?

Die Frage kannst du dir ja wohl hoffentlich selber beantworten, oder ??Die Antwort lautet: Es kommt darauf an !

Wenn der DHCP auf der FB läuft in diesem IP Segment (VLAN) dann darf logischerweise KEIN DHCP Server auf dem Switch in dem VLAN laufen, denn sonst würden sich Fritz DHCP und Cisco DHCP gegenseitig bekriegen.

Dort gilt: "Es kann nur einen geben !" Also entweder Fritz oder Cisco niemals beide !

Fazit:

Deine auf dem Switch konfigurierten DHCP Server sind vermutlich irgendwie inaktiv in den VLAN Segmenten, was auf einen Konfig Fehler schliesst.

Leider hast du auch KEINEN Log Auszug des Switches mitgepostet so das wir weider nur raten können ??

- Hast du den VLANs jeweile eine korrespondierende Switch IP zugewiesen ? Wenn ja welche ?

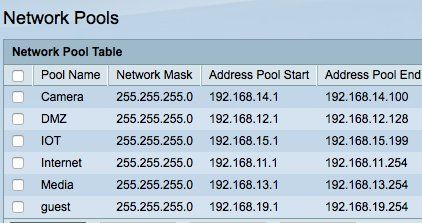

- Dein Pool in den VLANs geht von .1 bis .100 und ganz schlimm von .1 bis .254 Das ist insofern tödlich das du damit auch die statische Switch IP als aktive DHCP IP Adresse vergibst. Das führt dann unweigerlich dazu das du einemn doppelte IP vergibst wenn der Switch in dem VLAN die .1 oder .254 haben sollte !

Die IP Adressen an den "Enden" sollte man immer fest reservieren für Router, Gateways usw. und niemals deshalb in einen DHCP Pool legen ! Klar, denn DHCP "kennt" diese statischen IPs nicht und würde sie fröhlich vergeben. Wird z.B. deine Switch IP dann doppelt vergeben nimmt das Unglück seinen Lauf !

Also folgende ToDos:

- Die Switch IP in den VLANs sollte fest auf der .1 oder .254 liegen ! Da du die .1 im Koppel VLAN auf die FB schon vergeben hast nimm über all die .254 !

- In den Pools unbedingt diese IP ausnehmen aus der Pool Range. Schaff dir einen Puffer auf die Endadressen und lasse den Pool generell nur von .10 bis .250 gehen. Oder bei denen mit kleinerer range von .10 bis .150 ! So hast du oberhalb und unterhalb des DHCP Ools noch Platz für statische IPs !

Halte dich an diesen Thread mit dem Setup:

Verständnissproblem Routing mit SG300-28

Der entspricht im wesentlichen deiner Konfiguration nur mit anderen IP Netzen, was aber lediglich kosmetisch ist.

Wichtig ist erstmal die DHCP Server im Switch auf den VLAN Segmenten zum Fliegen zu bekommen. Ohne das grauchst du nicht weitermachen.

Dazu:

- VLAN Anlegen

- Endgeräte Port Untagged in das VLAN legen (Access Port)

- Switch VLAN IP in dem VLAN konfigurieren

- DHCP Server aufsetzen und an diese Switch VLAN IP binden.

Ein paar Fragen noch:

- 1.) Hast du den VLANs entsprechende Switch IPs konfiguriert ?

- 2.) Kannst du mit der Switch Ping Funktion die FritzBox im Transfer VLAN pingen

- 3.) Wozu sind die Trunk Ports (Tagged) auf dem Switch ??

Ich muss auch einen Pool für VLAN 1 haben,

Nein !Das ist eine falsche Annahme ! Du MUSST nicht...du kannst !

Das einzige was du musst ist entscheiden ob der DHCP Server entweder auf dem Router laufen soll oder auf dem Switch. Beides geht nicht.

Genausogut kann der DHCP aber im VLAN 1 auch auf dem Cisco Router laufen. Wo er läuft ist letztlich ist für das VLAN 1 völlig egal.

Wie gesagt...gilt nur für das VLAN 1 als Koppelnetz zum Router.

dass dieser Cisco Router zickt, wenn es um die Zuweisung statischer Adressen (Static Binding) geht.

Der zickt nicht. Vermutlich machst du hier einen Fehler, denn es gibt 2 Optionen dafür beim Cisco Router !! !

ip dhcp pool WinServer <-- Beispiel f. Zuweisung von fester IP auf MAC Adress Basis

host 192.168.100.170 255.255.255.0

client-identifier 01b0.0c6c.01c4.d2 <-- Hardware Mac Adresse dieses Clients

(hardware-address b00c.6c01.c4d2) <-- Hardware Mac Adresse bei Clients die keinen Identifier schicken (Linux !)

default-router 192.168.100.254

dns-server 192.168.100.254

client-name winserver

domain-name meinedomain.home.arpa

!

Du musst also wissen WELCHER der statischen Clients einen Identifier mitschickt und wer nicht ! Entsprechend gilt das eine oder andere Kommando im Pool !

Hast du das bedacht ?!

Die Switch IP in den VLANs sollte fest auf der .1 oder .254 liegen

Wie bereits gesagt. Infrastruktur hat IMMER statische IPsEntweder nummerierst du von unten alle Router und von oben alle Switches und umgekehrt. Der DHCP Pool sollte IMMER davon ausgespart sein, klar sonst gäbe es Adress Chaos