Exchange 2010 - externe Verbindung via IMAP TLS 1.2 durch DrittanbieterSoftware

Hallo Gemeinschaft,

wir nutzen einen Exchange 2010 und haben das IMAP Protokoll des Servers aktiviert, sowie die TLS Verschlüsselung.

Bis vor ca. 1-2 Wochen ging der Abruf noch reibungslos, jetzt verbindet sich die Drittanbietersoftware (hier ZOHO CRM) nicht mehr mit unserem Server.

Leider gibt der Anbieter keine Logfiles heraus.

Unsere Einsellungen lauten wie folgt:

Server: unser.server.de

Port: 993

Sichere Verbindung: TLS

Benutzername: Domäne\Benutzer

Passwort entsprechend

Intern funktioniert unser Mailing reibungslos, leider die Verbindung von außerhalb nicht.

Als Firewall nutzen wir eine Watchguard, haben dort die Verbindung bereits geprüft, diese wird zugelassen und an die entsprechende IP geroutet (Exchange Server).

Unser Zertifikat

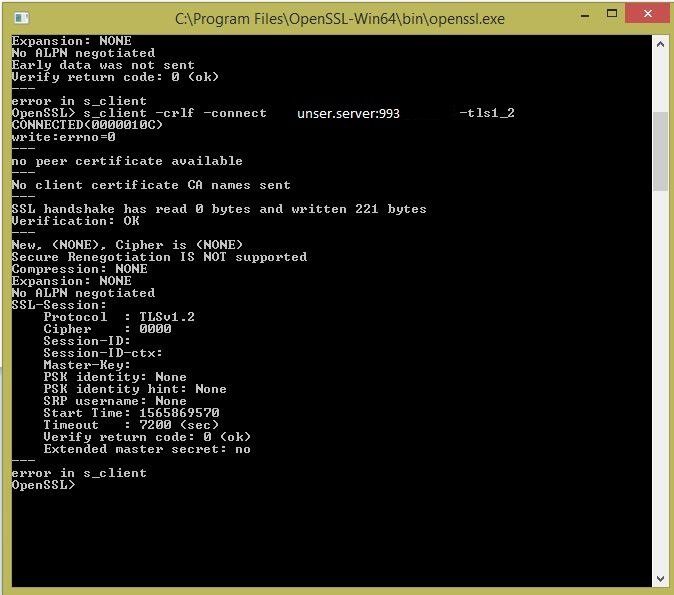

Nun habe ich von extern bereits die Verbindung mittels OpenSSL geteset. Leider werde ich aus dem Response nicht schlau... (siehe Anbei)

Im Eventlog des Servers steht leider auch kein Fehler.

Server haben wir neugestartet, IMAP Dienst neugestartet... hilft leider nicht.

Exchange Zertifikate sind noch bis 2020 gültig.

Ich danke bereits jetzt für eure Hilfe.

wir nutzen einen Exchange 2010 und haben das IMAP Protokoll des Servers aktiviert, sowie die TLS Verschlüsselung.

Bis vor ca. 1-2 Wochen ging der Abruf noch reibungslos, jetzt verbindet sich die Drittanbietersoftware (hier ZOHO CRM) nicht mehr mit unserem Server.

Leider gibt der Anbieter keine Logfiles heraus.

Unsere Einsellungen lauten wie folgt:

Server: unser.server.de

Port: 993

Sichere Verbindung: TLS

Benutzername: Domäne\Benutzer

Passwort entsprechend

Intern funktioniert unser Mailing reibungslos, leider die Verbindung von außerhalb nicht.

Als Firewall nutzen wir eine Watchguard, haben dort die Verbindung bereits geprüft, diese wird zugelassen und an die entsprechende IP geroutet (Exchange Server).

Unser Zertifikat

Nun habe ich von extern bereits die Verbindung mittels OpenSSL geteset. Leider werde ich aus dem Response nicht schlau... (siehe Anbei)

Im Eventlog des Servers steht leider auch kein Fehler.

Server haben wir neugestartet, IMAP Dienst neugestartet... hilft leider nicht.

Exchange Zertifikate sind noch bis 2020 gültig.

Ich danke bereits jetzt für eure Hilfe.

Please also mark the comments that contributed to the solution of the article

Content-Key: 485476

Url: https://administrator.de/contentid/485476

Printed on: April 26, 2024 at 12:04 o'clock

8 Comments

Latest comment

Die OpenSSL-Ausgabe sagt dir, dass auf der Verbindung kein Zertifikat vom Server gezeigt wurde.

Das ist auf jeden Fall ein Fehler und erklärt, warum keine sichere Verbindung zustande kommt.

Versuche noch einmel eine Verbindung aufzubauen, setze aber zusätzlich einmal den Parameter

um mittels SNI zu signalisieren, welches Zertifikat du erwartest.

Wenn dann eine Verbindung zustande kommt, solltest du auf jeden Fall dort, wo jetzt "no peer certificate available" steht, das Zertifikat eures Servers sehen.

Falls es mit SNI funktioniert, ohne Angabe des Servernamens nicht, müsste der Exchange entsprechend konfiguriert werden, dass er auch ohne SNI funktioniert - denn das ist zumindest für IMAPS kein Standard.

Zusätzlich kannst du auch einmal gegen IMAP mit STARTTLS testen (falls das auf dem Server aktiviert ist):

Das ist auf jeden Fall ein Fehler und erklärt, warum keine sichere Verbindung zustande kommt.

Versuche noch einmel eine Verbindung aufzubauen, setze aber zusätzlich einmal den Parameter

-servername "fqdn.auf.dem.zertifikat" Wenn dann eine Verbindung zustande kommt, solltest du auf jeden Fall dort, wo jetzt "no peer certificate available" steht, das Zertifikat eures Servers sehen.

Falls es mit SNI funktioniert, ohne Angabe des Servernamens nicht, müsste der Exchange entsprechend konfiguriert werden, dass er auch ohne SNI funktioniert - denn das ist zumindest für IMAPS kein Standard.

Zusätzlich kannst du auch einmal gegen IMAP mit STARTTLS testen (falls das auf dem Server aktiviert ist):

openssl s_client -connect "euer.server:imap" -starttls imap

Moin,

https://www.thecodeasylum.com/testing-ssl-and-tls-with-powershell/

https://www.sysadmins.lv/blog-en/test-web-server-ssltls-protocol-support ...

Gruß,

Dani

wir nutzen einen Exchange 2010 und haben das IMAP Protokoll des Servers aktiviert, sowie die TLS Verschlüsselung.

Has du eigentlich die neusten SPs und RUs für Exchange Server 2010 installiert? ich arbeite mit OpenSSL, dort gebe ich das Protokoll im Befehl an.

Greift OpenSSL auf die Windows API zurück, um die TLS Protokolle zu testen? Ich bin mir nicht sicher. Aber mein Bauch sagt eher nein. Wie kann ich prüfen ob TLS 1.2 auf dem Exchange aktiviert ist. Ich dachte das kann ich mittels OpenSSL machen?

Ja und Nein. Nachstehend zwei Code Schnipsel für einen kl. Test:https://www.thecodeasylum.com/testing-ssl-and-tls-with-powershell/

https://www.sysadmins.lv/blog-en/test-web-server-ssltls-protocol-support ...

Edit (checktls.com) Log:

...

Achtung , bei der Prüfung aus dem Internet wird keine direkte Verbindung zwischen chechtls.com und einem Exchange-Server aufgebaut. Die Verbindung wird zwischen checktls.com und Watchguard und danach Watchguard zu Exchange Server aufgebaut. D.h. es ist theoretisch sogar möglich, dass zwischen letzeren Verbindung gar kein TLS benutzt wird. Das kann man aus der Ferne aber nicht berurteilen, weil es da um Details geht....

Der Drittanbieter hat TLS 1.0 seit Anfang des Monats deaktiviert. Seitdem funktioniert die Verbindung zu unserem Exchange nicht mehr.

Wo läuft denn die 3rd Party App - Cloud, OnPremise auf dem Exchange Server oder eine separate VM? Welches OS? etc..Gruß,

Dani

Moin,

nach ein wenig Recherche bleibt dir wohl nur eine Migration auf Exchange Server 2016:

https://techcommunity.microsoft.com/t5/Exchange-Team-Blog/Exchange-TLS-0 ...

https://social.technet.microsoft.com/Forums/en-US/0daaa9e7-3953-4f24-9b2 ...

https://techcommunity.microsoft.com/t5/Exchange-Team-Blog/Exchange-Serve ...

Gruß,

Dani

nach ein wenig Recherche bleibt dir wohl nur eine Migration auf Exchange Server 2016:

https://techcommunity.microsoft.com/t5/Exchange-Team-Blog/Exchange-TLS-0 ...

https://social.technet.microsoft.com/Forums/en-US/0daaa9e7-3953-4f24-9b2 ...

https://techcommunity.microsoft.com/t5/Exchange-Team-Blog/Exchange-Serve ...

Gruß,

Dani