Empfehlung für Router+Accesspoint, mit VLAN, Jugendschutzfilter, log und möglichst einfaches GUI

Hallo, ich kümmere mich ehrenamtlich (neben der Rente) um ein Netzwerk in einem Soziokulturellen Zentrum. Ich sehe mich selber nicht als Administrator, dazu ist mein Wissen zu gering.

Es ist hier recht weitläufig und die Netzwerkstruktur ist Stück für Stück gewachsen. So gibt es hier 9x W-LAN mit billigen W-LAN-Routern realisiert. Also ein Internet-Kabelanschluss mit Fritzbox, W-LAN und Gast-W-LAN, 100m weiter ein einzelner Router mit W-LAN für Mitarbeiter und einen Raum weiter ein zweiter Router für Gast-W-LAN usw. am nächsten Standort. Also jede Menge billigen W-LAN-Router, unterschiedliche SSID und W-LAN die sich stören können.

Nun soll das Gast-W-LAN für hunderte Jugendliche geöffnet werden.

Ich würde gern einen Router kaufen der mir ein W-LAN für Mitarbeiter und 2 Gast-W-LAN an V-LAN bindet und dann statt der je 2 Billigrouter an den verschiedenen Standorten nur ein Accesspoint, der nur ein physisches W-LAN mit 3 SSID (eine pro V-LAN) aufspannt. Im Grunde also ein W-LAN für Mitarbeiter und 2 Gast W-LAN, die überall auf dem Gelände gleich sind.

Die Anforderungen an Router/Accesspoint wären:

• Möglichst einfache Konfiguration über GUI (ganz wichtig)

• Gute Filtermöglichkeit (Kinder/Jugendschutz)

• Loggen von Gerätenamen und MAC

• Zentrale Konfiguration der Accesspoints

• Genug Leistung für 40 gleichzeitig angemeldete Clients.

• Accesspoints sollten höchstens 250,-€ kosten.

Welchen Router/Accesspoint könnt ihr empfehlen?

Einen ähnlichen Router habe ich mit Hilfe des Tutorials von Simon Pedrett https://pedrett.org/dd-wrt-gaestenetzwerk/ mit einem WRT54GL realisiert. Der funktioniert, es fehlt das zweite Gast-LAN, der Jugendschutzfilter und die log-Funktion und die zentrale Konfiguration weiterer Accesspoints. Der ist aber bei nötigen Anpassungen zu kompliziert, insbesondere für meinen Nachfolger.

Die Fritzbox hat imho die log-Funktion nicht (zumindest nicht dauerhaft und bei den neueren FB ist der Paketmitschnitt nicht mehr verfügbar). Der Paketmitschnitt wäre ohnehin overkill und rechtlich problematisch.

Es ist hier recht weitläufig und die Netzwerkstruktur ist Stück für Stück gewachsen. So gibt es hier 9x W-LAN mit billigen W-LAN-Routern realisiert. Also ein Internet-Kabelanschluss mit Fritzbox, W-LAN und Gast-W-LAN, 100m weiter ein einzelner Router mit W-LAN für Mitarbeiter und einen Raum weiter ein zweiter Router für Gast-W-LAN usw. am nächsten Standort. Also jede Menge billigen W-LAN-Router, unterschiedliche SSID und W-LAN die sich stören können.

Nun soll das Gast-W-LAN für hunderte Jugendliche geöffnet werden.

Ich würde gern einen Router kaufen der mir ein W-LAN für Mitarbeiter und 2 Gast-W-LAN an V-LAN bindet und dann statt der je 2 Billigrouter an den verschiedenen Standorten nur ein Accesspoint, der nur ein physisches W-LAN mit 3 SSID (eine pro V-LAN) aufspannt. Im Grunde also ein W-LAN für Mitarbeiter und 2 Gast W-LAN, die überall auf dem Gelände gleich sind.

Die Anforderungen an Router/Accesspoint wären:

• Möglichst einfache Konfiguration über GUI (ganz wichtig)

• Gute Filtermöglichkeit (Kinder/Jugendschutz)

• Loggen von Gerätenamen und MAC

• Zentrale Konfiguration der Accesspoints

• Genug Leistung für 40 gleichzeitig angemeldete Clients.

• Accesspoints sollten höchstens 250,-€ kosten.

Welchen Router/Accesspoint könnt ihr empfehlen?

Einen ähnlichen Router habe ich mit Hilfe des Tutorials von Simon Pedrett https://pedrett.org/dd-wrt-gaestenetzwerk/ mit einem WRT54GL realisiert. Der funktioniert, es fehlt das zweite Gast-LAN, der Jugendschutzfilter und die log-Funktion und die zentrale Konfiguration weiterer Accesspoints. Der ist aber bei nötigen Anpassungen zu kompliziert, insbesondere für meinen Nachfolger.

Die Fritzbox hat imho die log-Funktion nicht (zumindest nicht dauerhaft und bei den neueren FB ist der Paketmitschnitt nicht mehr verfügbar). Der Paketmitschnitt wäre ohnehin overkill und rechtlich problematisch.

Please also mark the comments that contributed to the solution of the article

Content-Key: 394535

Url: https://administrator.de/contentid/394535

Printed on: April 20, 2024 at 02:04 o'clock

26 Comments

Latest comment

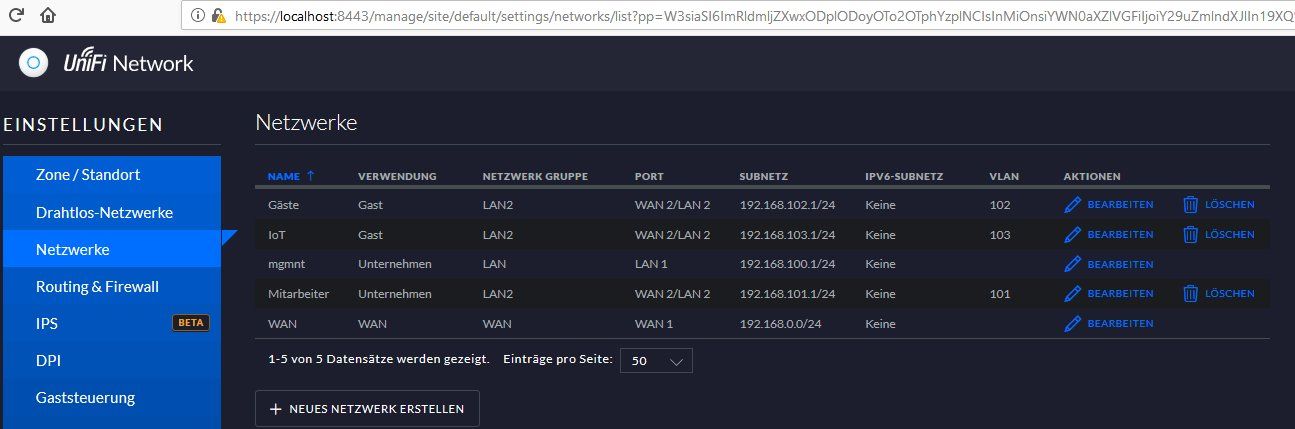

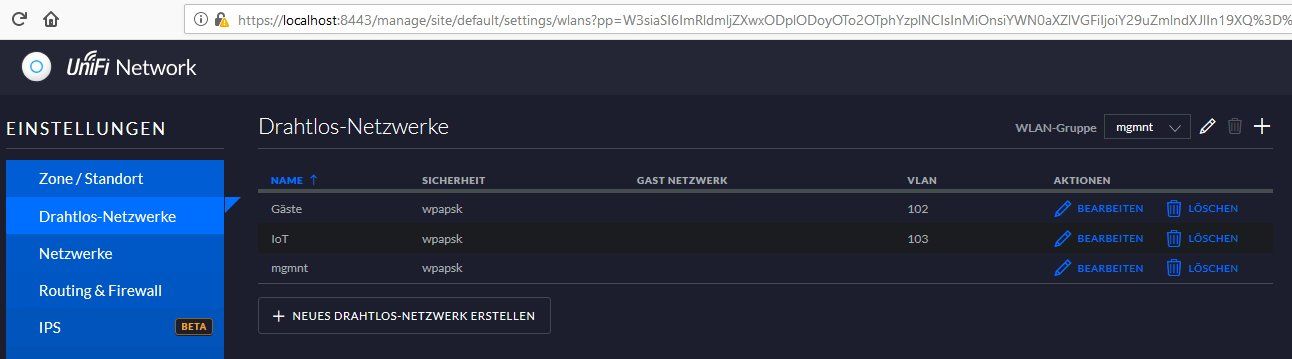

Wenn Du eh alles neu brauchst, dann würde ich Dir vorschlagen durchgängig Unifi einzusetzen. Da hast Du von der Firewall über Switche und Accesspoints alles über eine GUI zu verwalten. Heißt also nur in ein System einarbeiten und nicht in mehrere.

Das Zeug kann man u.a. hier kaufen.

Gruß

Looser

Das Zeug kann man u.a. hier kaufen.

Gruß

Looser

Das wird so nicht funktionieren. Du möchtest mit mehreren Accesspoints mehrere WLAN-SSIDs bereitstellen. Jede SSID kommt in ein eigenes VLAN. Der AP trennt die auf und somit muss der Switch die verschiedenen Pakete auch addressieren könnten, ergo min. Layer 2.

Ob die von Dir genannten Switche VLAN unterstützen kannst Du in den Anleitungen nachlesen.

Ansonsten würde ich einmal neu machen und dafür richtig.

Ob die von Dir genannten Switche VLAN unterstützen kannst Du in den Anleitungen nachlesen.

Ansonsten würde ich einmal neu machen und dafür richtig.

Instabil wird es wenn die Geräte ausgeschaltet werden, danach hat der USG den DNS-Eintrag vergessen (Eingabefeld leer) und auf seiner LAN1 Seite istder DHCP aus.

In einer Routerkaskade bekommt der 2. Router eine feste IP inkl. DNS, der auf den ersten Router zeigt.

In dem muss dann der Provider-DNS eingetragen sein, sonst gehen die DNS Anfragen ins Leere.

Vielleicht hast Du beim Eintragen einmal "Speichern" drücken vergessen?

Aber warum willst Du die Geräte ausschalten? Die Teile sind für 24/7 Betrieb ausgelegt.....

Gruß

Looser

Tatsächlich hat bei diesem Versuch der PC eine IP bekommen die an LAN1 gebunden ist.

Dann hast du auf dem Switch keine Trennung in VLANs gemacht also eine falsche Konfig dort !!Das entsprechende Tutorial dazu und die "VLAN Schnellschulung hast du gelesen und verstanden ??

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Heimnetzwerk Aufbauen oder auch wie wird ein Longshine LCS-GS8408 eingerichtet

Das dortige Praxisbeispiel entspricht deinem Design.

Kann man eigentlich getaggte V-LAN's gemeinsam mit einem untagged LAN (also kein V-LAN)

Ja, das ist mehr oder minder Standard auf Tagged Uplinks.Dort wird immer ein VLAN, das sog. Default oder native VLAN untagged mit übertragen. In der Regel ist das, sofern nicht anders konfiguriert, immer das VLAN 1.

Das wird mit der sog. PVID gesetzt. Siehe o.a. Tutorial oder hier.

Da das überall Standard ist, wird es sehr wahrscheinlich sein das es bei der USG zu 98% auch der Fall ist.

Siehe auch hier an einer mehr oder minder identischen Firewall:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Liege ich richtig, wenn ich die USG (LAN1 oder LAN2) direkt (ohne Switch, nur Kabel) mit dem AP verbinde um mehrere V-LAN's zu übertragen?

Das sollte funktionieren.

Sollen dann weiter V-LAN/Multi-SSID fähige AP's hinzu, müssen Switches die Verteilung zu den AP's übernehmen.

Richtig.

Würde beispielsweise ein Netgear GS108E (lt. Datenblatt VLAN fähig) ausreichen?

Geht. An Deiner Stelle würde ich aber einen Switch nehmen, der PoE unterstützt, damit Du die PoE-Injektoren weg lassen kannst.

Wird dabei noch ein ungetagged LAN (PVID) übertragen, können dann Clients die nicht VLAN fähig sind an diesen Switch?

Du kannst die VLANs einzelnen Ports zuweisen. Somit kann an Port 1 ein AP mit 3 VLANs und an Port 2 ein Endgerät ohne VLAN. Default wird meist VLAN 1 übertragen.

Liege ich richtig, wenn ich die USG (LAN1 oder LAN2) direkt (ohne Switch, nur Kabel) mit dem AP verbinde

Ja, die Management IPs liegen immer per Default im VLAN 1 was immer untagged übertragen wird. Auch auf einem Trunk. In sofern passt das also.Würde beispielsweise ein Netgear GS108E (lt. Datenblatt VLAN fähig) ausreichen?

Ja, oder TP-Link TL SG108E oder oder oder... Jeder beliebige VLAN Switch am Markt kann das. VLANs (IEEE 802.1q) ist ein weltweit genormter Standard. Oder fragst du auch ob du mit deinem Auto statt Jet auch Aral tanken kannst ??Wird dabei noch ein ungetagged LAN (PVID) übertragen, können dann Clients die nicht VLAN fähig sind an diesen Switch?

Das ist Blödsinn und zeigt das du das Prinzip VLANs immer noch nicht ganz durchdrungen hast, leider.Die Clients merken nicht in welchem VLAN sie sind. Müssen sie auch nicht, denn die Netzwerk Infrastruktur weist den Ports an denen diese angeschlossen sind ja immer fest einem VLAN zu !!

Bei einem Switch machst du das über die Swiotchkonfig indem du dem Port an dem der PC untagged angeschlossen ist fest z.B. in das VLAN 10 legst. Folglich ist der Rechner dann im VLAN 10.

Kann man auch dynamisch machen über die Mac Adresse oder 802.1x User Login.

Bei einem WLAN Access Point bestimmst du bei MSSID auch fest in welches VLAN welche SSID geforwardet wird am AP.

Der Client der sich ins WLAN mit der SSID X einloggt langet dann in VLAN 10 weil du im AP die feste Zuweisung SSID X = VLAN 10 Tag gemacht hast.

Also mal die VLAN_Schnellschulung nochmals lesen und verstehen bitte !!!

Endgeräte sind NICHT tagged !

Wird dabei noch ein ungetagged LAN (PVID) übertragen

Ja. Bitte den "Aufklärungs Thread" zu Thema PVID dazu nochmal lesen und verstehen !Warum gibt es PVID bei VLANs?

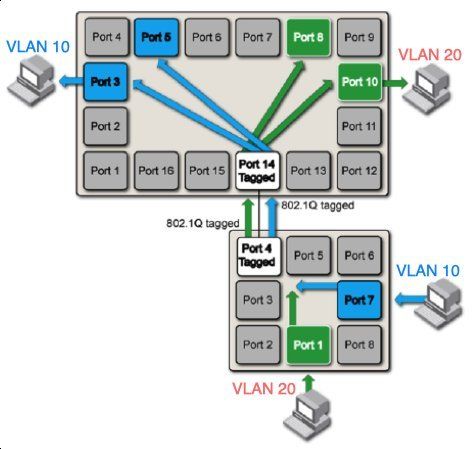

Dieses Bild sollte eigentlich Klarheit schaffen...:

Die PC Ports sind immer untagged und die Verbindungsports 4 und 14 zwischen den 2 Switches immer tagged (Siehe "Schnellschulung" !) Klar, denn hier müssen die Switches zwingend die VLAN Information austauschen zu denen die übertragenen Pakete gehören um diese wieder richtig zuordnen zu können.

Den kleinen unteren Switch kannst du dir analog als MSSID AP vorstellen. SSIDs an die Endgeräte untagged mit fester Zuweisung SSID zu VLAN ID. Am Kupferport zum Switch dann tagged.

Auch der NetGear kann das wenn man seine gruselige PVID Konfig durchschaut hat. Hier steht genau wie:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Eigentlich doch kinderleicht und ganz logisch...

Ansonsten fragen...