802.1x EAP-TLS WLAN Problem (AD-CA, NPS)

Hi zusammen,

ich habe die schöne Aufgabe unser WLAN mittels EAP-TLS abzusichern.

Also ich habe eine Domänenzertifikatsdienststelle und ein NPS aufgesetzt.

Zertifikat für den NPS wurde erfolgreich ausgestellt.

PEAP (Authentifizierung nur mit serverseitigem Zertifikat und User/PW Authentifizierung auf Client-Seite) funktioniert.

Also kann man schonmal davon ausgehen, das die Grundinfrastruktur funktioniert:

- CA stellt Zertifikate aus

- im NPS sind die RADIUS Clients und Verbindungsanforderungsrichtlinien auch funktionstüchtig, da PEAP ja funktioniert.

Gefordert ist aber EAP-TLS (Server + Client Zertifikate) und hier weiss ich nichtmehr weiter.

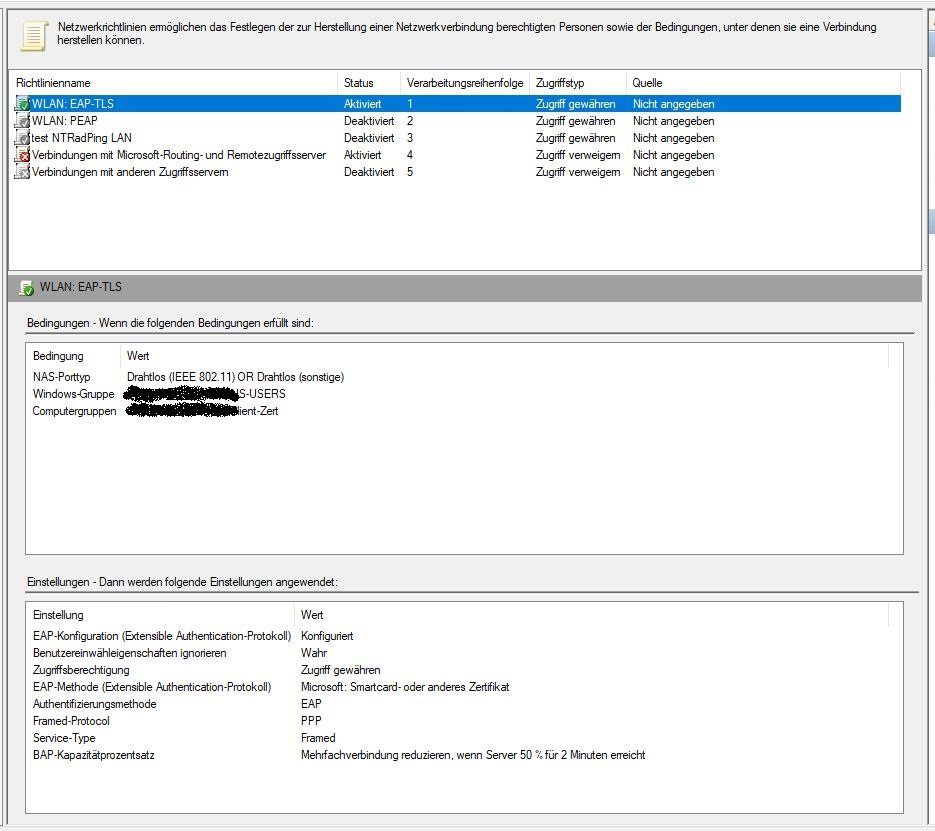

Folgende Netzwerkrichtlinie auf dem NPS ist eingerichtet:

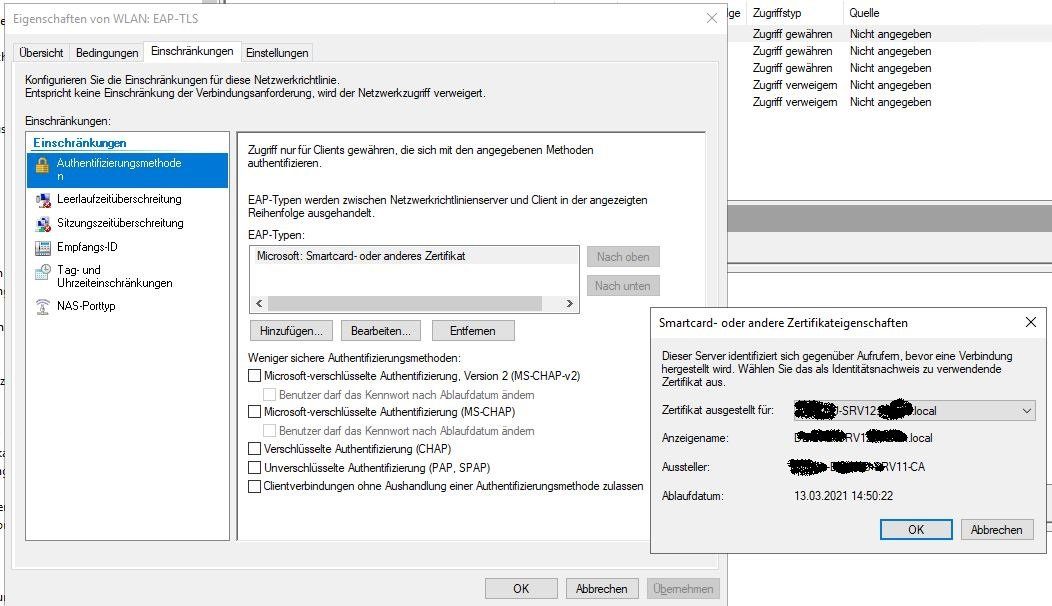

Athentifizierungsmethode:

Folgende Zertifikatsvorlagen für Benutzer und Computer wurden im AD erstellt, auf der CA bereitgestellt, und an den testclient ausgestellt via Autoenrollment, auf Gruppenpasis:

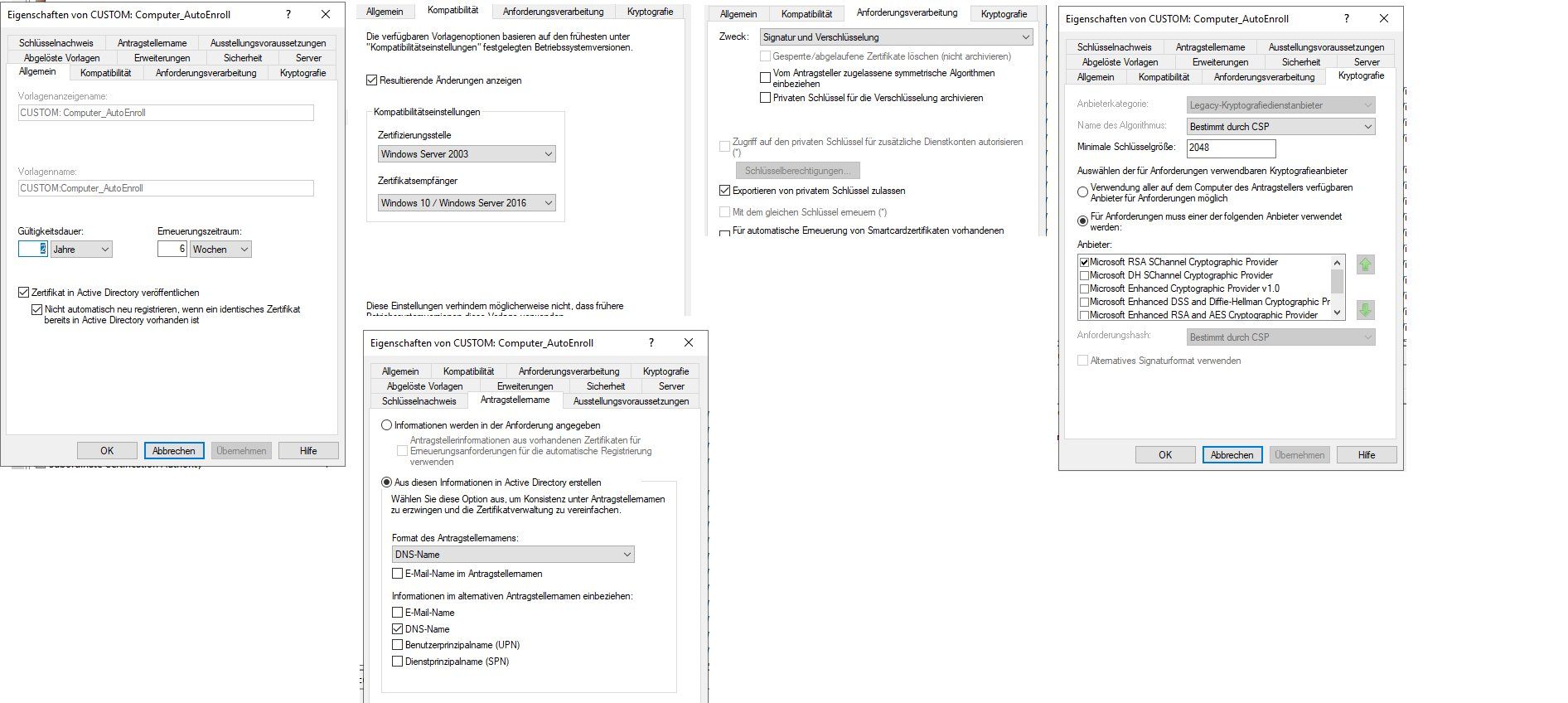

Computervorlage:

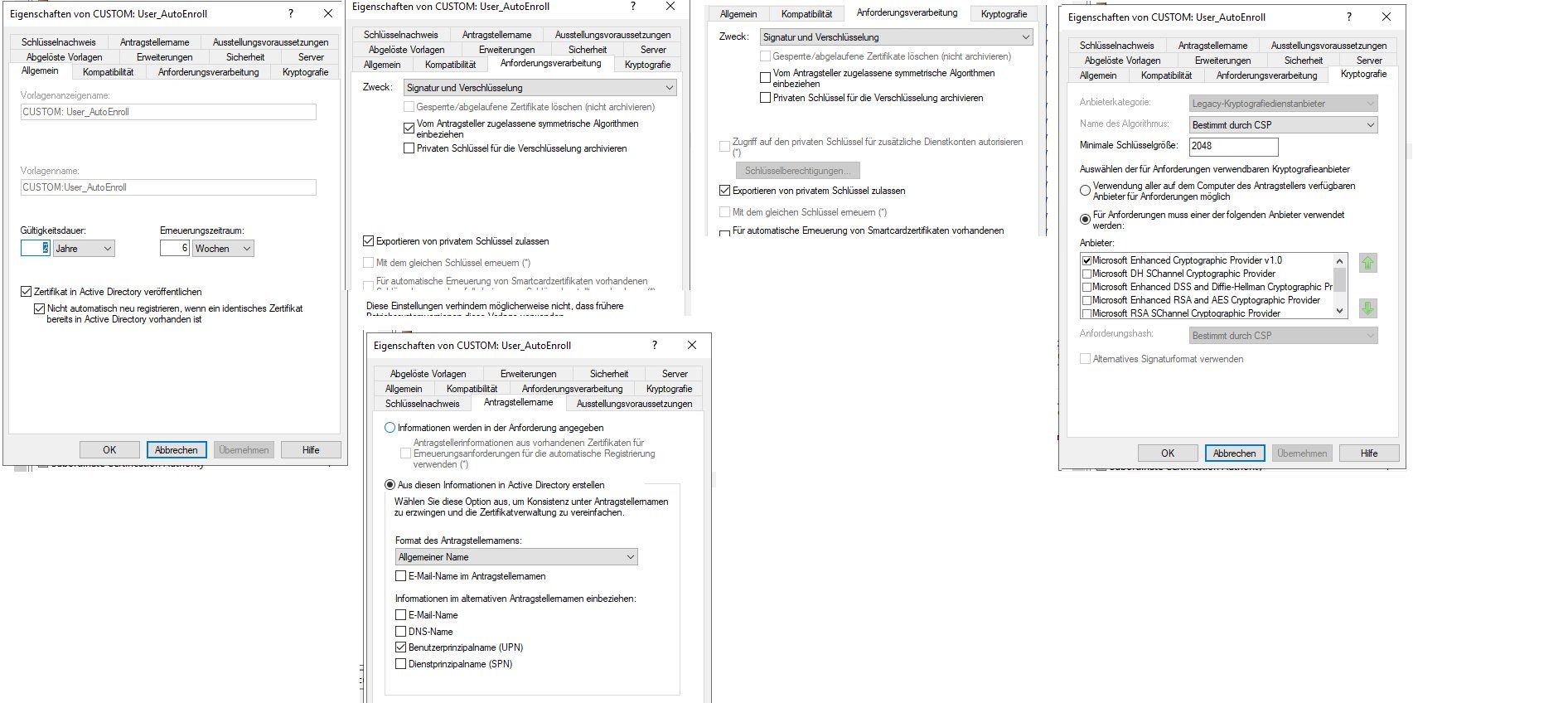

Benutzervorlage:

Auf Windows 10 Client ist folgendes eingerichtet:

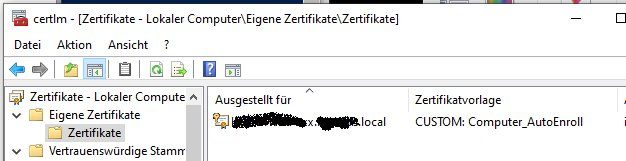

Computerzertifikat:

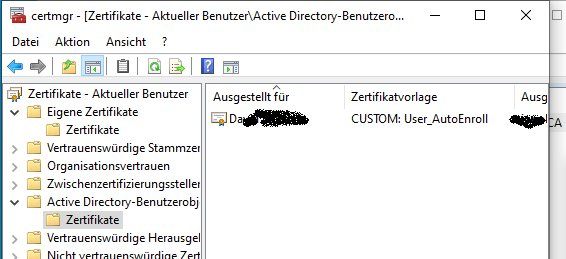

Benutzerzertifikat:

Ich habe das Benutzerzertifikat auch noch vom AD-Benutzerobjekt in Eigene Zertifikate kopiert, hat aber auch nichts geholfen.

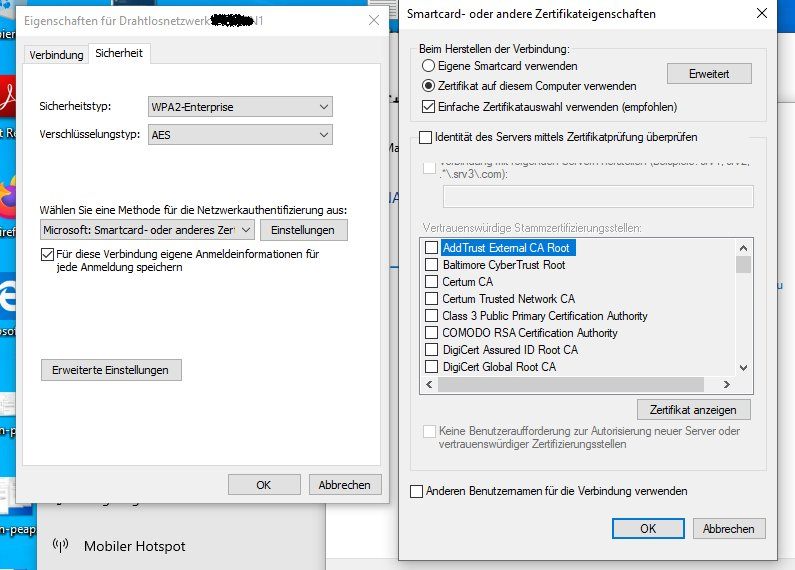

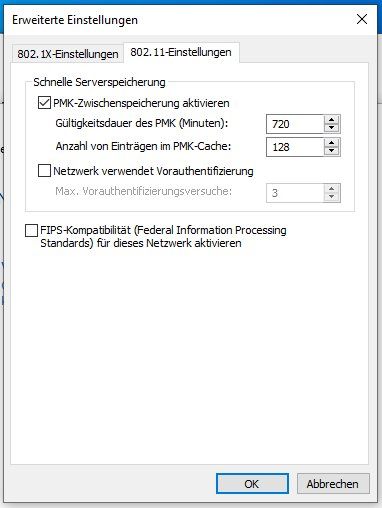

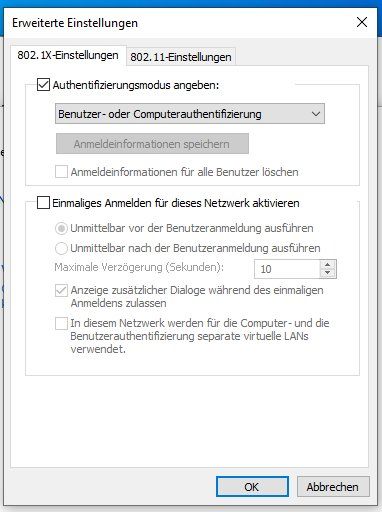

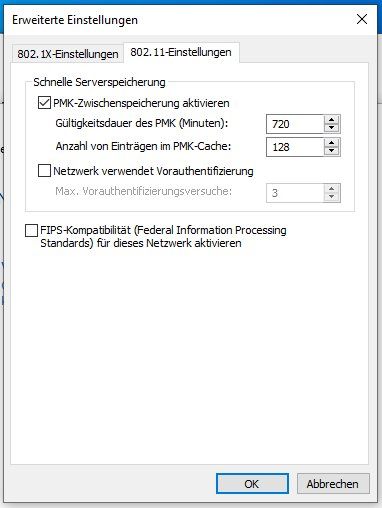

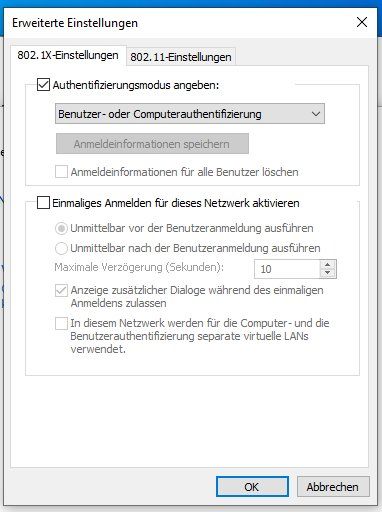

WLAN-Profil eingerichtet:

Habe auch schon Identität des Server mittels Zertifikatprüfung überprüfen angehakt, und meine inter CA ausgewhält.

Habe auch schon "Andere Benutzernamen für die Verbindung verwenden" angehakt.

Hier habe ich schon Benutzer oder Computer, nur Benutzer, und nur Computer ausgewählt.

Hier habe ich schon Benutzer oder Computer, nur Benutzer, und nur Computer ausgewählt.

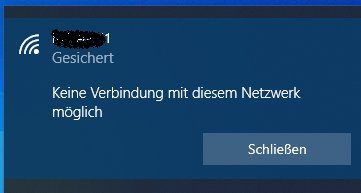

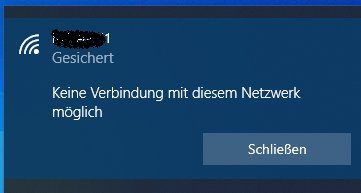

Wenn ich Computerauthentifizierung auswähle, und mich micht dem WLAN verbinden möchte erhalte ich folgendes:

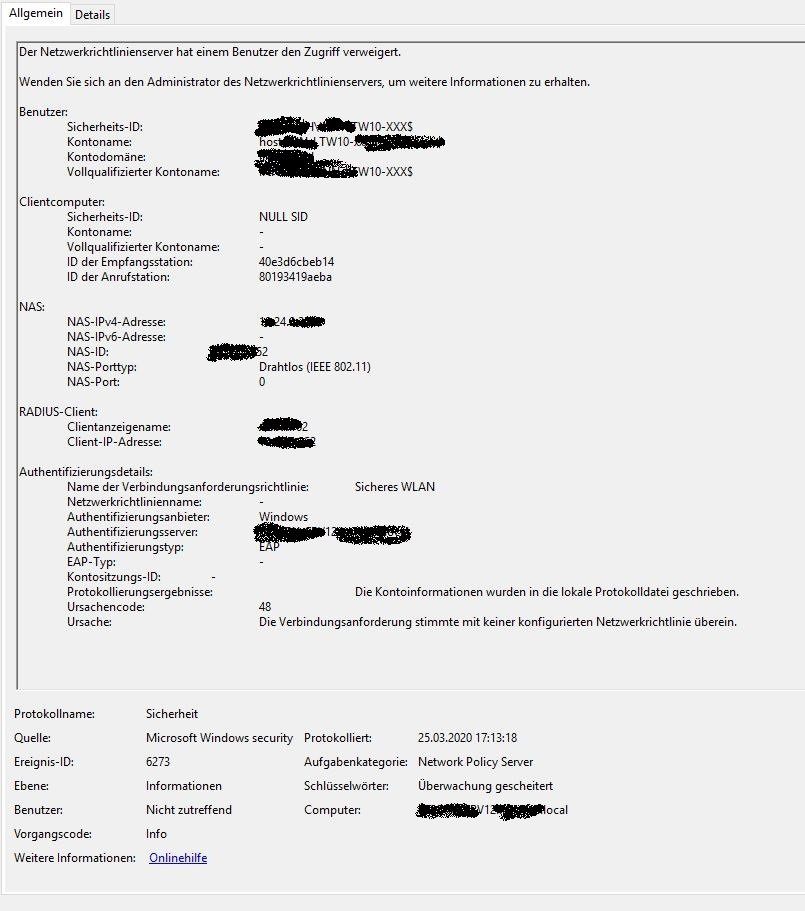

Auf dem NPS wird folgendes im Eriegnisprotokoll angezeigt:

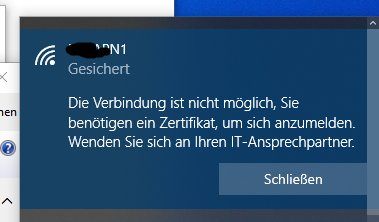

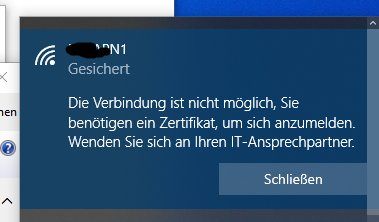

Wenn ich aber "Benutzer- oder Computerauthentifizierung," oder nur "Benutzerauthentifizierung" auswähle, erhalte ich beim WLAN verbinden folgendes:

Und das komische ist, in diesem Fall erhalte ich nichtmal einen Eintrag im NPS Ereignisprotokoll!??

Komisch finde ich dass bei Verwendung der COmputerauthentifizierung der NPS Server protokolliert dass keine Anforderung mit einer Netzwerkrichtlinie übereinstimmt.

Wenn ich auf dem NPS einfach nur die Netzwerkrichtlinie für EAP-TLS abschalte und PEAP aktiviere, und mich auf dem Client verbinde mit User/PW ...funktioniert alles.

BTW:Ist das übrigens normal, dass nicht nicht beide Richtlinien (1. EAP-TLS und 2. PEAP) aktiv lassen kann? Wenn ich beide in dieser Reihenfolge aktiv habe und auf dem Client ein WLAN-Profil für PEAP erstelle, welches vorher (bei deaktivierter EAP-TLS richtlinie) ja funktioniert hat, scheitert das ganze trotzdem, weil angeblich die EAP-TLS schon scheitert. Aber gerade desshalb soll doch die zweite PEAP Richtnlinie ausprobiert werden, oder sehe ich das falsch?

So, ich hoffe ich konnte es halbwegs nachvollziehbar schildern, und hoffe es macht sich auch jemand die Mühe, sich da reinzufuchsen und mir vielleicht einen Denkanstoß geben kann!

Besten Dank!

glad0s

ich habe die schöne Aufgabe unser WLAN mittels EAP-TLS abzusichern.

Also ich habe eine Domänenzertifikatsdienststelle und ein NPS aufgesetzt.

Zertifikat für den NPS wurde erfolgreich ausgestellt.

PEAP (Authentifizierung nur mit serverseitigem Zertifikat und User/PW Authentifizierung auf Client-Seite) funktioniert.

Also kann man schonmal davon ausgehen, das die Grundinfrastruktur funktioniert:

- CA stellt Zertifikate aus

- im NPS sind die RADIUS Clients und Verbindungsanforderungsrichtlinien auch funktionstüchtig, da PEAP ja funktioniert.

Gefordert ist aber EAP-TLS (Server + Client Zertifikate) und hier weiss ich nichtmehr weiter.

Folgende Netzwerkrichtlinie auf dem NPS ist eingerichtet:

Athentifizierungsmethode:

Folgende Zertifikatsvorlagen für Benutzer und Computer wurden im AD erstellt, auf der CA bereitgestellt, und an den testclient ausgestellt via Autoenrollment, auf Gruppenpasis:

Computervorlage:

Benutzervorlage:

Auf Windows 10 Client ist folgendes eingerichtet:

Computerzertifikat:

Benutzerzertifikat:

Ich habe das Benutzerzertifikat auch noch vom AD-Benutzerobjekt in Eigene Zertifikate kopiert, hat aber auch nichts geholfen.

WLAN-Profil eingerichtet:

Habe auch schon Identität des Server mittels Zertifikatprüfung überprüfen angehakt, und meine inter CA ausgewhält.

Habe auch schon "Andere Benutzernamen für die Verbindung verwenden" angehakt.

Wenn ich Computerauthentifizierung auswähle, und mich micht dem WLAN verbinden möchte erhalte ich folgendes:

Auf dem NPS wird folgendes im Eriegnisprotokoll angezeigt:

Wenn ich aber "Benutzer- oder Computerauthentifizierung," oder nur "Benutzerauthentifizierung" auswähle, erhalte ich beim WLAN verbinden folgendes:

Und das komische ist, in diesem Fall erhalte ich nichtmal einen Eintrag im NPS Ereignisprotokoll!??

Komisch finde ich dass bei Verwendung der COmputerauthentifizierung der NPS Server protokolliert dass keine Anforderung mit einer Netzwerkrichtlinie übereinstimmt.

Wenn ich auf dem NPS einfach nur die Netzwerkrichtlinie für EAP-TLS abschalte und PEAP aktiviere, und mich auf dem Client verbinde mit User/PW ...funktioniert alles.

BTW:Ist das übrigens normal, dass nicht nicht beide Richtlinien (1. EAP-TLS und 2. PEAP) aktiv lassen kann? Wenn ich beide in dieser Reihenfolge aktiv habe und auf dem Client ein WLAN-Profil für PEAP erstelle, welches vorher (bei deaktivierter EAP-TLS richtlinie) ja funktioniert hat, scheitert das ganze trotzdem, weil angeblich die EAP-TLS schon scheitert. Aber gerade desshalb soll doch die zweite PEAP Richtnlinie ausprobiert werden, oder sehe ich das falsch?

So, ich hoffe ich konnte es halbwegs nachvollziehbar schildern, und hoffe es macht sich auch jemand die Mühe, sich da reinzufuchsen und mir vielleicht einen Denkanstoß geben kann!

Besten Dank!

glad0s

Please also mark the comments that contributed to the solution of the article

Content-Key: 561066

Url: https://administrator.de/contentid/561066

Printed on: April 25, 2024 at 10:04 o'clock

5 Comments

Latest comment

Hi,

lustig.

Ich habe gestern genau die gleiche Geschichte eingerichtet und saß auch ein bisschen länger dran.

Aber zuerst!!

Was für ein Wlan Hersteller?

Auf dem Wlan Controller ist eine Radius Authentifizierung eingerichtet nehme ich an, genauso wie auf dem NPS?

Was hast du unter Verbindungsanforderungsrichtlinien eingetragen?

Haben deine Zertifikate auch den Zweck, Clientauthentifizierung?

Gruß

lustig.

Ich habe gestern genau die gleiche Geschichte eingerichtet und saß auch ein bisschen länger dran.

Aber zuerst!!

Was für ein Wlan Hersteller?

Auf dem Wlan Controller ist eine Radius Authentifizierung eingerichtet nehme ich an, genauso wie auf dem NPS?

Was hast du unter Verbindungsanforderungsrichtlinien eingetragen?

Haben deine Zertifikate auch den Zweck, Clientauthentifizierung?

Gruß