2 PfSensen mit OpenVPN verbinden 1x Server 1x Client

N'abend! Noch wer wach?

Da ich nicht 100% OVPN-sicher bin kurze Frage:

kurze Frage:

Ich möchte 2 PfSense mit OpenVPN verbinden um vorübergehend, bis die feste IP geschaltet ist, auf eine externe Büchse (und das Netz dahinter) zugreifen zu können.

Da die Büchse 2 in einem privaten Range ist, habe ich mir überlegt, das mit OVPN zu machen und sich diese auf Büchse 1 im Clientmodus einwählen zu lassen.

Büchse 1 (Server) ist konfiguriert als Remote Access (SSL/TLS + User Auth)

Da man bei der PfSense ja im Client-Mode keine .ovpn Config importieren kann, muss ich es händisch machen.

In der Client Config der PfSense sehe ich aber nur Peer to Peer. Das irritiert mich gerade ein wenig...

Kanns leider vorher nicht testen, da ich aus anderen Gründen grade keine VM starten kann...

Hat das so seine Richtigkeit oder übersehe ich was relevantes?

THX!

Buc

Da ich nicht 100% OVPN-sicher bin

Ich möchte 2 PfSense mit OpenVPN verbinden um vorübergehend, bis die feste IP geschaltet ist, auf eine externe Büchse (und das Netz dahinter) zugreifen zu können.

Da die Büchse 2 in einem privaten Range ist, habe ich mir überlegt, das mit OVPN zu machen und sich diese auf Büchse 1 im Clientmodus einwählen zu lassen.

Büchse 1 (Server) ist konfiguriert als Remote Access (SSL/TLS + User Auth)

Da man bei der PfSense ja im Client-Mode keine .ovpn Config importieren kann, muss ich es händisch machen.

In der Client Config der PfSense sehe ich aber nur Peer to Peer. Das irritiert mich gerade ein wenig...

Kanns leider vorher nicht testen, da ich aus anderen Gründen grade keine VM starten kann...

Hat das so seine Richtigkeit oder übersehe ich was relevantes?

THX!

Buc

Please also mark the comments that contributed to the solution of the article

Content-Key: 534696

Url: https://administrator.de/contentid/534696

Printed on: April 26, 2024 at 19:04 o'clock

37 Comments

Latest comment

Du richtest doch nur einen simplen OVPN Server auf der einen Seite und auf der anderen einen Client ein.

Die Client Konfig wird unter dem (Clients) Tab eingerichtet. Die Konfig ist hier erstmal identisch. Einzig die (Tunnel Settings) müssen entsprechend gesetzt werden.

An dieser Stelle im PfSense Book wird es genau beschrieben:

https://docs.netgate.com/pfsense/en/latest/book/openvpn/site-to-site-exa ...

//Das nur von der Client Seite eine Verbindung aufgebaut wird, kommt bei IPsec zum tragen. Bei OVPN ist das bei Design schon so fest gegeben wenn du dieser Anleitung folgst.

Die Client Konfig wird unter dem (Clients) Tab eingerichtet. Die Konfig ist hier erstmal identisch. Einzig die (Tunnel Settings) müssen entsprechend gesetzt werden.

An dieser Stelle im PfSense Book wird es genau beschrieben:

https://docs.netgate.com/pfsense/en/latest/book/openvpn/site-to-site-exa ...

//Das nur von der Client Seite eine Verbindung aufgebaut wird, kommt bei IPsec zum tragen. Bei OVPN ist das bei Design schon so fest gegeben wenn du dieser Anleitung folgst.

Hi,

Mit 2 pfSensen ist die EInrichtung des Tunnels ein Kinderspiel. Einfacher wie wenn Du einen DD-, oder OpenWRT Router auf der remote Seite hast.

Kreier Dir Deine Schlüssel auf der Serverseite, richte den Server und die Firewallregeln ein und exportiere den Client einfach mit der pfSense-internen Software (zusätzliches Paket, nachinstallieren) auf die remote pfSense.

Und wenn Du ein Problem hast, einfach @aquis Tutorial richtig lesen, dann klappt das schon.

Gruß orcape

Wo ist aber diese Einstellung bei OpenVPN? Bei der IPSec kenne ich sie.

Der OpenVPN-Client initiiert den Tunnel automatisch, da gibt es nichts einzustellen und das selbst bei einem UMTS-Anschluss.Mit 2 pfSensen ist die EInrichtung des Tunnels ein Kinderspiel. Einfacher wie wenn Du einen DD-, oder OpenWRT Router auf der remote Seite hast.

Kreier Dir Deine Schlüssel auf der Serverseite, richte den Server und die Firewallregeln ein und exportiere den Client einfach mit der pfSense-internen Software (zusätzliches Paket, nachinstallieren) auf die remote pfSense.

Und wenn Du ein Problem hast, einfach @aquis Tutorial richtig lesen, dann klappt das schon.

Gruß orcape

Die Client Konfig kann man bei einer Sense nicht importieren soweit ich weiß. Das wäre mir neu.

Ich habe auch nicht von Import gesprochen, sondern von Export.Vom Server zum Client.Da gibt es in "System-Package Manager" ein Paket namens "openvpn-client-export", welches man nachinstalliert.

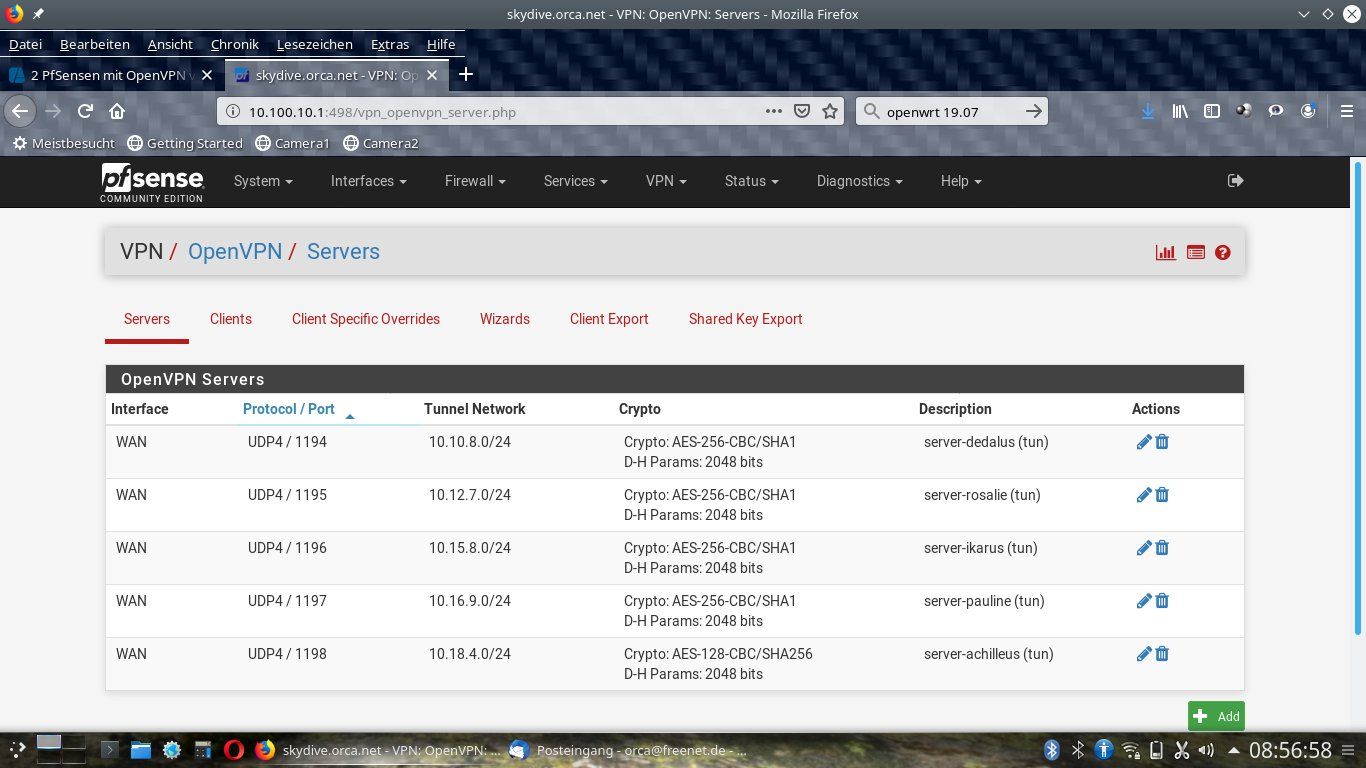

Wie im Bild zu sehen gibt es dann einen zusättzlichen Reiter zum Client-Export sowie den Reiter zum Schlüsselexport.

Funktioniert tadellos.

Gruß orcape

Das schon. Er will ja allerdings zwei PfSense koppeln.

Und wo soll da das Problem sein? Funktioniert genau so, wie ich das beschrieben habe.Eine pfSense erhält den OpenVPN-Server, die andere den Client und den kann ich von der ersten exportieren.

Oder wo siehst Du da das Problem?

Nach @aquis Tutorial richten, geht nix schief.

Moin,

tatsächlich würde ich dafür einfach nicht VBox einsetzen. Die dortige Netzwerk Lösung ist einfach unterirdisch.

Nutz lieber HyperV.

Gruß

Spirit

Und LAN-Client --> PfSense Gegenseite oder Client Gegenseite auch tot. Aber OVPN Interface Gegenseite gut.

Definitiv die Routen, aber warum? Auch das von @aqui vorgeschlagene "Push Route" bringt nix. (Ist das überhaupt nötig?)

Push Route stellt Dir die Route zum Netzwerk hinter dem OVPN-Server bzw. auf ein anderes Netzwerk, mit dem die Server-pfSense verbunden ist her.

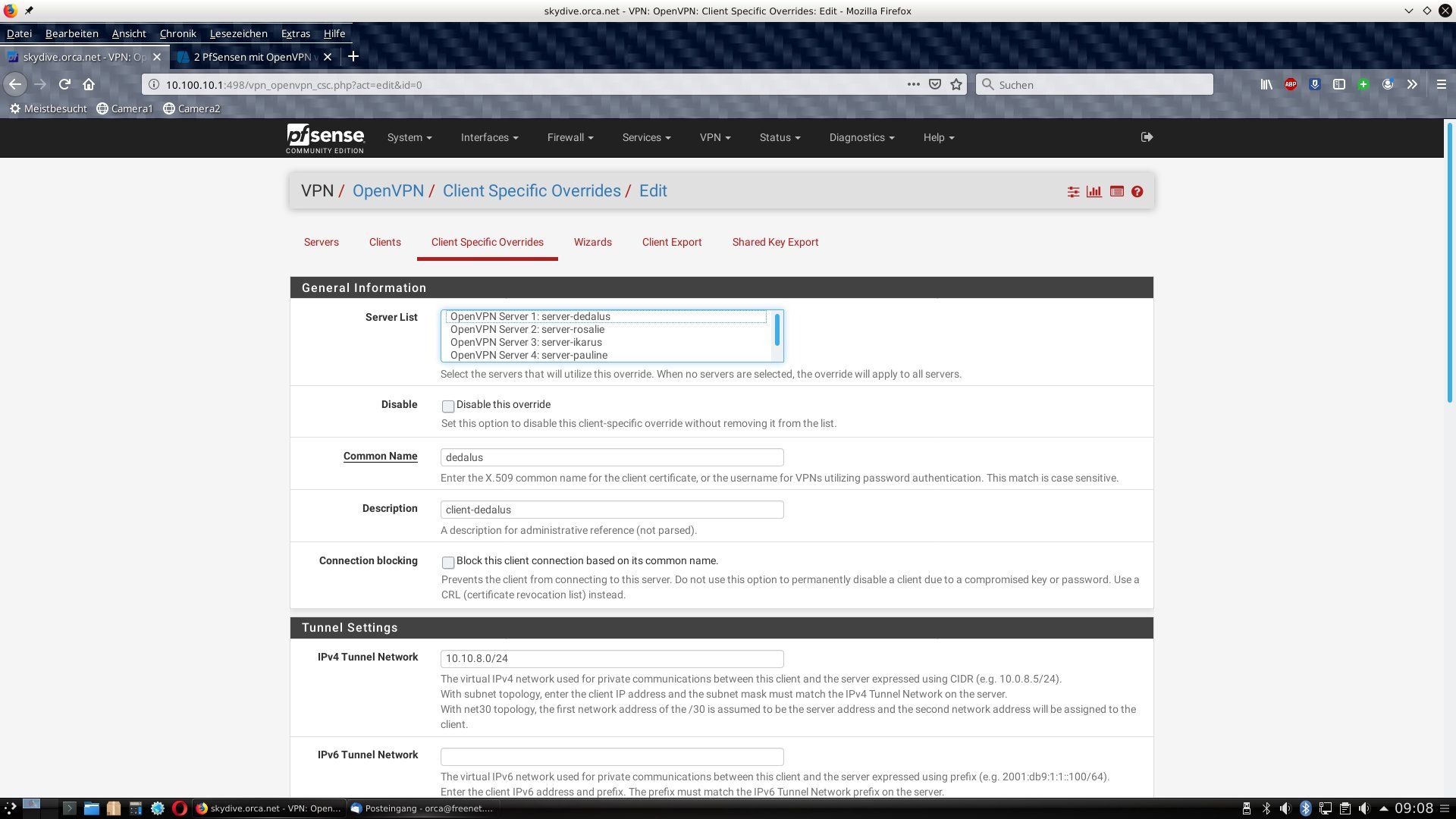

Beim OVPN-Server solltest Du, ausser die Routen in den Servereinstellungen aufs remote Netz zu definieren, auch noch die CCD (Client-Config-Directory) einrichten.

Das machst Du unter VPN - OpenVPN - Client Specific Overrides ...

...hier trägst Du auch die remoten Netze ein.

Gruß orcape

Auch das von @aqui vorgeschlagene "Push Route" bringt nix. (Ist das überhaupt nötig?)

Das ist auch auf dem Client Unsinn. "Push Route" schiebt nur das lokale LAN am OVPN Server zum Client. Wenn auch das Client LAN Netz geroutet werden muss dann dann müssen 2 route Kommandos zusätzlich in die Server Conf.Beispiel Lokales LAN Server = 192.168.88.0 /24 und Client LAN = 172.16.1.0 /24:

Server Konfig:

route 172.16.1.0 255.255.255.0 = bringt die Route in die Kernel Routing Tabelle

iroute 172.16.1.0 255.255.255.0 = routet das Client Netz in den Tunnel

Client Konfig:

route 192.168.88.0 255.255.255.0

Dort reicht eine einfache statische Route

Das Banalste dafür ist eine Site 2 Site Konfig mit statischen Passwörtern wenn dir das als Security reicht:

https://docs.netgate.com/pfsense/en/latest/vpn/openvpn/configuring-a-sit ...

Tunnel steht und routet auch. War aber ne schwere Geburt...

Alles andere hätte uns hier bei dir als FritzBox und Netzwerk Profi auch sehr gewundert ! Die Dokumentation ist eher verwirrend.

Dazu geht der Netzwerk Profi ja auch über die Shell und SSH auf die Firewall und sieht sich mit cat /etc/openvpn/meine.config mal die Konfig an was das GUI dann wirklich daraus gemacht hat ! Mit den Kommandos die da stehen ist dann doch alles glasklar !

weitere IPSec-Tunnel mit dem lokalen Netz der Serverseite existieren und dann ein OpenVPN

Kein Problem !Die alle trägst du dann statisch ein, da die ja über ein weiteres Gateway im Netz erreicht werden. Ggf. musst du dann auch zusätzlich über das Routing Menü machen sollten diese Tunnel NICHT über den Internet Router (Default Gateway der pfSense) erreichbar sein. Vermutlich ist das aber eine kaskadierte FritzBox, richtig ?

Tracert auf Site C kommt bis zur Fritte. Dann Timeouts...

Bedeutet das du die Fritte dann falsch komnfiguriert hast. Dort muss natürlich sowohl das internen OVPN Netz als auch das Zielnetz IPsec technisch eingetragen sein so das die remote FB diese Netze routen kann in den Tunnel !https://avm.de/service/fritzbox/fritzbox-7490/wissensdatenbank/publicati ...

aber da komme ich aus mir unbekannter Ursache aus Site B gerade nicht drauf.

Zeigt das du einen Fehler gemacht hast. Normal funktioniert das natürlich fehlerlos !Als Ziel gibt man immer die LAN IP der remoten FW an ! Vermutlich hast du also entweder einen Fehler im Routing gemacht oder du hast vergessen die richtige Firewall Regel für das Tunnel Interface einzurichten ! Eins von beiden kanns nur sein.

Hier wieder die Frage: WAS sagt die Routing Tabelle in deinen pfSensen auf beiden Seiten ??? Dort müssen alle erreichbaren Zielnetze zu sehen sein via Tunnel. Wenn nicht hast du einen Fehler gemacht...

Normal ist so ein Setup in 15 Minuten erledigt und online mit beidseitigem Zugriff.

Was aktuell geht ist Site A <---> Site B. Site C bleibt ausgesperrt.

Was ist "Site C" ??? Oben redest du doch nur von einer Kopplung von nur 2 Sites ?Unser Samstagsprogramm wäre dann die Konfig für dich klickfertig zum Abtippen hier zu machen...

Alles andere hätte uns hier bei dir als FritzBox und Netzwerk Profi auch sehr gewundert !

@the-buccaneer Mit solchen Sprüchen musst Du leben, dafür bekommst Du ja auch eine kompetente Beratung. Die Dokumentation ist eher verwirrend. Mal heisst es: "Create an Interface for OpenVPN" in der Standardanleitung...

Wie sonst willst Du denn eine Firewallregel erstellen, wenn nicht einmal ein Interface eingerichtet ist. Du brauchst das nicht zwingend für jede OpenVPN-Instanz zu tun, wenn Du mehrere Server am laufen hast, da würde ich mitgehen.Im übrigen hat hier niemand behauptet das ein VPN-Tunnel, egal welcher, ein triviales Klikibunti ist, was auf Anhieb funktionieren muss.

Aber das Routing von Tunnel zu Tunnel, sollte auf der pfSense Site-B, auch problemlos zwischen OpenVPN und dem IPSec-Tunnel zu Stite-C funktionieren.

Plan B wäre dann, die Fritte freezen und mit OpenVPN den IPSec ersetzen oder notfalls gleich OpenWRT einsetzen. Dann läuft das Routing auch innerhalb der OpenVPN-config.

Ich denke der einfachere Weg wäre aber, ein ordentliches Routing zwischen den Standorten und das es geht, ist Fakt.

Gruß orcape

Super. Dass das stabil und zuverlässig ist, halte ich für ein Gerücht. Ich habe NICHTS verändert.

Nun, dann hast Du wohl noch einen Fehler eingebaut, keine Frage. Um dabei helfen zu können, sollte man aber über die Einstellungen, Routingtabelle, Logs etc. Kenntnis haben, sonst ist das wie die Suche im Heuhaufen.Das die OpenVPN-Tunnel, Hardware bedingt, teils unterschiedliche Einstellungen erfordern, ist mir klar. Auch sind die Pfadangaben auf die einzelnen Systemdateien teils unterschiedlich, abhängig vom verwendeten OS.

Bei mir laufen auf einer meiner pfSensen gleich 5 OpenVPN-Server und das Routing, auch zwischen diesen Tunnel klappt problemlos.

Leider habe ich einen einst funktionierenden IPSec-Tunnel, der zu einer remoten Fritte 3370 ging, nicht mehr in Verwendung, sonst könnte ich Dir wohl gezielt weiter helfen.

Gruß orcape

Sieht so aus, als würde der Client einfach keine Verbindungsversuche mehr unternehmen. Auf dem Server kommt nix an.

Na ja, kann durchaus auch einer den Stecker gezogen haben. Das einfachste ist, die Tests vor Ort zu Hause machen.

Ich gehe bei mir mit den Test-Clients eines neuen Tunnels einfach ins LAN der Fritte, wo auch das WAN der pfSense angeschlossen ist. Wenn der Tunnel steht, kommt erst der remote Teil.

Wenn der Server funktioniert, sagt Dir das die pfSense, dann den Client händisch starten...

openvpn <pfad zur Client.conf>...und die Fehlermeldungen auswerten.

Wie gesagt, trivial sieht anders aus aber was lange währt wird gut.

Schönen Sonntag

Gruß orcape

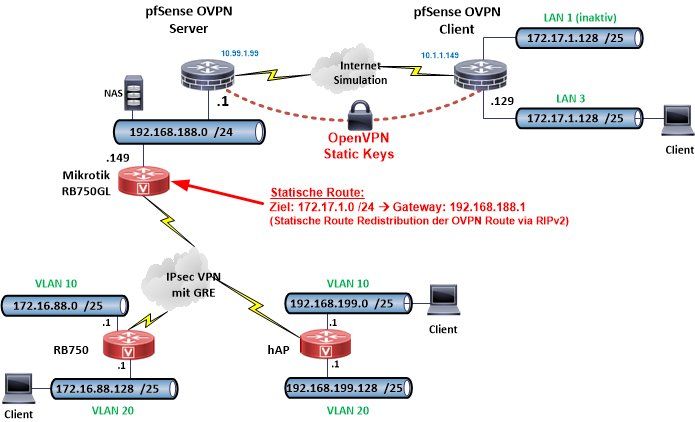

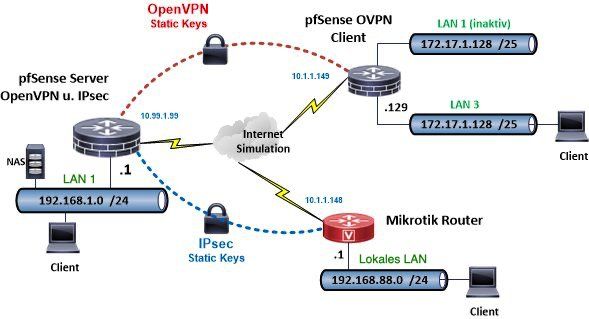

Vielleicht hilft dies dem Kollegen @the-buccaneer seinen Fehler zu finden ?! Das ist ein simples, in 30 Minuten fertiges Setup und funktioniert absolut fehlerlos wie das nachfolgende Kurztutorial zeigt !

Test Design für die Kopplung pfSense OpenVPN mit IPsec VPN

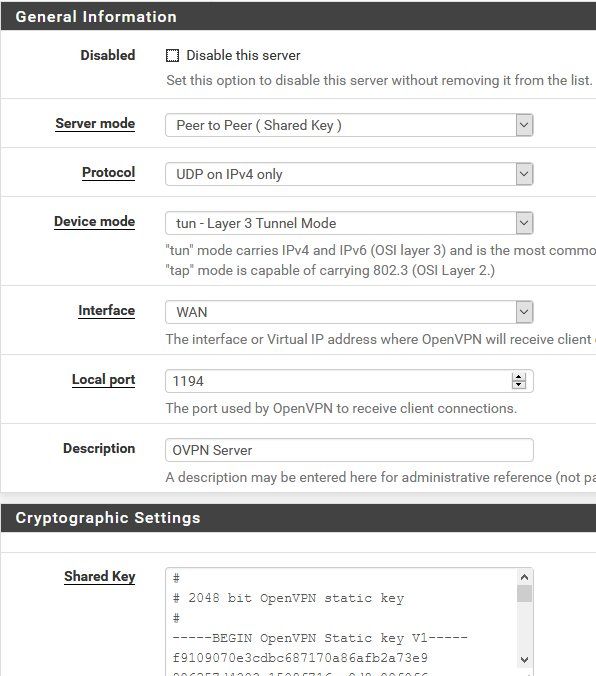

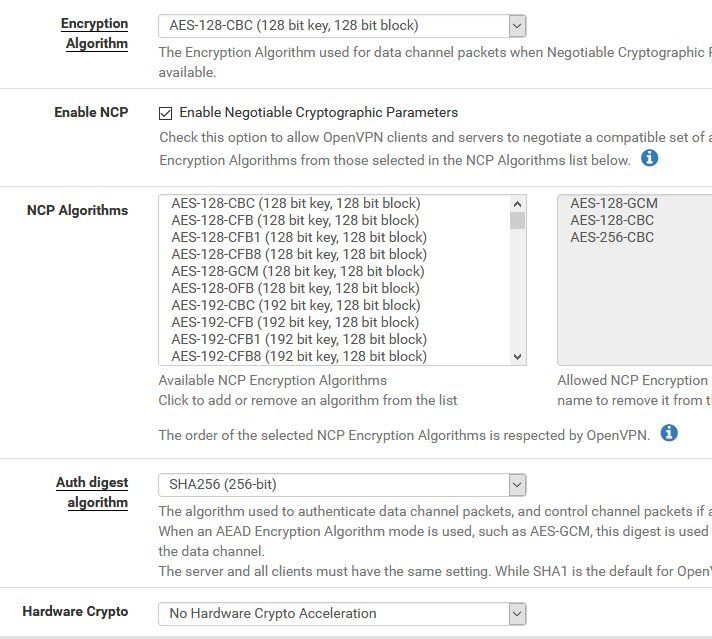

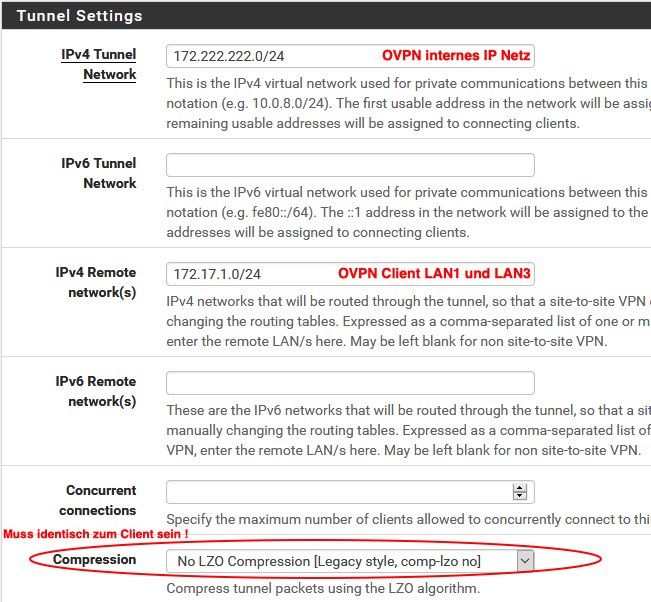

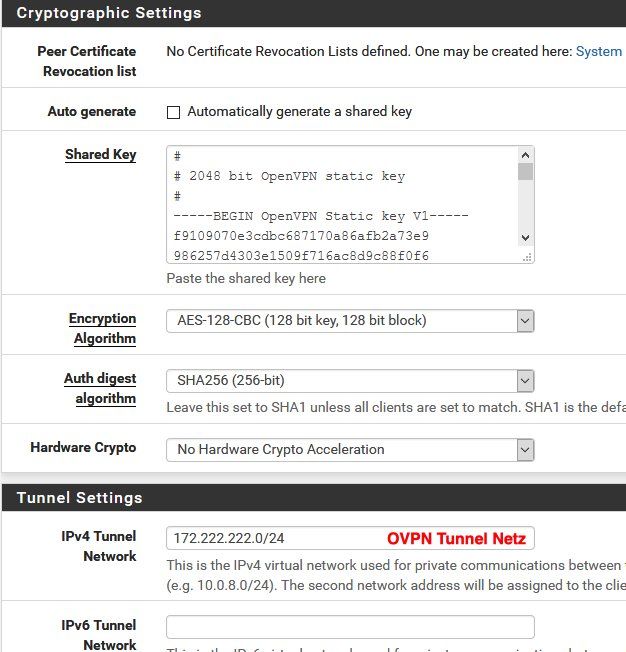

Der Einfachheit halber wurde hier eine OpenVPN Kopplung der 2 pfSense Firewalls mit Shared Keys verwenden und simpler 128Bit AES Verschlüsselung.

Die Routing Kopplung an ein IPsec VPN Netz ist hier durch ein Mikrotik_IPsec_Site_to_Site_Netz realisiert, was wegen der Vielzahl der Standort IP Netze dynamisches Routing verwendet um die Fehleranfälligkeit vieler statischer Routen und ein automatisiertes Link Backup zu ermöglichen.

Das ist nur ein Beispiel und kann durch jedes andere beliebige IPsec VPN Netz mit statischen Routen ersetzt werden. Punkt ist hier nicht das IPsec VPN sonder das korrekte Routing in dieses Netz bzw. Netze.

1.) Konfiguration des pfSense OVPN Servers:

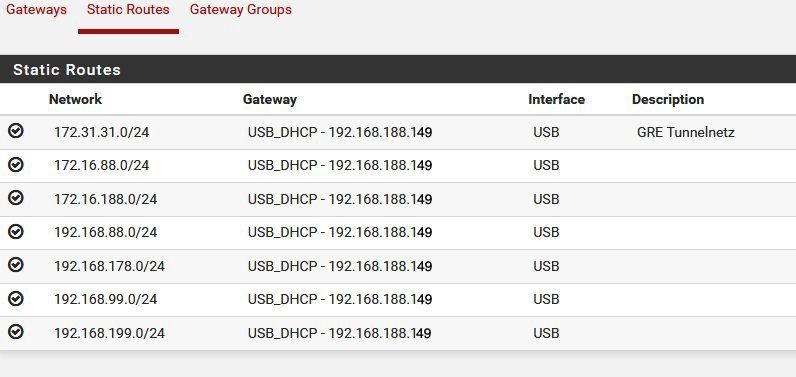

2.) Eintragen der statischen Routen ins IPsec VPN Netz a.d. OVPN Server:

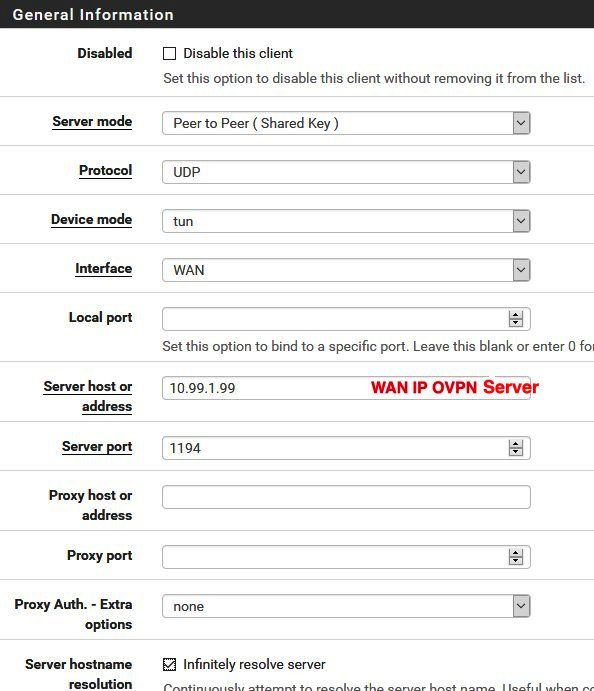

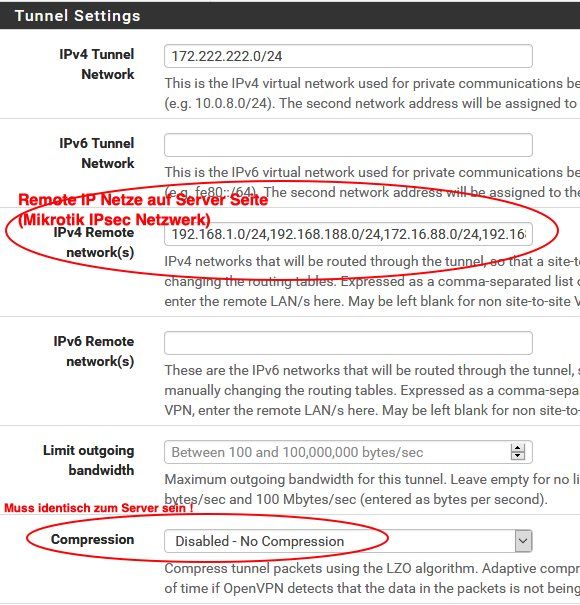

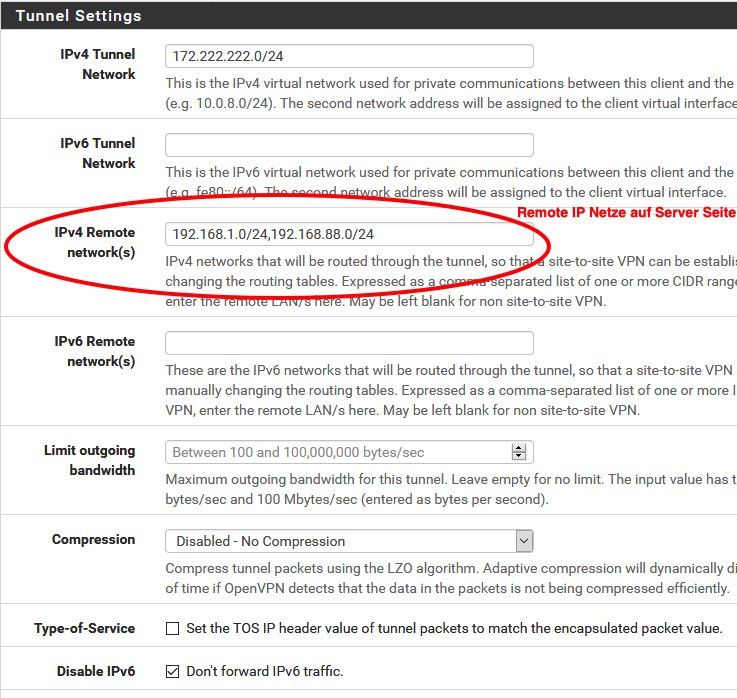

3.) Konfiguration des pfSense OVPN Clients:

Unter /var/etc/openvpn kann man mit PuTTY Shellzugriff die Konfig des OVPN Clients nochmals checken und ggf. finetunen.

Hier sieht man auch deutlich die remoten IP Netze auf der Serverseite !

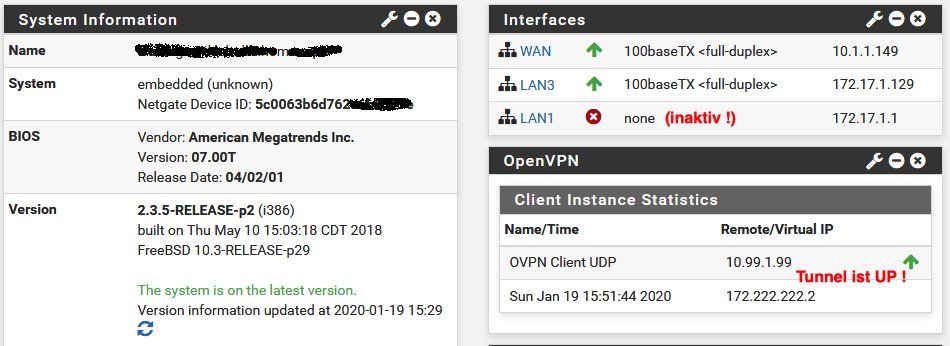

4.) Check des OVPN Tunnels:

Ist aktiv und online !

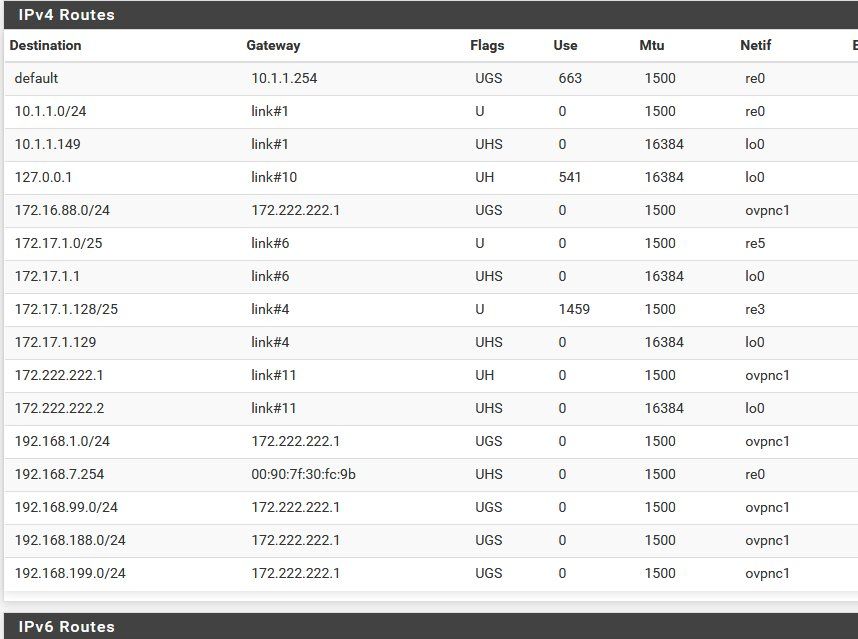

5.) Check ob die OVPN Server Routen richtig in der Routing Tabelle des OVPN Clients sind:

Sind sie !

Damit ist der OpenVPN Tunnel soweit OK und einsatzklar !

Weiter geht es mit dem Koppelrouter Mikrotik RB750GL (hEX R3)...

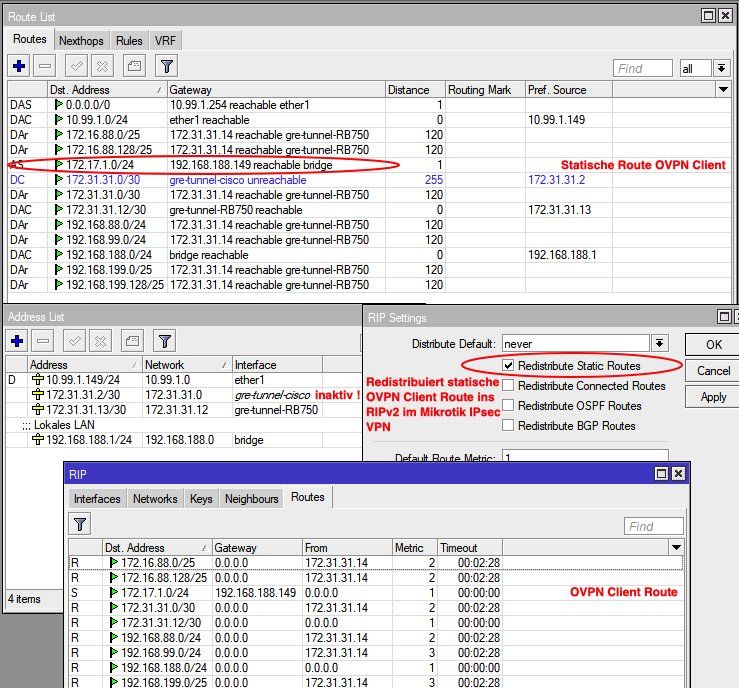

6.) Konfig der statischen Route OVPN Client Netz a.d. IPsec Koppelrouter (750GL):

Die statische Route ins OVPN Client Netz wird per RIPv2 automatisch ins gesamte IPsec VPN der Mikrotiks distribuiert so das jeder Standort dort das OVPN Client Netz "kennt".

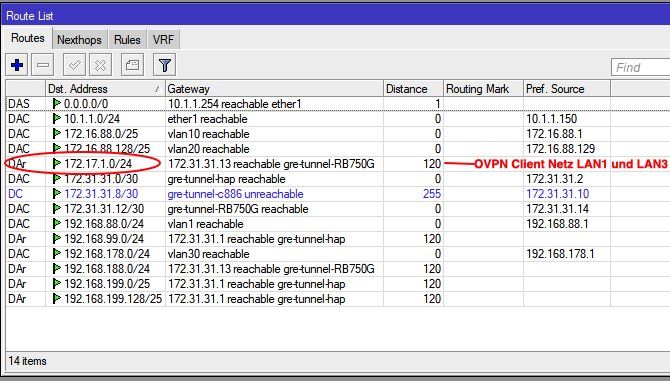

7.) Check ob OVPN Client Netz in den IPsec Standorten bekannt ist:

Ist es !

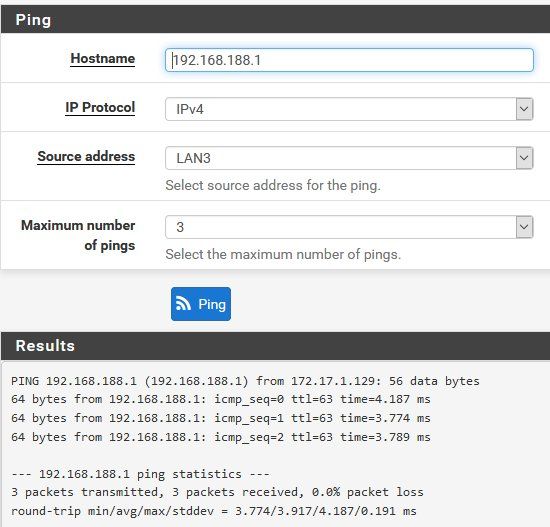

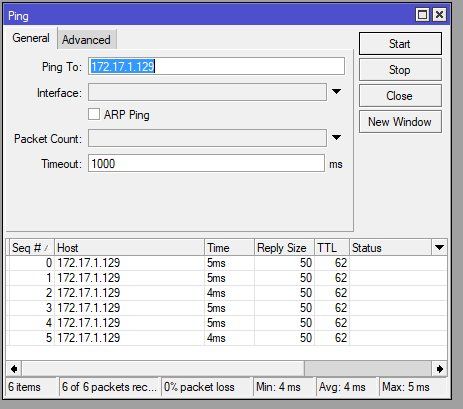

8.) Ping Check OVPN Client auf Mikrotik IPsec Core Router (RB750GL):

Klappt !

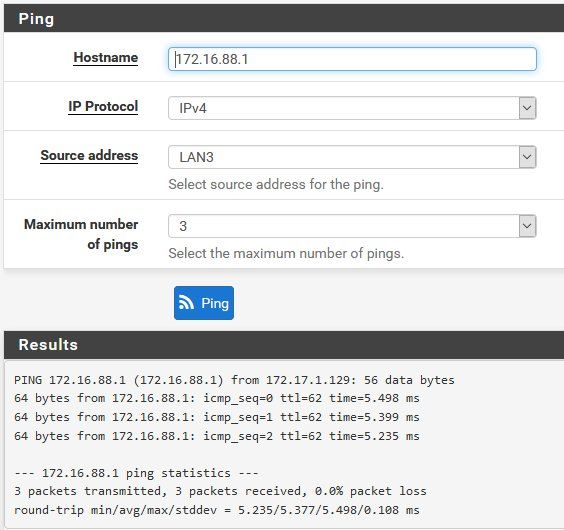

9.) Ping Check OVPN Client auf Mikrotik IPsec Standort Router (RB750):

Klappt !

10.) Ping Mikrotik IPsec Standort Router (RB750) auf OVPN Client:

Klappt !

Fertisch... !

Ein Web Zugriff auf das GUI sowohl des pfSense Servers und Clients aus allen IP Netzen funktioniert fehlerlos !

Fazit: Works as designed und auch ein stolzer Freibeuter kann sich jetzt nicht mehr rausreden !!

Test Design für die Kopplung pfSense OpenVPN mit IPsec VPN

Der Einfachheit halber wurde hier eine OpenVPN Kopplung der 2 pfSense Firewalls mit Shared Keys verwenden und simpler 128Bit AES Verschlüsselung.

Die Routing Kopplung an ein IPsec VPN Netz ist hier durch ein Mikrotik_IPsec_Site_to_Site_Netz realisiert, was wegen der Vielzahl der Standort IP Netze dynamisches Routing verwendet um die Fehleranfälligkeit vieler statischer Routen und ein automatisiertes Link Backup zu ermöglichen.

Das ist nur ein Beispiel und kann durch jedes andere beliebige IPsec VPN Netz mit statischen Routen ersetzt werden. Punkt ist hier nicht das IPsec VPN sonder das korrekte Routing in dieses Netz bzw. Netze.

1.) Konfiguration des pfSense OVPN Servers:

2.) Eintragen der statischen Routen ins IPsec VPN Netz a.d. OVPN Server:

3.) Konfiguration des pfSense OVPN Clients:

Unter /var/etc/openvpn kann man mit PuTTY Shellzugriff die Konfig des OVPN Clients nochmals checken und ggf. finetunen.

[2.3.5-RELEASE][admin@pfsense.intern]/var/etc/openvpn: cat client1.conf

dev ovpnc1

verb 3

dev-type tun

dev-node /dev/tun1

writepid /var/run/openvpn_client1.pid

#user nobody

#group nobody

script-security 3

daemon

keepalive 10 60

ping-timer-rem

persist-tun

persist-key

proto udp

cipher AES-128-CBC

auth SHA256

auth-nocache

up /usr/local/sbin/ovpn-linkup

down /usr/local/sbin/ovpn-linkdown

local 10.1.1.149

lport 0

management /var/etc/openvpn/client1.sock unix

remote 10.99.1.99 1194

ifconfig 172.222.222.2 172.222.222.1

route 192.168.1.0 255.255.255.0

route 192.168.188.0 255.255.255.0

route 172.16.88.0 255.255.255.0

route 192.168.199.0 255.255.255.0

route 192.168.99.0 255.255.255.0

secret /var/etc/openvpn/client1.secret

comp-lzo no

resolv-retry infinite 4.) Check des OVPN Tunnels:

Ist aktiv und online !

5.) Check ob die OVPN Server Routen richtig in der Routing Tabelle des OVPN Clients sind:

Sind sie !

Damit ist der OpenVPN Tunnel soweit OK und einsatzklar !

Weiter geht es mit dem Koppelrouter Mikrotik RB750GL (hEX R3)...

6.) Konfig der statischen Route OVPN Client Netz a.d. IPsec Koppelrouter (750GL):

Die statische Route ins OVPN Client Netz wird per RIPv2 automatisch ins gesamte IPsec VPN der Mikrotiks distribuiert so das jeder Standort dort das OVPN Client Netz "kennt".

7.) Check ob OVPN Client Netz in den IPsec Standorten bekannt ist:

Ist es !

8.) Ping Check OVPN Client auf Mikrotik IPsec Core Router (RB750GL):

Klappt !

9.) Ping Check OVPN Client auf Mikrotik IPsec Standort Router (RB750):

Klappt !

10.) Ping Mikrotik IPsec Standort Router (RB750) auf OVPN Client:

Klappt !

Fertisch... !

Ein Web Zugriff auf das GUI sowohl des pfSense Servers und Clients aus allen IP Netzen funktioniert fehlerlos !

Fazit: Works as designed und auch ein stolzer Freibeuter kann sich jetzt nicht mehr rausreden !!

Ein kleiner Fehler hat sich eingeschlichen: In der OVPN Client Config muss es heissen WAN-IP OVPN Server.

Du hast Recht ! Ist korrigiert....Zu deinen Fragen:

Wo hast du die definiert? Der Schritt fehlt.

Nein er fehlt nicht. Augen auf... Wer lesen kann !!

Als Gateway hast du bei den Static Routes die LAN-IP des OVPN-Servers für alle (IPSec-) verbundenen Netze angegeben.

Nein !Auch hier hast du wohl wieder Tomaten auf den Augen gehabt !

Die pfSense IP (OVPN Server) des LAN ist 192.168.188.149 ! Die statischen Routen verweisen, wie es richtig ist, auf die IP Adresse des Mikrotik RB750GL Routers in diesem Netz 192.168.188.1 denn das ist ja das Next Hop Gateway !

da du noch einen Mikrotik fürs IPSec dazwischen schaltest und das nicht die PfSense selber macht...

Das hattest du oben nicht gesagt. Deinen Ausführungen war zu vermuten das das IPsec Netz separat mit FritzBox usw. gemacht wird. Aber egal...das Design können wir auch noch umstellen das die auch auf der pfSense abgefrühstückt werden.Das macht das ganze Setup dann noch viel einfacher.

Ich ging erst davon aus, dass die PfSense den Traffic aus den IPSec Remote-Netzen schon routen kann

Das kann sie auch ! Aber rein nur für IPsec. OpenVPN muss man diese Netze beibringen das die in den OVPN Tunnel geroutet werden. Zudem musst du dann auch in der IPsec Konfig das remote OVPN Netz bekannt machen.Das LAN-interface der pfSense kennt die remoten Netze automatisch wg. IPSec. Keine Routen nötig.

Richtig !Das OpenVPN-Interface weiss ja aber nix davon. Was soll es tun? Es schickt die Pakete zum Standardgateway.

Richtig !Beides sind 2 unterschiedliche Prozesse. Du musst die OVPN IP Netze dem IPsec bekannt machen und vice versa, damit diese IP Netze ALLE in der Routing Tabelle der pfSense global vorhanden sind.

Das ist halt so ne IPSec-Sache mit dem Routing ohne explizite Routen die auch anderen Interfaces zur Verfügung stünden,

Mmmhhh..das ist bei allen VPN Protokollen so. Bei IPsec machst du die Routen in der Phase 2 SA bekannt und bei OVPN über die Server bzw. Client Konfig. Im Endeffekt müssen sie immer irgendwo angegeben werden !Genau DAS war der Grund das nicht immer statisch zu machen sondern im oben zitierten Tutorial mit einem dynamischen Routing Protokoll was alle diese Routen dann automatisch und ohne manuelle Frickelei an die Standort Clients distribuiert. Ob man da dann RIPv2 oder OSPF nimmt ist dann eher eine kosmetische Frage.

Wie ich es nun verstehe, lege ich in der pfSense einen Gateway "IPSec-VPN" an, der auf das LAN Interface des IPSec-Tunnels verweist.

Nein ! Das ist falsch. Liegt wohl daran das du die Antwort oben missverstanden hast.hast du das elegant umschifft, indem du den Mikrotik das IPSec machen lässt.

Nöö, das war Faulheit, weil das MT IPsec Netz hier schon fix und fertig lief. Nur um das "Samstagprogramm" nicht so ausufern zu lassen das mit OVPN und IPSec auf derselben pfSense abzubilden.

Auch noch ein "Montagsprogramm" ?! Das kostet aber. Da muss der Freibeuter dann aber seine Sonntags Rum Buddel für öffnen. Unter Ron Zapaca oder A.H.Rise ist das nicht zu machen... Und...du musst ein Tutorial davon schreiben.

Und überhaupt... was ist denn "ayrisches Bier" ? Klingt gruselig.

@the-buccaneer

Denn was dort steht, ist nicht die Server, sondern die Client.config der Site A-pfSense und dessen remote Netzeinträge.

Wie das aqui schon richtig definiert hat.

Du solltest übrigens nicht nur darauf bestehen das er "ayrisches Bier" ausgibt, das "B"sollte noch drin sein.

Trotzdem habe ich noch 1-2 Verständnisfragen...

...und mit dem nächsten Satz, hast Du auch mein Verständnis in Frage gestellt. In der OVPN Server Config tauchen folgende Routen auf:

route 192.168.1.0 255.255.255.0

route 192.168.188.0 255.255.255.0

route 172.16.88.0 255.255.255.0

route 192.168.199.0 255.255.255.0

route 192.168.99.0 255.255.255.0Wo hast du die definiert? Der Schritt fehlt. (Ich gehe davon aus, in der "Advanced Configuration" mit "route " und push "route" ?)

Wie genau? Das ist hier wichtig.

Wie genau? Das ist hier wichtig.

Denn was dort steht, ist nicht die Server, sondern die Client.config der Site A-pfSense und dessen remote Netzeinträge.

Wie das aqui schon richtig definiert hat.

Unter /var/etc/openvpn kann man mit PuTTY Shellzugriff die Konfig des OVPN Clients nochmals checken und ggf. finetunen.

Punkt 3, Drittes Bild Dort ist sogar noch ganz fett in rot markiert: Remote IP Netze auf der Server Seite (Mikrotik IP Netze)

@aquiPunkt 3, Drittes Bild Dort ist sogar noch ganz fett in rot markiert: Remote IP Netze auf der Server Seite (Mikrotik IP Netze)

Du solltest übrigens nicht nur darauf bestehen das er "ayrisches Bier" ausgibt, das "B"sollte noch drin sein.

@orcape

Wie unter Freibeutern üblich sollte es besser ein Rum sein oder ein Cuba libre !

So auf besonderen Wunsch eines besonderen Freibeuters ! Das "Montagsprogramm"...

Test Design wie vom Buccaneer vorgegeben:

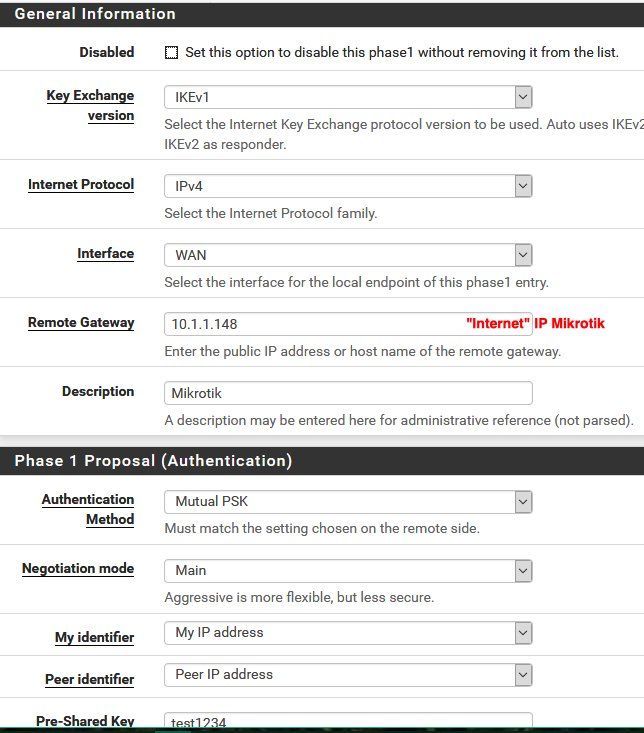

Als Beispiel nur eine IPsec Tunnel Verbindung, die mit einem Mikrotik Router als Gegenpart rennt. IKEv1 wurde bewusst gewählt weil die FritzBox nur IPKEv1 kann und Kollege @the-buccaneer ja FritzBox Fan ist. Die IPsec Konfig rennt aber genau so auch unter IKEv2.

1.) OpenVPN Client Konfig anpassen:

Die komplette OVPN Server Konfig und auch die Grundkonfig des OVPN Client bleibt so wie oben nur die remoten IP Netze müssen im Client angepasst werden !

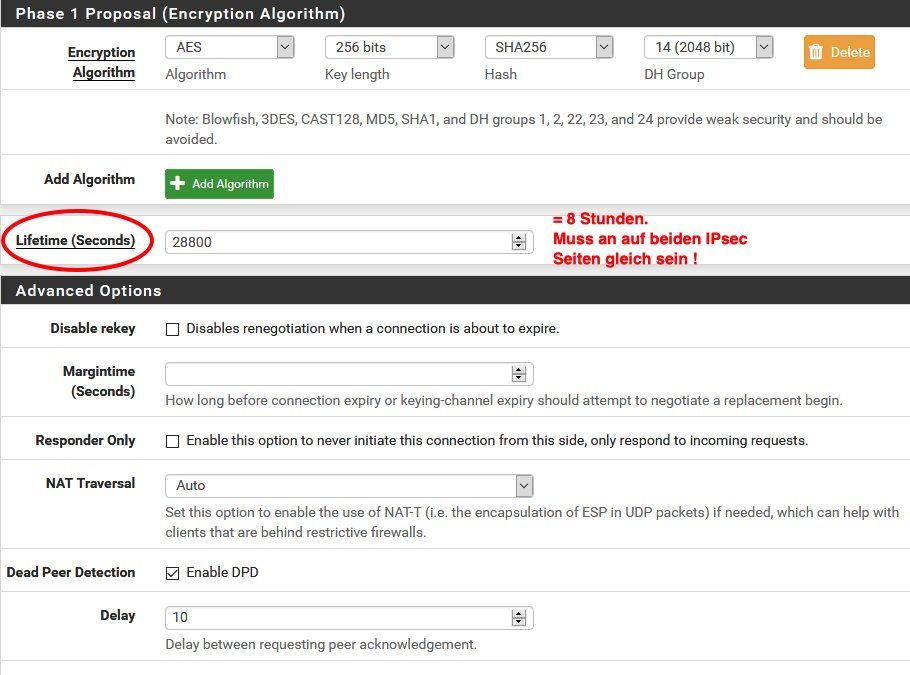

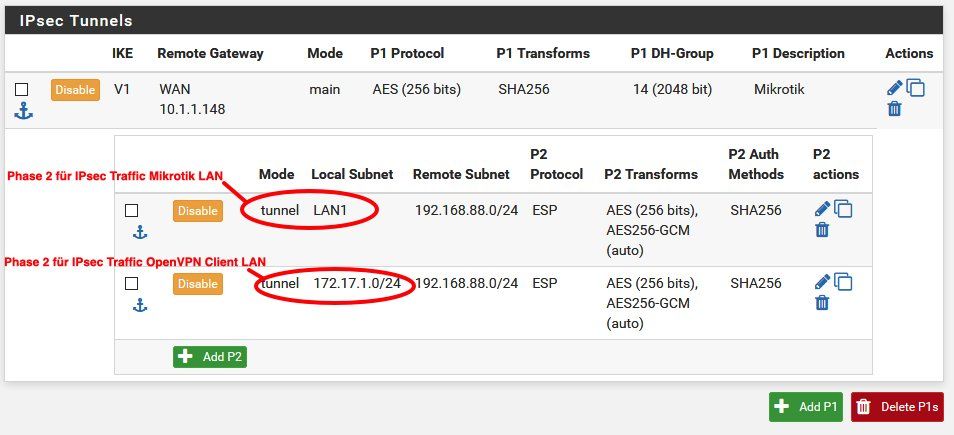

2.) Einrichten der pfSense IPsec Verbindung (Phase 1):

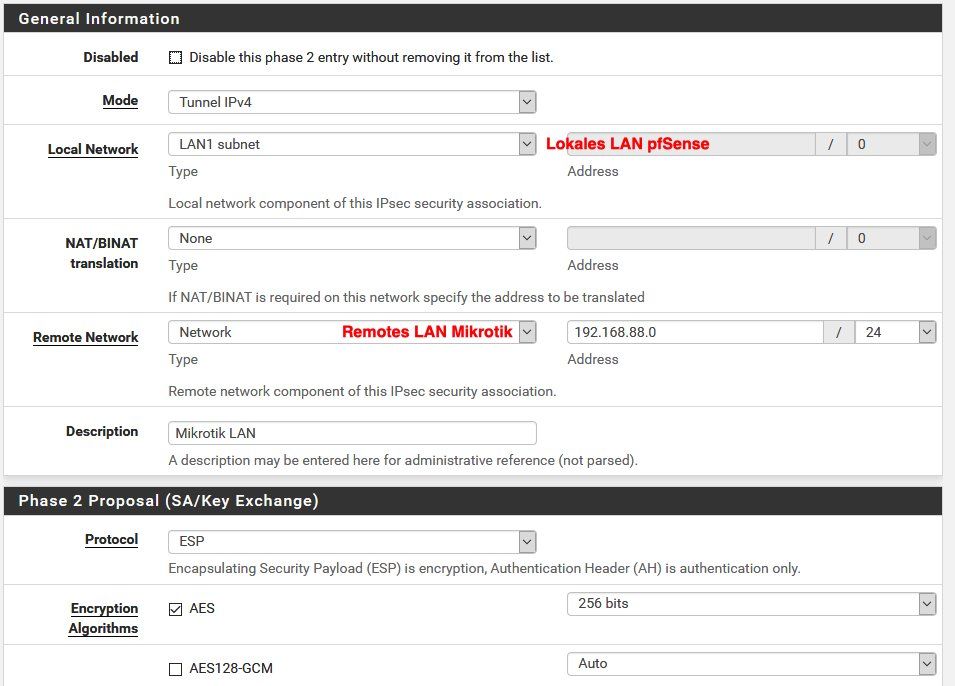

3.) Einrichten der Phase 2 zum o.a. IPsec Tunnel:

Die Phase 2 bestimmt immer WELCHER IP Traffic in den VPN Tunnel geschickt wird. Es sollte klar sein, das dazu natürlich auch der Traffic des OpenVPN Client LANs in das IPsec LAN gehört das über die pfSense gesendet wird !

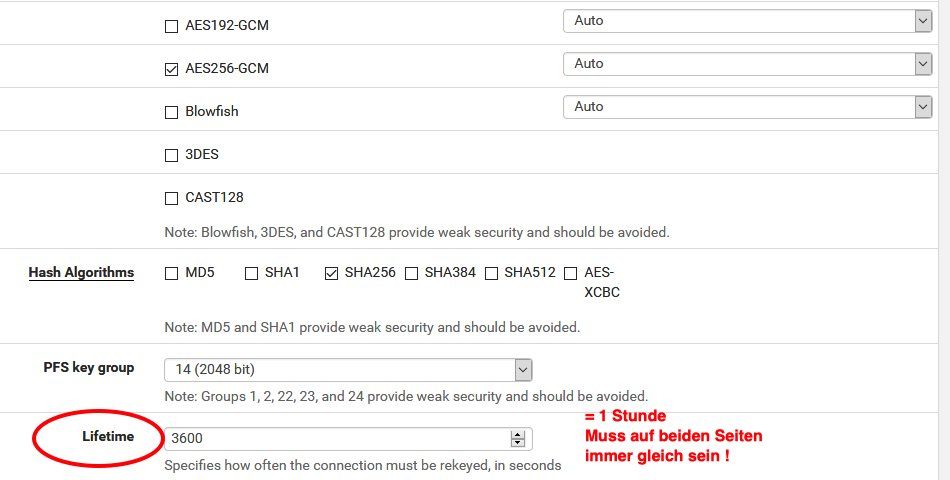

Zweiter ! Phase 2 Eintrag für OpenVPN LAN und remotes LAN:

Die fertige IPsec Tunnel Konfig auf dem Server sieht dann so aus:

Fertig....

Weiter geht es mit dem Mikrotik IPsec Router am remoten Standort:

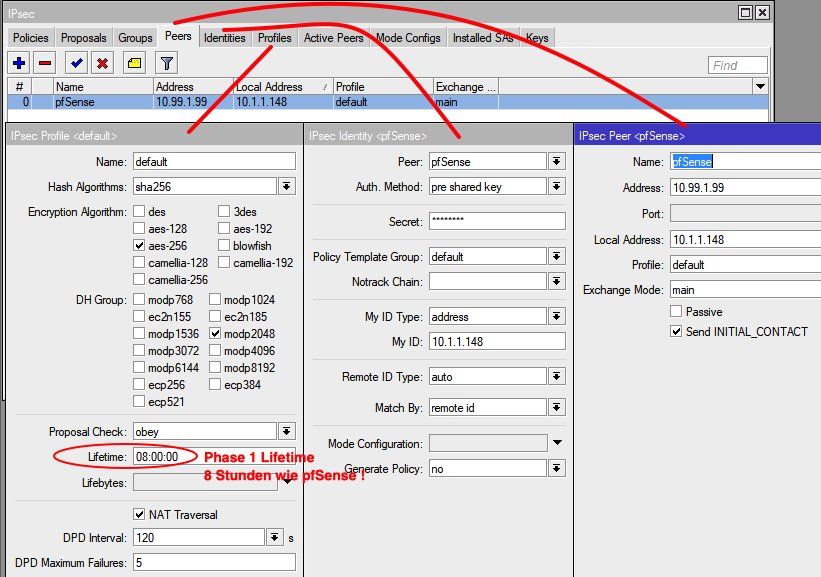

4.) Konfiguration IPsec Tunnel Mikrotik (Phase 1):

Peer IPs, Phase 1 Krypto Parameter, Passwort.

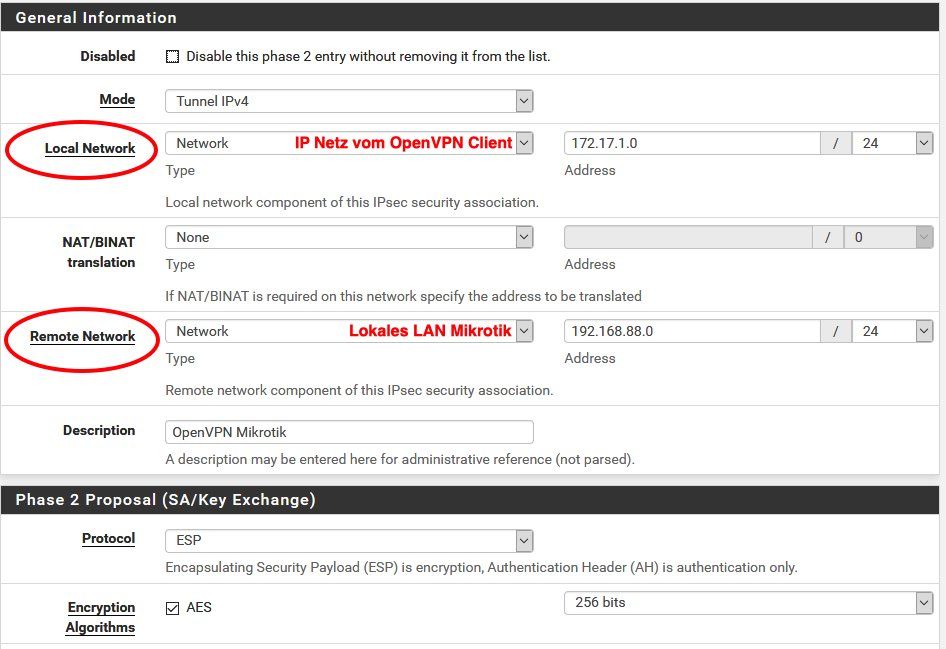

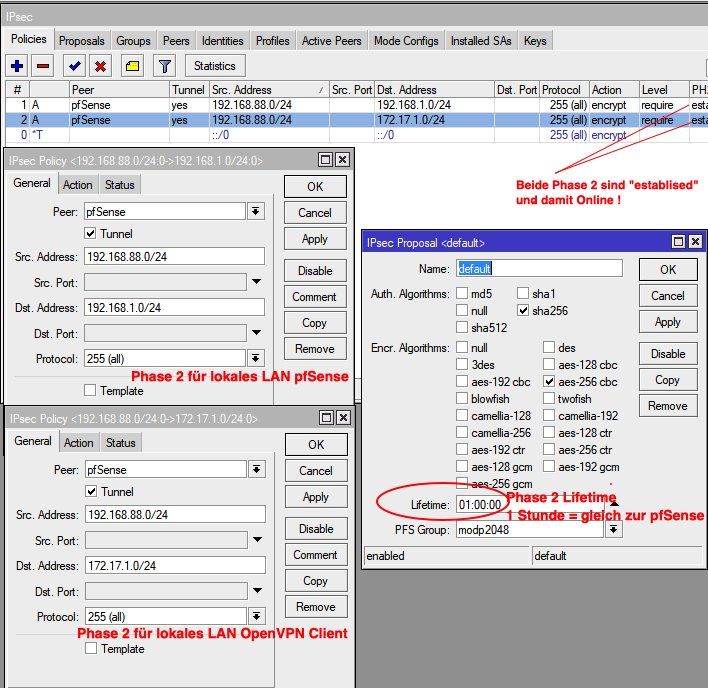

5.) Konfiguration IPsec Tunnel Mikrotik (Phase 2):

Hier werden genau wie im pfSense Server die zwei Phase 2 Netze eingetragen und die P2 Krypto Parameter.

6.) Wir wollen KEIN NAT auf den internen VPN IP Netzen !!! (nur Mikrotik):

Wichtig bei Mikrotik !!:

Der VPN Tunnel Traffic auf dem Mikrotik muss zwingend vom NAT ausgenommen werden in der Firewall, ansonsten kann man nicht beidseitig routen im VPN. (Die pfSense macht glücklicherweise generell KEIN NAT im VPN Tunnel !)

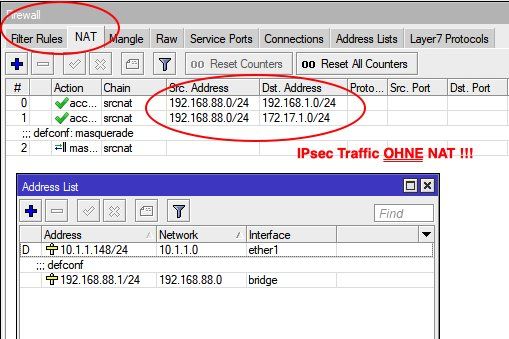

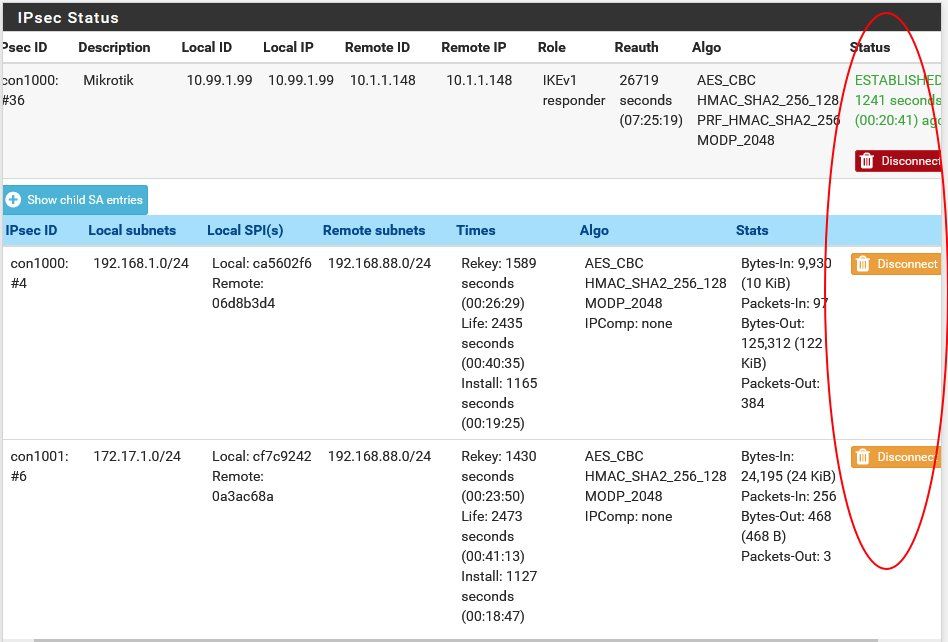

7.) Check des IPsec Session Status auf der pfSense:

Im obigen Bild konnte man auf dem Mikrotik schon sehen das die beiden SA erfolgreich established wurden was wir jetzt auch auf der pfSense erwarten:

Dem ist so !

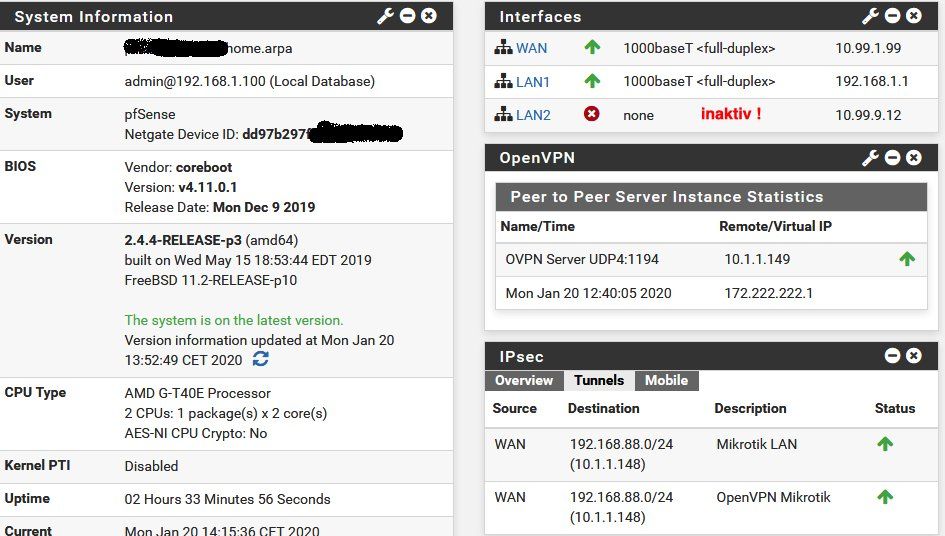

Entsprechend zeigt uns das Dashboard der pfSense das beide VPN Tunnel OpenVPN und auch IPsec sauber aufgebaut sind und funktionieren:

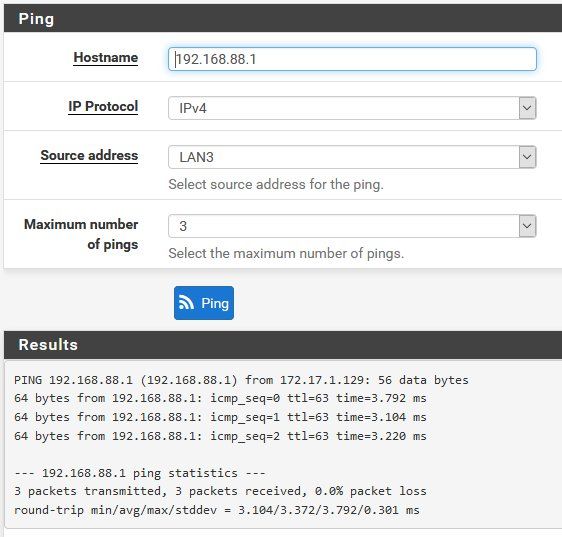

8.) Finaler Ping Check zwichen lokalem LAN Mikrotik und lokalem LAN OpenVPN Client:

pfSense OpenVPN Client (LAN3 ist aktives Interface !)

Klappt !!!

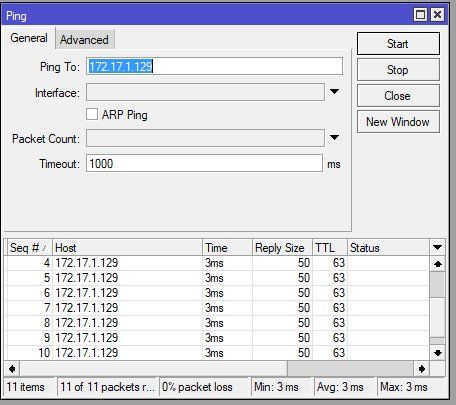

Mikrotik:

Klappt !!!

Fazit:

Works as designed !

So, und nun muss der Freibeuter aber den Rum rausrücken !!

Wie unter Freibeutern üblich sollte es besser ein Rum sein oder ein Cuba libre !

So auf besonderen Wunsch eines besonderen Freibeuters ! Das "Montagsprogramm"...

Test Design wie vom Buccaneer vorgegeben:

Als Beispiel nur eine IPsec Tunnel Verbindung, die mit einem Mikrotik Router als Gegenpart rennt. IKEv1 wurde bewusst gewählt weil die FritzBox nur IPKEv1 kann und Kollege @the-buccaneer ja FritzBox Fan ist. Die IPsec Konfig rennt aber genau so auch unter IKEv2.

1.) OpenVPN Client Konfig anpassen:

Die komplette OVPN Server Konfig und auch die Grundkonfig des OVPN Client bleibt so wie oben nur die remoten IP Netze müssen im Client angepasst werden !

2.) Einrichten der pfSense IPsec Verbindung (Phase 1):

3.) Einrichten der Phase 2 zum o.a. IPsec Tunnel:

Die Phase 2 bestimmt immer WELCHER IP Traffic in den VPN Tunnel geschickt wird. Es sollte klar sein, das dazu natürlich auch der Traffic des OpenVPN Client LANs in das IPsec LAN gehört das über die pfSense gesendet wird !

- 1. Phase 2: Traffic LAN zu Mikrotik LAN = 192.168.1.0 /24 <-> 192.168.88.0 /24

- 2. Phase 2: Traffic OVPN LAN zu Mikrotik LAN = 172.17.1.0 /24 <-> 192.168.88.0 /24

Zweiter ! Phase 2 Eintrag für OpenVPN LAN und remotes LAN:

Die fertige IPsec Tunnel Konfig auf dem Server sieht dann so aus:

Fertig....

Weiter geht es mit dem Mikrotik IPsec Router am remoten Standort:

4.) Konfiguration IPsec Tunnel Mikrotik (Phase 1):

Peer IPs, Phase 1 Krypto Parameter, Passwort.

5.) Konfiguration IPsec Tunnel Mikrotik (Phase 2):

Hier werden genau wie im pfSense Server die zwei Phase 2 Netze eingetragen und die P2 Krypto Parameter.

6.) Wir wollen KEIN NAT auf den internen VPN IP Netzen !!! (nur Mikrotik):

Wichtig bei Mikrotik !!:

Der VPN Tunnel Traffic auf dem Mikrotik muss zwingend vom NAT ausgenommen werden in der Firewall, ansonsten kann man nicht beidseitig routen im VPN. (Die pfSense macht glücklicherweise generell KEIN NAT im VPN Tunnel !)

7.) Check des IPsec Session Status auf der pfSense:

Im obigen Bild konnte man auf dem Mikrotik schon sehen das die beiden SA erfolgreich established wurden was wir jetzt auch auf der pfSense erwarten:

Dem ist so !

Entsprechend zeigt uns das Dashboard der pfSense das beide VPN Tunnel OpenVPN und auch IPsec sauber aufgebaut sind und funktionieren:

8.) Finaler Ping Check zwichen lokalem LAN Mikrotik und lokalem LAN OpenVPN Client:

pfSense OpenVPN Client (LAN3 ist aktives Interface !)

Klappt !!!

Mikrotik:

Klappt !!!

Fazit:

Works as designed !

So, und nun muss der Freibeuter aber den Rum rausrücken !!

Oder ich verstehe deine Netzwerkgrafik nicht.

Du hast Recht ! Sorry, Cut and Paste Fehler. Das muss natürlich die .149 sein ! Ist oben korrigiert !Essentiell ist hier das händische Anlegen eines OVPN-Interfaces auf Server-Seite

händisches Anlegen ??? Nein ! Was soll das sein ?Sowie du den OVPN Server konfiguriert hast wird das OVPN Interface doch automatisch hinzugefügt. Oder was meintest du da genau ?? Das ist übrigens auch beim Client so auf der pfSense.

Keine Ahnung was du da machst oder damit meinst. Sowas muss man jedenfalls nicht machen.

Das setzen der statischen Route muss man natürlich einzig nur im ersten Design machen wo IPsec auf einem getrennten Router gemacht wird. Natürlich NICHT auf deinem 2ten Design wo OVPN und IPsec auf der pfSense koexistieren !

Eher nen Erfahrungsbericht: "Wie ich es..."

👍Ich hoffe dein "Doppel VPN" rennt nun fehlerfrei so wie du es geplant hast ??

Wenn ja, können wir den Case ja dann schliessen.

Super das es läuft.

Ich habe mir da vor ein paar Tagen eine Aufgabe gestellt, bei der ich nun wieder einmal an meiner Grenzen stosse.

Vielleicht kann mir ja der Netzwerk-Profi oder der "Frittenspezialist" mal unter die berüchtigten Arme greifen.

Ich mach mal einen neuen Thread auf..."Fritz!Box3370 mit OpenWRT Interface-Zuordnung".

Gruß orcape

Ich habe mir da vor ein paar Tagen eine Aufgabe gestellt, bei der ich nun wieder einmal an meiner Grenzen stosse.

Vielleicht kann mir ja der Netzwerk-Profi oder der "Frittenspezialist" mal unter die berüchtigten Arme greifen.

Ich mach mal einen neuen Thread auf..."Fritz!Box3370 mit OpenWRT Interface-Zuordnung".

Gruß orcape